Ransomware : que sait-on de SafePay ?

Son site vitrine a été découvert mi-novembre 2024, mais ses activités remontent au moins au mois d’août. Son niveau d’activité observable connaît une forte intensification depuis le mois de mars. L’enseigne apparaît utiliser son propre rançongiciel.

Le 31 octobre dernier, une cyberattaque faisait tomber les systèmes de suivi de livraison du logisticien Nisa, partenaire de DHL au Royaume-Uni. D’autres allaient être affectés par un incident touchant en fait l’éditeur Microlise.

Il faudra attendre le 20 novembre pour mettre un nom sur les responsables de la cyberattaque : SafePay, un groupe quasiment inconnu. Car son site vitrine (utilisé pour revendiquer ses faits d’armes) n’aura été découvert et suivi qu’à partir de… la veille. Date à laquelle il comptait 24 victimes. Un chiffre vraisemblablement bien en deçà de la réalité.

Sur son site vitrine, SafePay distribue les données volées à ses victimes assorties, de manière quasi systématique, d’un fichier texte présentant la liste des données en question. L’analyse de ces listes s’avère particulièrement instructive.

Celle-ci suggère très fortement que la plus ancienne victime présentée sur la vitrine de SafePay a été attaquée fin août 2024. Mais d’autres l’ont vraisemblablement précédée.

Car les listes montraient que les données des victimes de SafePay étaient stockées dans des dossiers numérotés (à l’exception de l’une d’elles) sur un même volume logique. La numérotation commençait alors à 38, suggérant qu’au moins 37 victimes l’avaient précédée sans qu’elles soient épinglées.

Des débuts modestes

Fin novembre dernier, la numérotation s’arrêtait à 69. Avec toutefois des trous : douze occurrences n’avaient pas fait l’objet de revendication ou d’une revendication non assortie d’une liste de fichiers volés. Au total, une quarantaine de victimes de SafePay nous étaient alors vraisemblablement inconnues.

La victime 69 avait vraisemblablement été attaquée le 29 octobre. Microlise l’a été ultérieurement. Compte tenu du rythme soutenu des opérations de SafePay le mois dernier, il apparaît vraisemblable qu’un nombre non négligeable de victimes reste à dévoiler.

Initialement, SafePay donnait l’impression de n’être que la vitrine d’un affilié travaillant par ailleurs avec d’autres enseignes de ransomware : les noms de dossiers dans lesquels sont stockées les données de ses victimes étaient accompagnés de la mention « SafePay » pour une douzaine d’entre elles. Comme si l’acteur impliqué souhaitait se rappeler de ne pas revendiquer les victimes correspondantes sous une autre marque.

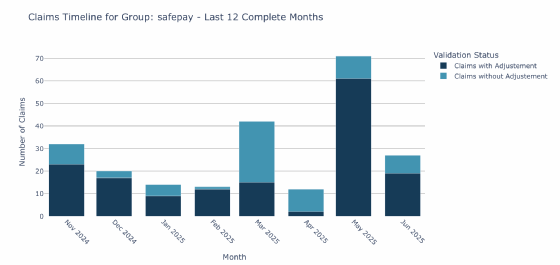

Les choses ont toutefois changé depuis et SafePay semble utilisé par un nombre croissant d’acteurs. L’enseigne s’est illustrée par un nombre très élevé de revendications en mai : plus de 70, pour un total, à date, de 323.

Le 7 juillet, l’enseigne a été utilisée pour revendiquer une importante série de victimes. Mais l’examen des dates de création de dossiers et fichiers suggère que les attaques sont survenues bien plus tôt, courant mai. Les données volées apparaissent avoir été livrées à Safepay le 14 juin. Les listes correspondantes ont été générées le 4 juillet. Autant d’éléments qui pointent en direction de l’arrivée d’un nouvel affidé. D’autres revendications récentes suggèrent l’arrivée tout aussi récente d’un second.

Selon Yelisey Boguslaskiy, de RedSense, Safepay dispose de relations étroites avec les anciens de Nokoyawa, mais aussi les équipes de Play, Akira, Qilin et BlackSuit. L’enseigne aurait « siphonné les talents d’autres groupes » et leur « compétition est devenue la principale raison de la dissolution de Black Basta à l’automne 2024 ». Safepay ferait en outre partie d’une « triade plus large avec Lynx et INC ».

Plusieurs indices à notre disposition confortent cette affirmation : INC Ransom, Lynx et Safepay semblent avoir beaucoup en commun, au point que certains membres de cette triade se font des rappels pour savoir sous quelle marque revendiquer leurs victimes.

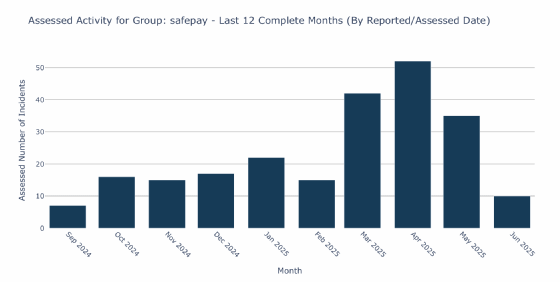

Une forte accélération

L’examen des listes de fichiers volés aux victimes revendiquées a permis d’estimer la date de fin d’exfiltration des données pour plus de 68 % d’entre elles. La reconstitution de la chronologie de l’activité associée à SafePay sur cette base fait ressortir une forte intensification à partir de mars 2025, suggérant l’arrivée de nouvelles recrues dans les rangs de l’enseigne. Toutefois, après une explosion en mai, l’activité de l’enseigne apparaît avoir reculé.

Selon les données disponibles, les affidés de SafePay attendent jusqu’à près de 50 jours maximum pour revendiquer leurs cyberattaques, avec une moyenne autour de 35 jours. Sur les 15 victimes pour lesquelles une estimation de date de fin d’exfiltration a pu être réalisée, et une date de découverte de l’attaque a été publiquement rapportée, un écart moyen de 4,5 jours a été constaté entre ces deux dates.

Huntress est intervenu sur deux incidents l’impliquant à l’automne dernier. Selon ces constatations, les acteurs associés à cette enseigne semblent apprécier les services RDP exposés sur Internet et réussir à les compromettre avec des identifiants légitimes obtenus par ailleurs.

Des pratiques classiques

Hudson Rock a repéré de tels identifiants dérobés par infostealer pour au moins 4 des victimes de SafePay. D’autres ont pu être exposés de la sorte sans qu’ils aient été partagés plus ou moins publiquement.

Dans l’un des deux incidents suivis par Huntress, l’assaillant a utilisé des pratiques déjà observées dans des cas de compromission par INC Ransom, visant notamment à désactiver Windows Defender. L’exfiltration de données semble être réalisée de préférence par le biais d’archives compressées RAR.

Dans les deux incidents considérés, « l’activité de l’acteur malveillant s’est avérée provenir d’une passerelle ou d’un portail VPN, car toutes les adresses IP observées attribuées aux postes de travail de l’acteur malveillants se trouvaient dans la plage interne ».

En outre, l’assaillant « n’a pas été observé en train d’activer RDP, de créer de nouveaux comptes d’utilisateurs ou de créer toute autre persistance ».

Un rançongiciel « maison »

Les équipes de DCSO se sont penchées sur le ransomware de SafePay. Selon leurs constatations, ce maliciel est original, et pas une simple copie ou adaptation d’un autre. Rien à voir avec des enseignes comme DragonForce qui utilisent le ransomware de LockBit, à partir d’un outil divulgué en septembre 2022, ou celles qui reprennent le code source de Conti.

Le rançongiciel de SafePay suggère un développeur plus soucieux que d’autres de la confidentialité des échanges avec ses victimes : comme pour Royal, l’identifiant unique de la victime n’est pas codé en dur dans l’exécutable chargé du chiffrement ; c’est un argument passé pour sans lancement.

Les équipes de DCSO ont constaté un délai de 25 jours entre obtention de l’accès initial – dans leur cas, obtenu par pulvérisation de mots de passe sur une passerelle VPN – et les premières activités de découverte. De quoi suggérer un acteur « occupé par d’autres opérations, disposant de ressources limitées, ou s’appuyant sur des courtiers en accès initiaux ».

Selon DCSO, « le groupe de ransomware SafePay a tenté d’augmenter la pression sur le client affecté en passant des appels téléphoniques directs après avoir chiffré l’environnement, dans le but de contraindre à une réponse, ou un paiement, plus rapide ».

Article initialement publié le 21 novembre 2024, mis à jour le 2 juin 2025, le 9 juillet 2025, puis le 10 octobre 2025.