Ransomware : comment Akira cache son niveau d’activité réel

Cette enseigne affiche le niveau d’activité le plus élevé en 2025. Elle apparaît pourtant bien plus active qu’il n’y paraît. Jusqu’à dix fois plus, selon les constatations des autorités suisses.

Quelques 150 organisations suisses, victimes nominales de cyberattaques, sont connues publiquement, dont un peu plus de 140 revendiquées par des cybercriminels.

Parmi celles-ci, l’enseigne de ransomware Akira a été utilisée pour en revendiquer moins de 15, selon les données de Ransomware.live. En plus de cela, LeMagIT a connaissance d’une poignée d’organisations suisses ayant été victimes d’Akira, mais n’ayant pas été revendiquées, qu’un paiement de rançon soit survenu… ou pas.

Mais cela semble bien loin de donner une photographie fiable de l’activité de l’enseigne et de la menace qu’elle fait peser sur les organisations helvétiques.

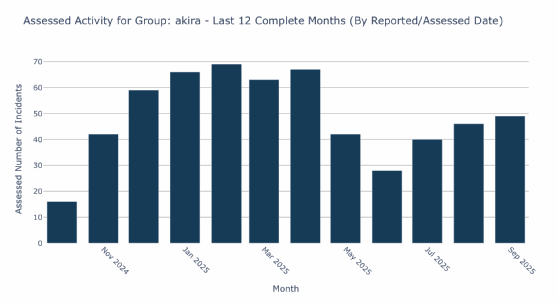

Car les autorités suisses viennent de sonner le tocsin : l’enseigne de rançongiciel Akira « a intensifié ses actions en Suisse ces derniers mois ». Et de lâcher un chiffre : « environ 200 entreprises » de la confrérie ont été victimes de cyberattaque impliquant Akira « entre mai 2023 et septembre 2025 ».

Un phénomène récent : « ces attaques sont toujours en cours et se sont intensifiées ces derniers mois. Les autorités ont en effet constaté une augmentation du nombre de cas liés au même ransomware (entre 4 et 5 par semaine, un chiffre record en Suisse), ce qui prouve que le groupe en question est très actif ».

La comparaison entre le nombre de cas connus et celui des demandes d’assistance pour rançongiciel reçues par Cybermalveillance.gouv.fr nous a permis d’estimer que, depuis cinq ans, l’activité observable des cybercriminels ne couvre guère que 10 % des cas survenant effectivement.

Mais cela concerne toutes les activités de cyberextorsion sans distinction, et pas seulement les enseignes qui font le plus parler d’elles. Pour ces dernières, le consensus a plutôt été de considérer que la visibilité sur le niveau réel d’activité était plutôt bonne, malgré les victimes décidant de payer. Mais même là, au fil des ans, de nombreuses indications suggéraient un taux de paiement de l’ordre d’une petite vingtaine de pour cent. Un chiffre suffisant pour dériver des estimations des observations.

Il apparaît toutefois nécessaire de reconsidérer cette estimation. Et cela d’autant plus, qu’il a pu être confirmé que non seulement Akira mais aussi Qilin ne revendiquent pas systématiquement toutes leurs victimes refusant de céder au chantage.

Plusieurs explications peuvent être trouvées au mutisme d’Akira sur certaines de ses victimes.

Tout d’abord, revendiquer des « petites » victimes – ou des victimes pour lesquelles très peu de données ont été volées – pourrait pénaliser l’image de l’enseigne. Et d’autant plus si ces revendications se multiplient, suggérant un taux de paiement trop bas pour attirer des affidés.

Enfin, des cas où une attaque conduite avec le ransomware Akira n’a pas été accompagnée d’un vol de données ont été constatés. Et là, pourquoi revendiquer la cyberattaque en l’absence de menace de divulgation de données ?

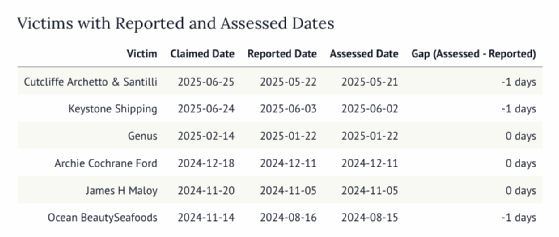

L’enseigne Akira compte parmi les plus visiblement actives en 2025, depuis l’accélération de ses activités à l’automne dernier. Nous avons partiellement reconstruit son activité observable en produisant une date estimée de fin d’exfiltration et/ou confirmée de découverte du chiffrement pour près de 37 % de ses revendications. Lorsque les deux sont disponibles, l’écart entre date estimée et date confirmée s’établit entre 0 et 1 jour.