Authentification

Qu'est-ce que l'authentification ?

L'authentification est le processus qui permet de déterminer si quelqu'un ou quelque chose est bien qui ou ce qu'il prétend être. La technologie d'authentification permet de contrôler l'accès aux systèmes en vérifiant si les informations d'identification d'un utilisateur correspondent à celles d'une base de données d'utilisateurs autorisés ou d'un serveur d'authentification de données. Ce faisant, l'authentification garantit la sécurité des systèmes, des processus et des informations de l'entreprise.

Il existe plusieurs types d'authentification. Pour l'identité de l'utilisateur, les utilisateurs sont généralement identifiés par un identifiant ; l'authentification a lieu lorsque l'utilisateur fournit des informations d'identification, telles qu'un mot de passe, qui correspondent à son identifiant.

La pratique consistant à exiger un identifiant et un mot de passe est connue sous le nom d'authentification à facteur unique (AFU). Ces dernières années, les organisations ont renforcé l'authentification en demandant des facteurs d'authentification supplémentaires. Il peut s'agir d'un code unique fourni à l'utilisateur sur un appareil mobile lors d'une tentative d'ouverture de session ou d'une signature biométrique, telle qu'un balayage du visage ou une empreinte du pouce. C'est ce qu'on appelle l'authentification à deux facteurs (2FA).

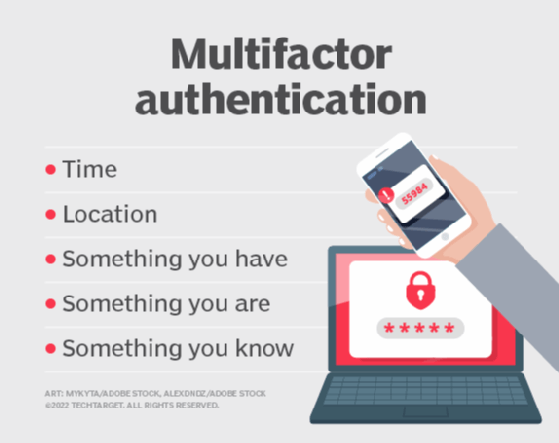

Les protocoles d'authentification peuvent aller plus loin que le 2FA et utiliser plusieurs facteurs pour authentifier une personne ou un système. Les méthodes d'authentification qui utilisent deux facteurs ou plus sont appelées authentification multifactorielle (AMF).

L'authentification est parfois associée à la gestion des identités et des accès, qui suit le cycle de vie des identités des utilisateurs et des contrôles d'accès dans une organisation.

Pourquoi l'authentification est-elle importante en matière de cybersécurité ?

L'authentification permet aux organisations de sécuriser leurs réseaux en autorisant uniquement les utilisateurs ou processus authentifiés à accéder aux ressources protégées. Il peut s'agir d'ordinateurs personnels, de réseaux sans fil, de points d'accès sans fil, de bases de données, de sites web et d'autres applications et services basés sur le réseau.

Une fois authentifié, un utilisateur ou un processus est généralement soumis à un processus d'autorisation visant à déterminer si l'entité authentifiée doit avoir accès à une ressource ou à un système protégé spécifique. Un utilisateur peut être authentifié mais ne pas avoir accès à une ressource si l'autorisation d'accès ne lui a pas été accordée.

Bien que les termes "authentification" et "autorisation" soient souvent utilisés de manière interchangeable et mis en œuvre ensemble, il s'agit de fonctions distinctes. L'authentification consiste à valider l'identité d'un utilisateur ou d'un processus enregistré avant d'autoriser l'accès aux réseaux et systèmes protégés. L'autorisation est un processus plus granulaire qui garantit que l'utilisateur ou le processus authentifié a reçu la permission d'accéder à la ressource spécifique demandée.

Le processus par lequel l'accès à certaines ressources protégées est limité à certains utilisateurs est appelé contrôle d'accès. Dans les modèles de contrôle d'accès, l'authentification précède toujours l'autorisation. Les différents types de contrôle d'accès nécessitent différents niveaux d'authentification.

Comment fonctionne l'authentification ?

Lors de l'authentification, les informations d'identification fournies par l'utilisateur sont comparées à celles qui figurent dans une base de données contenant des informations sur les utilisateurs autorisés. Cette base de données peut se trouver sur le serveur du système d'exploitation local ou sur un serveur d'authentification. Si les informations d'identification correspondent à celles contenues dans le fichier et que l'entité authentifiée est autorisée à utiliser la ressource, l'utilisateur obtient l'accès. Les autorisations de l'utilisateur déterminent les ressources auxquelles l'utilisateur a accès et les autres droits d'accès liés à l'utilisateur. Ces autres droits peuvent être des facteurs tels que les heures auxquelles l'utilisateur peut accéder à la ressource et la quantité de ressources qu'il peut consommer.

Traditionnellement, l'authentification était réalisée par les systèmes ou les ressources auxquels on accédait. Par exemple, un serveur authentifiait les utilisateurs à l'aide de son propre système de mots de passe, d'identifiants de connexion ou de noms d'utilisateur et de mots de passe.

Cependant, les protocoles d'application du web - Hypertext Transfer Protocol et HTTP Secure (HTTPS) - sont sans état, ce qui signifie qu'une authentification stricte obligerait les utilisateurs finaux à s'authentifier à nouveau chaque fois qu'ils accèdent à une ressource utilisant HTTPS. Pour simplifier l'authentification des utilisateurs pour les applications web, le système d'authentification émet un jeton d'authentification signé à l'application de l'utilisateur final ; ce jeton est ajouté à chaque requête du client. Cela signifie que les utilisateurs n'ont pas besoin de se connecter à chaque fois qu'ils utilisent une application web.

À quoi sert l'authentification ?

Les entreprises utilisent l'authentification pour contrôler qui peut accéder aux réseaux et aux ressources de l'entreprise, et pour identifier et contrôler les machines et les serveurs qui y ont accès. Les entreprises utilisent également l'authentification pour permettre aux employés distants d'accéder aux applications et aux réseaux en toute sécurité.

Voici quelques cas d'utilisation spécifiques :

- Connexion aux systèmes de l'entreprise. Les méthodes d'authentification sont utilisées pour vérifier l'identité des employés et leur donner accès aux systèmes de l'entreprise, tels que le courrier électronique, les bases de données et les magasins de documents. Cela permet de garantir la confidentialité et l'intégrité des données sensibles de l'entreprise.

- Opérations bancaires et financières en ligne. Les méthodes d'authentification vérifient l'identité des clients et garantissent que seuls les utilisateurs autorisés peuvent accéder aux comptes bancaires, approuver les transactions financières et effectuer d'autres activités bancaires en ligne.

- Accès à distance sécurisé. De nombreuses entreprises permettent à leurs employés de travailler à distance, en se connectant à des ressources à partir de sites extérieurs. Les méthodes d'authentification permettent de sécuriser l'accès à distance en vérifiant l'identité des utilisateurs distants, en garantissant un accès autorisé et en maintenant la sécurité de l'infrastructure du réseau de l'entreprise.

- Dossiers médicaux électroniques (DME). Les méthodes d'authentification sont essentielles pour protéger la confidentialité et la sécurité des DSE des patients tout en permettant aux professionnels de santé autorisés d'y accéder en cas de besoin.

- Transactions de commerce électronique. Les méthodes d'authentification sont utilisées pour vérifier l'identité des clients, protéger les informations sensibles et permettre des transactions en ligne sécurisées. Cela permet d'éviter les fraudes et de renforcer la confiance des clients.

Quels sont les facteurs d'authentification ?

La validation d'un utilisateur à l'aide d'un identifiant et d'un mot de passe est considérée comme le type d'authentification le plus élémentaire. Elle dépend de la connaissance de ces deux informations par l'utilisateur. Comme ce type d'authentification ne repose que sur un seul facteur d'authentification, il s'agit d'un type de SFA.

L'authentification forte est plus fiable et plus résistante aux attaques. Elle utilise généralement au moins deux types de facteurs d'authentification différents et exige souvent des mots de passe forts comportant au moins huit caractères, un mélange de lettres minuscules et majuscules, de symboles spéciaux et de chiffres. Le 2FA et le MFA sont des types d'authentification forte, le MFA étant l'une des pratiques d'authentification les plus courantes aujourd'hui.

Un facteur d'authentification représente un élément de données ou un attribut qui peut valider un utilisateur demandant l'accès à un système. Selon un vieil adage de sécurité, les facteurs d'authentification peuvent être quelque chose que vous connaissez, quelque chose que vous avez ou quelque chose que vous êtes. D'autres facteurs ont été proposés et appliqués ces dernières années, le lieu servant souvent de quatrième facteur et le temps de cinquième facteur.

Les facteurs d'authentification actuellement utilisés sont les suivants :

- Facteur de connaissance. Le facteur de connaissance peut être n'importe quel justificatif reflétant les informations que l'utilisateur possède, comme un numéro d'identification personnel (PIN), un nom d'utilisateur, un mot de passe ou des réponses à des questions de sécurité secrètes.

- Facteur de possession. Le facteur de possession, ou quelque chose que vous possédez, peut être un justificatif impliquant des éléments que l'utilisateur peut posséder et porter sur lui, y compris des dispositifs matériels, tels qu'un jeton de sécurité, une carte à puce ou un téléphone portable utilisé pour accepter un message texte ou exécuter une application d'authentification qui peut générer un mot de passe à usage unique (OTP) ou un code confidentiel (PIN).

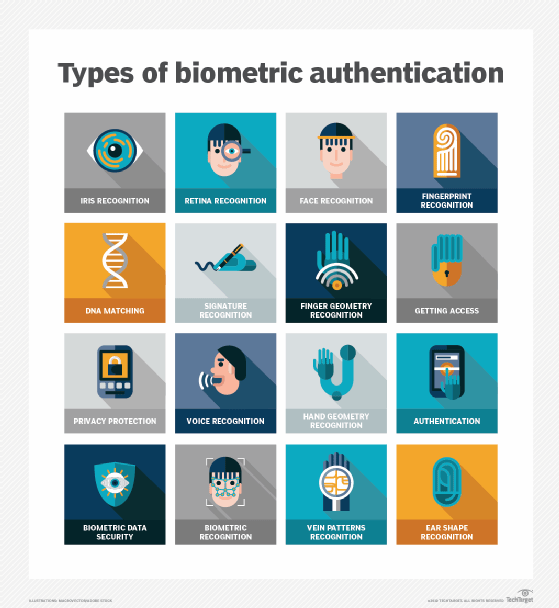

- Facteur d'inhérence. Le facteur d'inhérence, ou ce que vous êtes, est généralement basé sur l'identification biométrique, comme les empreintes digitales ou les empreintes de pouce, la reconnaissance faciale ou le balayage de la rétine.

- Facteur de localisation. L'endroit où vous vous trouvez peut être moins précis, mais il est parfois utilisé pour compléter les autres facteurs. La localisation peut être déterminée avec une précision raisonnable par des appareils équipés d'un système de positionnement global (GPS) ou, avec une précision moindre, en vérifiant les adresses et les itinéraires des réseaux. Le facteur de localisation n'est généralement pas le seul facteur utilisé pour l'authentification ; il complète habituellement les autres facteurs, fournissant un moyen d'exclure certaines demandes. Par exemple, il peut empêcher un attaquant situé dans une zone géographique éloignée de se faire passer pour un utilisateur qui se connecte normalement depuis son domicile ou son bureau dans le pays d'origine de l'organisation.

- Le facteur temps. Tout comme le facteur de localisation, le facteur temporel, ou le moment de l'authentification, est un autre mécanisme complémentaire permettant d'éliminer les attaquants qui tentent d'accéder à une ressource alors que celle-ci n'est pas disponible pour l'utilisateur autorisé. Il est souvent associé à la localisation. Par exemple, si l'utilisateur a été authentifié pour la dernière fois à midi aux États-Unis, une tentative d'authentification depuis l'Asie une heure plus tard sera rejetée sur la base de la combinaison de l'heure et de l'emplacement. Malgré leur intérêt en tant que facteurs d'authentification supplémentaires, la localisation et l'heure ne suffisent pas à elles seules à authentifier un utilisateur, sans au moins l'un des trois premiers facteurs.

Quels sont les différents types d'authentification ?

Il existe plusieurs types de mécanismes d'authentification, dont les suivants :

Authentification à facteur unique

L'authentification à facteur (Single Factor Authentication ou SFA) est la méthode d'authentification la plus courante. Elle repose sur l'utilisation d'un fichier de mots de passe, dans lequel les identifiants des utilisateurs sont stockés avec les hachages des mots de passe associés à chaque utilisateur. Lors de la connexion, le mot de passe que l'utilisateur soumet est haché et comparé à la valeur contenue dans le fichier de mots de passe. Si les deux hachages correspondent, l'utilisateur est authentifié.

Cette approche de l'authentification présente plusieurs inconvénients, en particulier pour les ressources déployées sur différents systèmes. D'une part, les attaquants qui accèdent au fichier des mots de passe d'un système peuvent utiliser des attaques par force brute contre les mots de passe hachés pour extraire les mots de passe. Pour que la SFA soit plus securisée, d'autres mode d'authentification doivent la completer lorsqu'elle est utilisée pour accéder à des applications modernes et à des ressources réparties sur plusieurs systèmes.

La technologie de l'authentification unique a permis de remédier à certaines faiblesses de l'authentification par mot de passe. Il est également possible d'y remédier, dans une certaine mesure, en utilisant des noms d'utilisateur et des mots de passe plus intelligents, basés sur des règles telles que la longueur et la complexité minimales et l'utilisation de lettres majuscules et de symboles. Toutefois, l'authentification par mot de passe et l'authentification basée sur les connaissances sont plus vulnérables que les systèmes qui nécessitent plusieurs méthodes indépendantes.

Authentification à deux facteurs

Le 2FA ajoute une couche supplémentaire de protection en demandant aux utilisateurs de fournir un deuxième facteur d'authentification en plus du mot de passe. Ces systèmes demandent souvent à l'utilisateur d'entrer un code de vérification reçu par message texte sur un téléphone portable ou un appareil mobile préenregistré, ou un code généré par une application d'authentification.

Authentification multifactorielle

L'AMF exige que les utilisateurs s'authentifient à l'aide de plusieurs facteurs d'authentification, notamment un facteur biométrique tel qu'une empreinte digitale ou une reconnaissance faciale, un facteur de possession, tel qu'un porte-clés de sécurité, ou un jeton généré par une application d'authentification.

Mot de passe unique

Un OTP est une chaîne de caractères numériques ou alphanumériques générée automatiquement qui authentifie un utilisateur. Ce mot de passe n'est valable que pour une session de connexion ou une transaction et est généralement utilisé pour les nouveaux utilisateurs ou pour les utilisateurs qui ont perdu leur mot de passe et qui reçoivent un OTP pour se connecter et changer de mot de passe.

Authentification à trois facteurs

Ce type d'AMF utilise trois facteurs d'authentification - généralement un facteur de connaissance, tel qu'un mot de passe, combiné à un facteur de possession, tel qu'un jeton de sécurité, et à un facteur d'inhérence, tel qu'une empreinte biométrique.

Authentification biométrique

Ce type d'authentification est généralement utilisé comme deuxième ou troisième facteur. Les scans d'empreintes digitales, les scans faciaux ou rétiniens et la reconnaissance vocale en sont des exemples courants.

Authentification mobile

Il s'agit du processus de vérification des utilisateurs par l'intermédiaire de leurs appareils ou de vérification des appareils eux-mêmes. Il permet aux utilisateurs de se connecter à des lieux et des ressources sécurisés où qu'ils se trouvent. Le processus d'authentification mobile nécessite généralement une MFA qui peut inclure des OTP, une authentification biométrique ou un code de réponse rapide.

Authentification continue

Avec ce type d'authentification, les utilisateurs ne se connectent pas et ne se déconnectent pas. Au lieu de cela, l'application de l'entreprise calcule en permanence un score d'authentification qui mesure le degré de certitude que le propriétaire du compte est bien la personne qui utilise l'appareil.

Authentification par l'interface de programmation d'applications (API)

Les trois méthodes suivantes sont les méthodes standard de gestion de l'authentification de l'API :

- Dans l'authentification de base HTTP, le serveur demande au client des informations d'authentification, telles qu'un nom d'utilisateur et un mot de passe. Le client transmet ensuite les informations d'authentification au serveur dans un en-tête d'autorisation.

- Dans le cadre de l'authentification par clé API, un utilisateur se voit attribuer pour la première fois une valeur unique générée indiquant que l'utilisateur est connu. Chaque fois que l'utilisateur essaie d'entrer à nouveau dans le système, sa clé unique est utilisée pour vérifier qu'il s'agit bien du même utilisateur que celui qui est entré dans le système précédemment.

- Open Authorization, ou OAuth, est une norme ouverte pour l'authentification et l'autorisation basées sur des jetons sur l'internet. Elle permet à des services tiers, tels que Facebook, d'utiliser les informations du compte d'un utilisateur sans divulguer son mot de passe. OAuth agit en tant qu'intermédiaire au nom de l'utilisateur, en fournissant au service un jeton d'accès qui autorise le partage d'informations de compte spécifiques.

Authentification et autorisation

L'authentification permet de vérifier qu'un utilisateur est bien celui qu'il prétend être. L'autorisation est le processus par lequel un administrateur accorde des droits aux utilisateurs authentifiés, et le processus de vérification des autorisations du compte de l'utilisateur pour s'assurer que l'utilisateur s'est vu accorder l'accès à ces ressources.

Les privilèges et les préférences accordés à un compte autorisé dépendent des autorisations de l'utilisateur. Celles-ci sont stockées localement ou sur un serveur d'authentification. Un administrateur établit les paramètres définis pour ces variables d'accès utilisateur.

Authentification de l'utilisateur ou authentification de la machine

Les machines et les applications doivent autoriser leurs actions automatisées dans un réseau. Il s'agit par exemple des services de sauvegarde en ligne, des correctifs, des mises à jour et des systèmes de surveillance à distance, tels que ceux utilisés dans les technologies de télémédecine et de réseaux intelligents. Tous ces systèmes doivent s'authentifier de manière sécurisée pour vérifier qu'ils sont autorisés à effectuer l'interaction demandée et qu'ils ne sont pas des pirates informatiques.

L'authentification des machines peut être réalisée à l'aide d'informations d'identification, similaires à l'identifiant et au mot de passe d'un utilisateur, mais soumises par l'appareil en question. L'authentification des machines utilise également des certificats numériques émis et vérifiés par une autorité de certification dans le cadre d'une infrastructure à clé publique pour prouver l'identification lors de l'échange d'informations sur l'internet.

Avec la croissance des appareils connectés à l'internet, une authentification fiable des machines est cruciale pour permettre une communication sécurisée pour la domotique et d'autres applications de l'internet des objets. Chaque point d'accès IoT est un point d'intrusion potentiel. Chaque appareil en réseau a besoin d'une authentification forte et doit être configuré pour un accès limité afin de restreindre les actions possibles en cas d'intrusion.

Les clés d'API et les jetons sont les deux principales méthodes de gestion de l'accès. Découvrez la différence entre les clés d'API et les jetons.

Pour approfondir sur Gestion d’identités (IGA, PAM, Bastion, PASM, PEDM)

-

![]()

Authentification à facteurs multiples : 5 exemples et cas d'utilisation stratégiques

-

![]()

Comment garantir un accès à distance sécurisé à l'OT et prévenir les attaques ?

-

![]()

Fin du mot de passe : Google se met aux clés d’identification

-

![]()

Les dirigeants de 1Password décrivent le passage à l'authentification sans mot de passe