Qu'est-ce que la cyber-hygiène et pourquoi est-elle importante ?

La cyber-hygiène, ou hygiène de cybersécurité, est un ensemble de pratiques que les organisations et les individus mettent régulièrement en œuvre afin de préserver la santé et la sécurité des utilisateurs, des appareils, des réseaux et des données.

L'objectif de la cyber-hygiène est de protéger les données sensibles et de renforcer la capacité de l'organisation à se remettre d'une attaque réussie. Le concept fonctionne de manière similaire à l'hygiène personnelle. Les individus préservent leur santé en prenant régulièrement les mesures recommandées, telles que l'utilisation de fil dentaire pour minimiser les caries et le lavage des mains pour éviter les infections. De la même manière, les organisations peuvent préserver leur santé, et ainsi prévenir les violations de données et autres incidents de sécurité, en suivant des mesures préventives de cyber-hygiène.

L'hygiène personnelle aide à prévenir les maladies et facilite également la reprise après une maladie ou une blessure. De même, la cyber- hygiène est fondamentale tant pour la cybersécurité que pour la cyber-résilience. Alors que la cybersécurité protège contre les menaces, la cyber-résilience améliore la capacité d'une organisation à se remettre et à reprendre ses activités normales après une faille de sécurité. Les stratégies de cyber-résilience englobent la cybersécurité, la réponse aux incidents, la continuité des activités et la reprise après sinistre.

Pour atteindre un état de santé optimal, il faut prendre une multitude de mesures, allant de l'exercice physique à la méditation, en passant par la consommation de légumes verts à feuilles et la programmation régulière de coloscopies. Pour ajouter à la confusion, les pratiques recommandées évoluent à mesure que le profil de risque d'une personne change et que la science médicale progresse.

De nombreux professionnels de la sécurité trouvent qu'il est tout aussi complexe et difficile d'atteindre un niveau de sécurité optimal, compte tenu de la multitude de recommandations et de l'évolution constante des menaces. Une stratégie de sécurité basée sur les risques aide à y voir plus clair et permet aux équipes de sécurité de donner la priorité aux pratiques de cyber-hygiène qui protègent le mieux l'entreprise tout en lui permettant de fonctionner efficacement. Par exemple, s'il n'est pas toujours possible d'appliquer tous les correctifs logiciels dès leur publication, les professionnels peuvent donner la priorité à ceux qui corrigent les vulnérabilités les plus dangereuses.

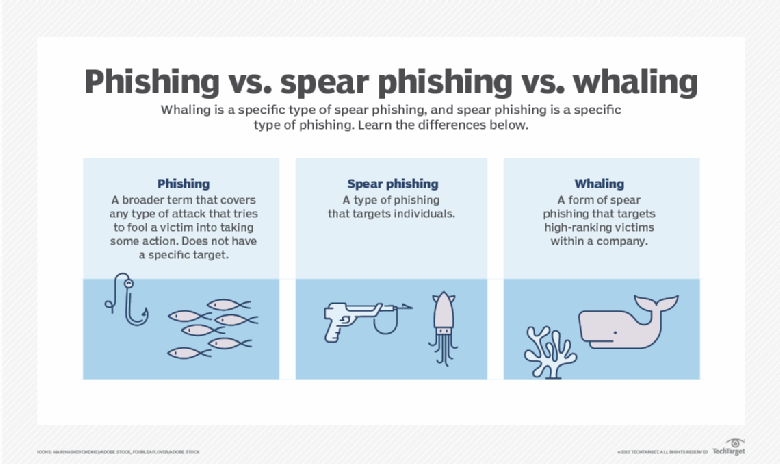

L'un des risques les plus importants auxquels sont confrontées les organisations concerne les menaces de , ce qui soulève un point important : la responsabilité de la cyber-hygiène n'incombe pas uniquement aux professionnels de l'informatique et de la cybersécurité. Il s'agit plutôt d'une responsabilité partagée entre tous les services et tous les utilisateurs. Presque tous les employés peuvent contribuer à maintenir une cyber-hygiène adéquate et à atténuer les risques commerciaux en suivant les meilleures pratiques actuelles en matière de sécurité des e-mails, par exemple en se méfiant des pièces jointes suspectes, en évitant les réseaux Wi-Fi publics et en utilisant des mots de passe forts.

Quels sont les avantages de la cyberhygiène et pourquoi est-elle importante ?

En maintenant une bonne hygiène informatique, une organisation améliore son niveau de sécurité, minimisant ainsi les risques d'interruptions opérationnelles, de compromission et de perte de données.

La posture de sécurité d'une entreprise fait référence à la solidité globale de son programme de cybersécurité et, par conséquent, à sa capacité à faire face aux cyber-menaces existantes et émergentes. Une cyber-hygiène de base contribue grandement à atteindre une cybersécurité et une cyber-résilience optimales.

Quels sont les défis liés au maintien d'une bonne hygiène informatique ?

Bien qu'il soit essentiel de maintenir une bonne hygiène informatique, cela est loin d'être facile. Considérez les défis courants suivants :

- L'étendue et la complexité des environnements informatiques. Dans les entreprises d'aujourd'hui, le nombre considérable d'utilisateurs, d'appareils et d'actifs, souvent répartis dans des environnements hybrides et multicloud, rend difficile le maintien d'une bonne hygiène informatique.

- La monotonie. En tant qu'objectif, la cyber-hygiène n'est pas quelque chose que les professionnels de la sécurité et les utilisateurs finaux peuvent accomplir une fois pour toutes et rayer de leur liste de tâches. Elle exige plutôt qu'ils s'engagent régulièrement dans un flux incessant de comportements et de tâches importants, mais souvent banals et facilement négligés.

- Adhésion des utilisateurs. Les équipes chargées de la sécurité informatique ne peuvent pas assurer à elles seules une bonne cyber-hygiène. Elles ont besoin du soutien et de l'engagement des utilisateurs finaux dans l'ensemble de leur organisation, y compris ceux qui ont peu d'expertise ou d'intérêt pour la cybersécurité. Cela implique de créer une culture de la cybersécurité qui imprègne toute l'organisation.

Une mauvaise hygiène informatique peut entraîner des incidents de sécurité, la compromission et la perte de données. Les conséquences d'une violation de données peuvent inclure des pertes financières, des amendes gouvernementales, des interruptions opérationnelles, des bouleversements organisationnels, une atteinte à la réputation de l'organisation et une responsabilité juridique. Dans le pire des cas, une entreprise pourrait même faire faillite.

Meilleures pratiques en matière de cyber-hygiène pour les utilisateurs

La cybersécurité est la responsabilité de tous, ce qui signifie que si les organisations doivent donner la priorité à la cyber-hygiène, les employés doivent eux aussi en faire autant.

Dans cette optique, les utilisateurs finaux doivent connaître les meilleures pratiques suivantes en matière de cyber-hygiène :

- Sauvegardes. Sauvegardez régulièrement les fichiers importants dans un emplacement séparé et sécurisé qui resterait sûr et isolé si le réseau principal venait à être compromis.

- Éducation. Apprenez à éviter d'être victime d'escroqueries par hameçonnage et à prévenir les attaques courantes de logiciels malveillants. En règle générale, évitez de cliquer sur les liens et les pièces jointes reçus par courrier électronique. Tenez-vous au courant des nouvelles tactiques d'hameçonnage et de logiciels malveillants.

- Chiffrement. Utilisez le chiffrement des appareils et des fichiers pour protéger les informations sensibles.

- Pare-feu. Assurez-vous que les pare-feu et routeurs domestiques sont correctement installés et configurés afin d'empêcher tout accès malveillant.

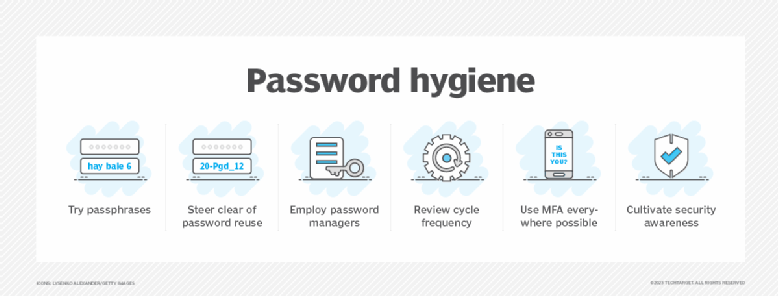

- Hygiène des mots de passe. Adoptez une bonne hygiène en matière de mots de passe et utilisez des technologies telles que l'authentification multifactorielle (MFA) pour rendre les accès non autorisés plus difficiles. Choisissez des mots de passe uniques et complexes pour tous vos comptes et envisagez d'utiliser un gestionnaire de mots de passe pour les conserver.

- Gestion des correctifs. Dès qu'elles sont disponibles, installez toutes les mises à jour logicielles et tous les correctifs de sécurité disponibles sur les éléments suivants : Appareils appartenant à l'entreprise. Appareils personnels utilisés pour le travail. Tous les systèmes qui se connectent aux mêmes réseaux que les appareils appartenant à l'entreprise, que ce soit au bureau ou à domicile.

- Appareils appartenant à l'entreprise.

- Appareils personnels utilisés pour le travail.

- Tout système connecté aux mêmes réseaux que les appareils appartenant à l'entreprise, que ce soit au bureau ou à domicile.

- Discrétion en ligne. Ne publiez pas de données personnelles qu'un individu malintentionné pourrait utiliser pour deviner ou réinitialiser un mot de passe, ou pour accéder à des comptes privés. Soyez conscient des informations personnelles déjà disponibles en ligne que les cybercriminels pourraient utiliser dans le cadre d'attaques d'ingénierie sociale.

- Logiciels de sécurité. Installez des logiciels de sécurité, tels que des anti-malwares et des antivirus, afin de protéger vos systèmes contre les logiciels malveillants, notamment les virus, les ransomwares, les logiciels espions, les vers, les rootkits et les chevaux de Troie. Assurez-vous que les logiciels sont correctement configurés et effectuez régulièrement des analyses afin de détecter toute activité inhabituelle.

Meilleures pratiques en matière de cyberhygiène pour les organisations

Au niveau organisationnel, il existe tellement de tâches importantes en matière de cyber-hygiène qu'il peut être difficile de savoir par où commencer. De nombreux experts recommandent d'évaluer d'abord les cyber-risques les plus importants auxquels l'organisation est confrontée. Ensuite, il convient de hiérarchiser les éléments d'une liste de contrôle de cyber-hygiène d'entreprise qui contribueraient le plus à les atténuer.

Un cadre ou une norme établi en matière de cybersécurité, par exemple NIST SP 800-53, COBIT et COSO, peut être un outil utile pour organiser, gérer et mettre à jour un programme de cyber-hygiène.

Les outils, technologies et mesures courants en matière de cyber-hygiène pour les organisations comprennent les éléments suivants :

- Liste blanche/liste noire. Contrôlez les applications, sites Web et adresses e-mail que les utilisateurs peuvent ou ne peuvent pas utiliser. La liste blanche, qui fournit une liste sélective des applications, processus et fichiers auxquels les utilisateurs peuvent accéder, et la liste noire, qui fournit une liste des éléments auxquels les utilisateurs ne peuvent pas accéder, sont deux méthodes permettant de contrôler l'accès. Découvrez les avantages et les inconvénients de chaque approche.

- Authentification et contrôle d'accès. L'authentification, qui confirme qu'un utilisateur ou un appareil est bien celui qu'il prétend être, est un élément essentiel de la cyber-hygiène. Pour sécuriser leurs réseaux, les organisations peuvent choisir parmi au moins six types d'authentification. La plus rudimentaire est l'authentification basée sur les connaissances, qui exige de l'utilisateur qu'il communique des identifiants préétablis, tels qu'un nom d'utilisateur et un mot de passe ou un code PIN. L'authentification multifactorielle (MFA) nécessite deux facteurs d'authentification ou plus, tels qu'un mot de passe et un code à usage unique envoyé sur l'appareil mobile ou l'adresse e-mail de l'utilisateur. L'authentification biométrique utilise des identifiants biologiques, tels que les empreintes digitales ou la reconnaissance faciale. Il existe d'autres types d'authentification, notamment l'authentification unique, l'authentification par jeton et l'authentification par certificat. La sécurité elle-même repose sur l'authentification et le contrôle d'accès, c'est-à-dire la capacité à vérifier et à admettre certains utilisateurs tout en en excluant d'autres. Les mécanismes courants de contrôle d'accès comprennent le contrôle d'accès basé sur les rôles, qui accorde des autorisations réseau en fonction de la position officielle d'un utilisateur dans une organisation, et le principe du moindre privilège, qui accorde aux utilisateurs l'accès uniquement aux ressources dont ils ont absolument besoin pour faire leur travail. Une bonne cyberhygiène exige que les responsables de la sécurité informatique examinent périodiquement les droits d'accès des utilisateurs afin de s'assurer que personne ne dispose de privilèges obsolètes ou inappropriés.

- Stratégie de sauvegarde. Élaborez une stratégie de sauvegarde des données qui garantit que les informations critiques sont régulièrement dupliquées et stockées dans un endroit sécurisé. De nombreux experts recommandent de suivre la règle 3-2-1 de sauvegarde, qui consiste à stocker trois copies des données sur deux types de supports différents (par exemple, le cloud, un disque et une bande) et à conserver une copie hors site.

- Courtier en sécurité d'accès au cloud (CASB). Toute organisation qui s'appuie sur l'IaaS, le PaaS ou le SaaS devrait envisager de mettre en œuvre un CASB dans le cadre de sa stratégie de cyberhygiène. Les logiciels CASB facilitent les connexions sécurisées entre les utilisateurs finaux et le cloud, en appliquant les politiques de sécurité de l'entreprise en matière d'authentification, de chiffrement, de prévention des pertes de données, de journalisation, d'alerte, de détection des logiciels malveillants, etc. Un CASB offre à une organisation une meilleure visibilité sur l'utilisation des applications cloud par ses employés, ainsi qu'un meilleur contrôle sur la sécurité des données stockées dans le cloud.

- Examen de la configuration du cloud. Trop souvent, dans les environnements multicloud actuels, une mauvaise configuration des ressources et des actifs cloud expose involontairement les données et les systèmes de l'entreprise aux attaquants. Découvrez comment éviter les principales erreurs de configuration du cloud et explorez comment l'utilisation des services de sécurité en arrière-plan des fournisseurs de services cloud permet de signaler les problèmes potentiels.

- Gestion des actifs de cybersécurité. Pour protéger les actifs informatiques, il faut d'abord savoir qu'ils existent. C'est là qu'intervient la gestion des actifs de cybersécurité (CSAM), un processus créé pour découvrir, inventorier, surveiller, gérer et suivre en permanence les ressources numériques d'une entreprise afin d'identifier et de corriger les failles de sécurité. Les outils CSAM peuvent déployer automatiquement des réponses de cybersécurité validées et, dans les cas nécessitant une intervention humaine, recommander des mesures supplémentaires aux équipes SecOps.

- Chiffrement. Utilisez le chiffrement, processus consistant à convertir les informations en code secret, pour garantir la protection des données de l'entreprise, tant en transit qu'au repos.

- Sécurité des terminaux. Dans le monde du travail actuel, une multitude de terminaux fonctionnent au-delà du périmètre de sécurité traditionnel, ce qui les expose, ainsi que le réseau d'entreprise auquel ils sont connectés, à un risque accru d'attaque. Identifiez, gérez et sécurisez les appareils connectés (des PC aux appareils mobiles en passant par les capteurs IoT) en suivant les meilleures pratiques en matière de sécurité des terminaux.

- Stratégie de gestion et de réponse aux incidents. Si une organisation est victime d'un incident de sécurité, elle doit disposer d'une stratégie de réponse aux incidents préétablie afin d'atténuer les risques pour l'entreprise. Étant donné que les conséquences d'une violation de données peuvent inclure des pertes financières, des perturbations opérationnelles, des amendes réglementaires, une atteinte à la réputation et des frais juridiques, une équipe de réponse aux incidents doit disposer d'une combinaison d'expertises exécutives, techniques, opérationnelles, juridiques et en relations publiques. Ce groupe documente le qui, le quoi, le quand, le pourquoi et le comment de sa réponse anticipée aux incidents, créant ainsi un plan qui offre une orientation claire en cas de crise future.

- Politique en matière de mots de passe. Les mots de passe simplistes ou recyclés constituent pratiquement une invitation ouverte aux pirates informatiques malveillants. Créez une politique d'entreprise en matière de mots de passe afin de protéger la sécurité de l'entreprise en établissant des règles, des exigences et des attentes concernant les identifiants des utilisateurs.

- Gestion des correctifs. La gestion des correctifs est l'équivalent du fil dentaire en matière d'hygiène informatique : tout le monde sait qu'il faut le faire, mais tout le monde ne le fait pas. Et tout comme le fait de ne pas utiliser de fil dentaire peut augmenter le risque de maladies cardiaques et de démence, le fait de ne pas installer les correctifs augmente le risque d'incidents de sécurité graves. Les enjeux sont importants, il est donc essentiel de comprendre et de suivre les meilleures pratiques en matière de gestion des correctifs.

- Accès distant sécurisé. La pandémie de COVID-19 a marqué le début d'une nouvelle ère de travail hybride, accompagnée de nouveaux défis en matière de sécurité de l'information. Les équipes chargées de la cybersécurité doivent aujourd'hui veiller à ce que les employés puissent accéder en toute sécurité aux ressources informatiques de l'entreprise depuis leur bureau et leur domicile, ce qui élargit considérablement la surface d'attaque. Découvrez comment atténuer les risques liés à la cybersécurité dans le cadre du travail à distance.

- Formation à la sensibilisation à la sécurité. Sensibilisez vos employés au rôle crucial qu'ils jouent dans l'atténuation des cyber-risques en élaborant un plan de formation efficace en matière de cybersécurité. Les programmes de formation à la sensibilisation à la sécurité les plus efficaces trouvent de nouvelles façons d'impliquer les employés dans les pratiques fondamentales de cybersécurité. Les utilisateurs finaux peuvent ensuite mettre leurs connaissances à l'épreuve grâce à ce quiz sur la sensibilisation à la sécurité.

- Gestion des journaux de sécurité. L'efficacité d'un programme de cybersécurité dépend de sa capacité à reconnaître les activités inappropriées ou suspectes dans l'environnement informatique, ce qui fait de la journalisation un élément clé de toute stratégie de sécurité. Les meilleures pratiques en matière de gestion des journaux de sécurité consistent à enregistrer et à stocker les événements pertinents, à garantir l'exactitude et l'intégrité des journaux, à analyser les données des journaux pour identifier les problèmes et à utiliser des outils de journalisation pour gérer le volume des événements.

- Surveillance de la sécurité. Analysez régulièrement ou en continu le réseau à la recherche de menaces et de vulnérabilités, telles que les ports ouverts que les pirates pourraient utiliser dans le cadre d'attaques par balayage de ports, à l'aide d'outils tels que SIEM ou des scanners de vulnérabilité. Une analyse et une surveillance fréquentes améliorent considérablement la cyberhygiène en signalant à la fois les menaces actives potentielles et les points faibles par lesquels les pirates pourraient accéder au réseau.

- Gestion de l'informatique fantôme. L'utilisation non autorisée de logiciels et d'appareils sur le lieu de travail peut entraîner des risques importants pour la sécurité. Reconnaissez les dangers de l'informatique fantôme et mettez en œuvre des stratégies pour les gérer et les minimiser.

- Détection et réponse aux menaces. Les cybercriminels sont particulièrement innovants et modifient constamment leurs tactiques et leurs techniques afin de contourner les contrôles de sécurité des entreprises. La détection et la réponse aux menaces (TDR), processus qui consiste à identifier les menaces et à y réagir rapidement, évolue également. La TDR se décline sous la forme de divers outils, notamment les plateformes de détection et de réponse étendues (XDR) et les services de détection et de réponse gérés (MDR). Ces deux types d'outils utilisent l'IA et l'automatisation pour détecter et neutraliser de manière proactive les menaces actives avant qu'elles ne causent des dommages, plutôt que de réagir une fois que le mal est fait.

Cyberhygiène et sécurité des e-mails

Malgré la popularité croissante des plateformes collaboratives telles que Microsoft Teams et Zoom, la grande majorité des entreprises continuent de recourir principalement à la messagerie électronique comme moyen de communication. Par conséquent, les e-mails restent un vecteur d'attaque privilégié par les cybercriminels, qui les exploitent pour accéder aux réseaux et aux données des entreprises.

La sécurité des e-mails désigne un ensemble de technologies, de techniques et de pratiques visant à empêcher les cybercriminels d'accéder sans autorisation aux comptes de messagerie et au contenu des messages. Et comme toutes les mesures d'hygiène informatique, la sécurité des e-mails relève de la responsabilité conjointe des organisations et des individus.

Au niveau organisationnel, la mise en place d'une politique de sécurité des e-mails efficace et à jour doit être une priorité absolue. Des politiques informatives, claires et concises permettent d'établir des normes culturelles et de définir les comportements attendus en matière d'utilisation sécurisée des e-mails. Il est important de souligner les risques inhérents aux e-mails et de dissiper tout faux sentiment de sécurité que les employés pourraient avoir lorsqu'ils utilisent cette technologie omniprésente.

Sur le plan technique, les responsables informatiques doivent comprendre l'importance des protocoles de sécurité de messagerie de pointe et leur rôle dans la protection des messages d'entreprise. Les logiciels anti-malware, anti-spam, les passerelles de sécurité de messagerie et le filtrage des e-mails peuvent réduire davantage le risque de compromission des e-mails professionnels et d'attaques par hameçonnage.

N'oubliez pas qu'une bonne cyber-hygiène n'est pas une solution miracle. Elle englobe plutôt un ensemble dynamique d'habitudes, de pratiques et d'initiatives de la part des organisations et de leurs utilisateurs, dans le but d'atteindre et de maintenir la posture de sécurité la plus saine possible.