Qu'est-ce qu'une menace persistante avancée (APT) ?

Une menace persistante avancée (APT) est une cyberattaque prolongée et ciblée dans laquelle un intrus accède à un réseau et reste indétecté pendant une longue période.

Les attaques APT sont plus souvent lancées par des États-nations dans le but de voler des données hautement sensibles plutôt que d'endommager le réseau de l'organisation ciblée. L'objectif de la plupart des attaques APT est d'obtenir et de maintenir un accès continu au réseau ciblé plutôt que d'y pénétrer et d'en sortir le plus rapidement possible.

Contrairement aux ransomwares en tant que service et autres cyberattaques, les APT sont exécutées manuellement après une planification minutieuse. Étant donné que la mise en œuvre d'attaques APT peut nécessiter beaucoup d'efforts et de ressources, les auteurs de menaces choisissent généralement des cibles de grande valeur, telles que les grandes organisations, afin de voler des informations sur une longue période. C'est pourquoi les attaques APT sont généralement orchestrées par des groupes criminels nationaux bien financés plutôt que par des pirates informatiques individuels.

Les APT sont des attaques hautement personnalisées avec des objectifs précis, des exploits avancés et une plus grande probabilité d'être contrôlées plutôt qu'automatisées. Elles restent indétectables pendant plus longtemps que les autres types de cyberattaques. En fait, la durée d'une APT se mesure généralement en semaines ou en mois.

Quelles techniques sont utilisées dans une attaque APT ?

Pour obtenir l'accès, les groupes APT utilisent souvent diverses méthodes d'attaque avancées, notamment des techniques d'ingénierie sociale. Afin de conserver l'accès au réseau ciblé sans être découverts, les auteurs de menaces réécrivent en permanence le code malveillant pour éviter toute détection et utilisent d'autres techniques d'évasion sophistiquées. En fait, certaines APT sont si complexes qu'elles nécessitent des administrateurs à plein temps pour maintenir les systèmes et les logiciels compromis dans le réseau ciblé.

Les techniques couramment utilisées lors des attaques APT sont les suivantes :

- Hameçonnage ciblé. Les acteurs APT utilisent couramment des e-mails d'hameçonnage ciblés pour inciter les gens à divulguer des informations personnelles ou à cliquer sur des liens malveillants qui peuvent exécuter du code malveillant dans leurs systèmes. Ces e-mails sont habilement rédigés pour paraître authentiques et adaptés au destinataire.

- Exploits zero-day. Les acteurs APT exploitent souvent les vulnérabilités zero-day dans les logiciels ou le matériel qui ont été récemment découvertes mais qui n'ont pas encore été corrigées. En exploitant ces vulnérabilités avant qu'elles ne soient corrigées, les acteurs malveillants peuvent facilement obtenir un accès non autorisé aux systèmes ciblés.

- Attaques de type « watering hole ». Les acteurs APT utilisent les attaques de type « watering hole » pour pirater des sites Web fréquemment consultés par leurs cibles spécifiques. En injectant du code malveillant dans ces sites Web, ils peuvent infecter les systèmes des visiteurs qui ne se doutent de rien.

- Attaques contre la chaîne d'approvisionnement. Les cyberattaques contre la chaîne d'approvisionnement ciblent la chaîne d'approvisionnement d'une organisation spécifique, compromettant les logiciels ou le matériel avant qu'ils n'atteignent le destinataire prévu. Cela permet aux acteurs APT d'accéder au réseau de la victime.

- Vol d'identifiants. Les auteurs d'APT utilisent des méthodes telles que l'enregistrement de frappe, le craquage de mots de passe et l'hameçonnage d'identifiants pour obtenir des identifiants de connexion. Une fois qu'ils disposent d'identifiants légitimes, ils peuvent naviguer latéralement dans le réseau et accéder à des informations sensibles.

- Serveurs de commande et de contrôle (C&C). À l'aide de serveurs C&C, les APT créent des voies de communication entre les systèmes piratés et leur réseau. Cela permet à l'attaquant de garder le contrôle sur le réseau compromis et d'exfiltrer des données.

- Stratégies d'évasion. Pour éviter d'être détectés par les systèmes de sécurité, les auteurs d'attaques APT dissimulent souvent leurs opérations à l'aide d'outils et de processus légitimes, d'obfuscation de code et de mesures anti-analyse.

- Vivre aux crochets du système. Dans cette méthode, au lieu d'utiliser des déploiements de logiciels malveillants intrusifs et directs, les attaquants s'appuient sur des logiciels malveillants sans fichier existants et des applications de confiance pour exécuter des commandes et dissimuler leurs activités malveillantes. Ces attaques stratégiques passent souvent inaperçues.

Quels sont les principaux motifs et cibles d'une attaque APT ?

Les motivations des auteurs de menaces persistantes avancées varient. Par exemple, les cybermenaces provenant d'États-nations peuvent cibler la propriété intellectuelle (PI) ou les données classifiées afin d'obtenir un avantage concurrentiel dans certains secteurs. D'autres secteurs cibles comprennent souvent les services publics de distribution d'électricité et de télécommunications ou d'autres systèmes d'infrastructure, les médias sociaux, les organisations médiatiques, les organisations financières, les technologies de pointe et les agences gouvernementales. Les groupes criminels organisés parrainent des menaces persistantes avancées afin d'obtenir des informations qu'ils peuvent utiliser pour commettre des actes criminels à des fins lucratives.

Bien que les attaques APT puissent être difficiles à identifier, le vol de données n'est jamais totalement indétectable. Se rendre compte que des données ont été exfiltrées peut être le seul indice dont dispose une organisation pour savoir que ses réseaux sont attaqués. Les professionnels de la cybersécurité se concentrent souvent sur la détection d'anomalies dans les données sortantes pour voir si le réseau a été la cible d'une attaque APT.

Les étapes d'une attaque APT

Les APT comprennent généralement les cinq étapes suivantes :

- Compromis. L'attaquant distant configure directement le logiciel malveillant afin de pouvoir fournir des mises à jour ou de nouvelles charges utiles.

- Injection de processus. L'acteur malveillant s'attache à une application ou à un processus existant s'exécutant dans la mémoire d'un système.

- Camouflage. L'auteur de la menace tente d'avoir le moins d'impact possible sur l'ordinateur hôte tout en extrayant ce dont il a besoin.

- Exfiltration. L'attaquant renvoie les données au serveur C&C.

- Redémarrage. Pour rester opérationnel, un APT doit redémarrer après le redémarrage du système ou si un administrateur système tente de le supprimer.

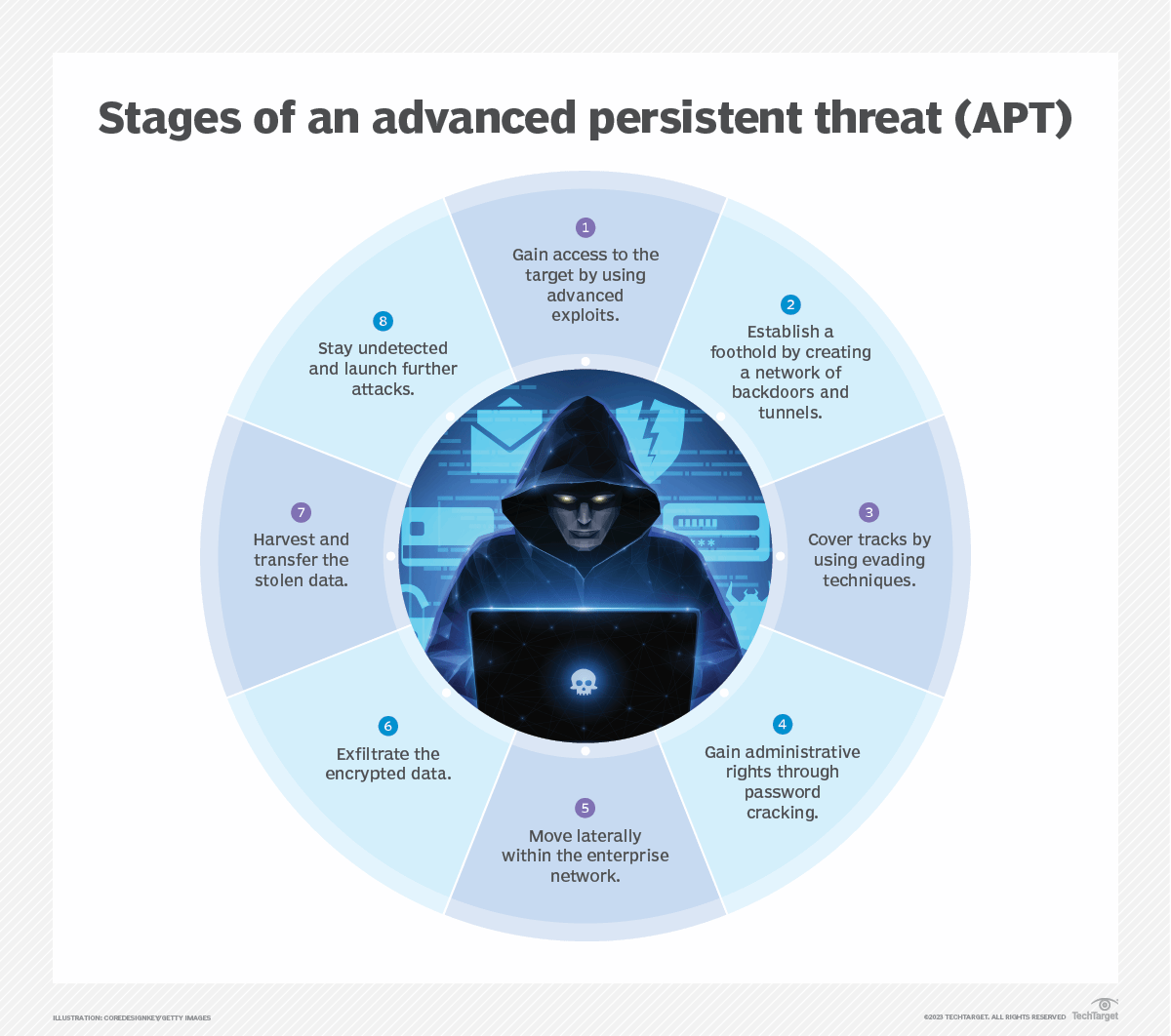

Les pirates informatiques suivent les étapes suivantes, conformément au cycle de vie type d'une attaque APT, afin d'obtenir et de conserver un accès permanent à une cible :

- Obtenir l'accès. Les groupes APT accèdent au réseau d'une cible via Internet. En général, ils y parviennent en introduisant un logiciel malveillant dans la cible à l'aide d'e-mails de spear phishing ou en exploitant une vulnérabilité d'une application.

- Établir une base. Après avoir obtenu l'accès à la cible, les acteurs malveillants utilisent cet accès pour effectuer une reconnaissance plus approfondie. Ils utilisent les logiciels malveillants qu'ils ont installés pour créer des réseaux de portes dérobées et de tunnels afin de se déplacer sans être remarqués.

- Cacher ses traces. Les APT utilisent souvent des techniques malveillantes avancées, telles que la réécriture de code, pour cacher leurs traces et échapper à la détection.

- Obtenir un accès encore plus étendu. Une fois à l'intérieur du réseau ciblé, les acteurs APT utilisent des méthodes telles que le craquage de mots de passe pour obtenir des droits d'administration. Cela leur donne plus de contrôle sur le système et des niveaux d'accès encore plus élevés.

- Se déplacer latéralement. Une fois que les cybercriminels ont pénétré dans les systèmes cibles et obtenu les droits d'administrateur, ils peuvent se déplacer à leur guise dans le réseau de l'entreprise. Ils peuvent également tenter d'accéder à d'autres serveurs et à des zones sécurisées du réseau.

- Lancer l'attaque. Les pirates centralisent, chiffrent et compressent les données afin de pouvoir les exfiltrer.

- Prendre les données. Les attaquants récoltent les données et les transfèrent vers leur système.

- Rester indétectable. Les cybercriminels répètent ce processus pendant de longues périodes jusqu'à ce qu'ils soient détectés, ou ils peuvent créer une porte dérobée afin de pouvoir accéder à nouveau au système ultérieurement.

Exemples de menaces persistantes avancées

Les APT sont généralement nommées par l'organisation qui les a découvertes, bien que de nombreuses attaques de type APT aient été découvertes par plusieurs chercheurs, certaines sont donc connues sous plusieurs noms.

Les APT ont été détectées depuis le début des années 2000, et remontent à 2003, lorsque des pirates informatiques basés en Chine ont mené la campagne « Titan Rain » contre des cibles gouvernementales américaines afin de voler des secrets d'État sensibles. Les attaquants ont ciblé des données militaires et lancé des attaques APT contre les systèmes haut de gamme d'agences gouvernementales américaines, notamment la National Aeronautics and Space Administration et le Federal Bureau of Investigation. Les analystes en sécurité ont désigné l'Armée populaire de libération chinoise comme étant à l'origine de ces attaques.

Voici quelques exemples d'APT :

- Groupe Lazarus. Ce groupe APT soutenu par l'État nord-coréen est actif depuis 2009. Il est potentiellement responsable d'attaques telles que WannaCry en 2017, le vol de cryptomonnaie Harmony Horizon Bridge en 2022 et une série d'attaques contre la chaîne logistique logicielle en 2024 et 2025.

- Gelsemium. Cet APT aligné sur la Chine a ciblé un gouvernement d'Asie du Sud-Est pendant six mois entre 2022 et 2023. Le groupe de cyber-espionnage responsable est opérationnel depuis 2014. Il a d'abord exploité sa cible en installant des shells web pour effectuer une reconnaissance de base.

- APT41. Ce groupe APT a ciblé les informations confidentielles d'entreprises technologiques et industrielles à l'aide de logiciels malveillants, notamment des rootkits signés numériquement au niveau du noyau. Ce groupe lié à l'État chinois, également connu sous le nom de Winnti, a ciblé des entreprises en Asie de l'Est, en Europe occidentale et en Amérique du Nord entre 2019 et 2021 au moins.

- APT37. Également connu sous les noms de Reaper, ScarCruft et Group123, ce groupe cybercriminel avancé et persistant lié à la Corée du Nord serait apparu vers 2012. APT37 a été associé à des attaques de spear phishing exploitant une vulnérabilité zero-day d'Adobe Flash.

- APT34. Ce groupe de cybercriminels avancés et persistants lié à l'Iran a été identifié en 2017 par des chercheurs de FireEye (aujourd'hui Trellix), mais il est actif depuis au moins 2014. Le groupe a pris pour cible des entreprises du Moyen-Orient, avec des attaques récentes contre des sociétés financières, gouvernementales, énergétiques, chimiques et de télécommunications.

- APT32. Ce groupe APT vietnamien, également connu sous les noms d'OceanLotus, SeaLotus et Cobalt Kitty, est actif depuis au moins 2014. Il cible principalement les organisations d'Asie du Sud-Est, en particulier celles qui ont des liens avec la politique ou l'économie de la région. APT32 a participé à des opérations d'espionnage et mené des campagnes contre des entreprises du secteur privé, des médias et des institutions gouvernementales.

- APT29. Le groupe russe APT29, également connu sous le nom de Cozy Bear, a été impliqué dans plusieurs attaques, notamment une attaque de spear phishing contre le Pentagone en 2015, ainsi que les attaques contre le Comité national démocrate en 2016.

- APT28. Les chercheurs de Trend Micro ont identifié APT28, le groupe russe de menaces persistantes avancées également connu sous les noms de Fancy Bear, Pawn Storm, Sofacy Group et Sednit Gang, en 2014. APT28 a été associé à des attaques contre des cibles militaires et gouvernementales en Europe de l'Est, notamment en Ukraine et en Géorgie, ainsi qu'à des campagnes visant l'Organisation du traité de l'Atlantique Nord et des sous-traitants du secteur de la défense américain.

- La famille de logiciels malveillants Sykipot APT. Ce logiciel malveillant exploitait des failles dans Adobe Reader et Acrobat. Il a été détecté en 2006, et d'autres attaques auraient continué jusqu'en 2013. Les auteurs de menaces ont utilisé la famille de logiciels malveillants Sykipot dans le cadre d'une série de cyberattaques de longue durée, visant principalement des organisations américaines et britanniques. Les pirates ont utilisé une attaque de spear phishing qui comprenait des liens et des pièces jointes malveillantes contenant des exploits zero-day dans des e-mails ciblés.

- L'opération de cyberespionnage GhostNet. Découverte en 2009, cette exploitation a été menée depuis la Chine à l'aide d'e-mails de spear phishing contenant des pièces jointes malveillantes. Les attaques ont compromis des ordinateurs dans plus de 100 pays. Les pirates se sont concentrés sur l'accès aux périphériques réseau des ministères et des ambassades. Ces attaques ont permis aux pirates de contrôler les périphériques compromis, les transformant en dispositifs d'écoute et d'enregistrement en activant à distance leurs caméras et leurs capacités d'enregistrement audio.

- Le ver Stuxnet. Cet exploit, utilisé pour attaquer le programme nucléaire iranien, a été détecté par des chercheurs en cybersécurité en 2010. Bien que Stuxnet ne soit plus considéré aujourd'hui comme une menace pour la cybersécurité, il reste l'un des logiciels malveillants les plus sophistiqués jamais détectés. Ce logiciel malveillant ciblait les systèmes SCADA (supervisory control and data acquisition) de Siemens et se propageait à l'aide de clés USB infectées. Les États-Unis et Israël ont tous deux été associés au développement de Stuxnet. Bien qu'aucun des deux pays n'ait officiellement reconnu son rôle dans son développement, des confirmations non officielles ont indiqué que ces pays étaient responsables de Stuxnet.

Caractéristiques des menaces persistantes avancées

Les menaces persistantes avancées présentent souvent certaines caractéristiques qui reflètent le haut degré de coordination nécessaire pour atteindre des cibles de grande valeur.

Les caractéristiques communes des APT sont les suivantes :

- Séquentiel. La plupart des APT se déroulent en plusieurs phases, suivant toujours le même schéma : obtenir l'accès, le maintenir et l'étendre, puis tenter de rester indétectable dans le réseau cible jusqu'à ce que les objectifs de l'attaque soient atteints.

- Points de compromission multiples. Les menaces persistantes avancées se distinguent également par leur volonté d'établir plusieurs points de compromission. Elles tentent généralement d'établir plusieurs points d'entrée dans les réseaux ciblés. Cela leur permet de conserver leur accès même si l'activité malveillante est découverte et qu'une réponse à l'incident est déclenchée, permettant ainsi aux défenseurs de la cybersécurité de fermer une compromission.

- Objectifs spécifiques. Les APT ont des objectifs et des motivations spécifiques, qui peuvent varier en fonction des acteurs impliqués. Ces objectifs peuvent inclure l'espionnage, l'influence sur les processus politiques ou le vol d'informations confidentielles, de données financières ou de propriété intellectuelle. Ils peuvent également inclure l'interférence dans les opérations commerciales.

- Durée prolongée. Alors que les cyberattaques classiques, telles que les ransomwares, se déroulent généralement sur une période relativement courte, de quelques jours à quelques semaines tout au plus, les attaques APT peuvent s'étendre sur plusieurs mois, voire plusieurs années.

- Coordonnées et dotées de ressources importantes. Les APT sont souvent menées par des acteurs malveillants disposant de solides capacités organisationnelles et financières, tels que des groupes criminels organisés soutenus par des États ou des groupes de pirates informatiques hautement compétents. Ils peuvent créer des outils uniques, mener des reconnaissances approfondies et planifier des attaques complexes.

- Coûteux à mettre en œuvre. La création et la prolifération des APT peuvent coûter des millions de dollars. Les grandes entreprises et les groupes de cybercriminels disposant de moyens financiers importants choisissent souvent d'utiliser les attaques APT, car elles constituent le type de cybercriminalité le plus coûteux.

- Points d'entrée redondants. Une fois qu'une APT a infiltré un réseau, elle établit souvent plusieurs connexions vers ses serveurs d'origine, ce qui lui permet de déployer d'autres logiciels malveillants. Cette stratégie garantit des points d'entrée redondants, atténuant ainsi le risque de fermeture par les administrateurs réseau.

- Utilisation d'outils légitimes. Les APT utilisent généralement les outils natifs du système pour échapper à la détection. Cette approche, également appelée « living off the land », permet aux auteurs de menaces de se fondre dans l'activité normale du système et d'éviter les alertes de sécurité.

Détection des menaces persistantes avancées

Les menaces persistantes avancées présentent certains signes avant-coureurs, même si elles sont généralement difficiles à détecter. Une organisation peut remarquer certains symptômes après avoir été ciblée par une APT, notamment les suivants :

- Activité inhabituelle sur les comptes utilisateurs.

- Utilisation intensive de chevaux de Troie de type « backdoor », une méthode qui permet aux APT de maintenir leur accès.

- Activité inhabituelle ou atypique de la base de données, telle qu'une augmentation soudaine des opérations impliquant des quantités massives de données.

- Une augmentation soudaine des tentatives de spear phishing ciblées.

- La présence de fichiers de données inhabituels ou de grands groupes de fichiers dans des emplacements inhabituels, ce qui pourrait indiquer que des données ont été regroupées dans des fichiers prêts à être exportés afin de faciliter le processus d'exfiltration.

Les APT peuvent également être détectées si un système de surveillance réseau reconnaît le logiciel malveillant installé qui tente de se connecter à son système C&C.

La détection d'anomalies dans les données sortantes est peut-être le meilleur moyen pour les professionnels de la cybersécurité de déterminer si un réseau a été la cible d'une attaque APT. Se concentrer sur les contrôles qui traitent chaque étape de la chaîne de cyberattaque peut également permettre une détection précoce.

Mesures de sécurité APT

Il est difficile de se défendre contre les attaques APT. Elles aboutissent souvent, car le délai moyen nécessaire pour les détecter se mesure généralement en mois.

Pour éviter et atténuer les APT, les équipes de sécurité doivent élaborer des stratégies de sécurité complètes. Les principales mesures de sécurité permettant de se défendre contre les APT sont les suivantes :

- Correction des vulnérabilités des logiciels réseau et des systèmes d'exploitation (OS). La correction rapide des vulnérabilités des logiciels réseau et des systèmes d'exploitation permet d'empêcher les pirates d'exploiter les failles connues.

- Sécurisation des connexions à distance. Le chiffrement empêche tout accès non autorisé aux sites en empêchant les intrus potentiels d'exploiter ces connexions. Utilisez l'authentification multifactorielle, les réseaux privés virtuels et l'accès réseau zéro confiance.

- Filtrage des e-mails entrants. Le filtrage des e-mails entrants est une étape essentielle pour prévenir les attaques de spam et de phishing sur un réseau, car il empêche les e-mails suspects de passer.

- Enregistrement rapide des événements de sécurité. L'enregistrement des incidents de sécurité dès qu'ils se produisent peut améliorer les listes d'autorisation et autres politiques de sécurité.

- Surveillance du trafic en temps réel. Les entreprises doivent surveiller le trafic entrant et sortant au sein de leur réseau afin d'empêcher les installations détournées et l'extraction de données volées.

- Configuration de pare-feu pour applications Web. L'installation de pare-feu pour applications Web sur les terminaux réseau et les réseaux périphériques peut contribuer à protéger les serveurs Web et les applications Web contre les infiltrations.

- Mettez en place un logiciel de recherche de menaces. Des outils proactifs, tels que les logiciels de recherche de menaces, peuvent aider à détecter les activités APT cachées en surveillant en permanence tout signe de compromission et tout comportement réseau suspect.

Les services informatiques des entreprises doivent rester vigilants afin de protéger leurs données et leurs réseaux contre des cybermenaces sophistiquées et en constante évolution. Apprenez à repérer et à prévenir les principales menaces de sécurité auxquelles sont confrontées les équipes informatiques.