Qu'est-ce que la gestion des correctifs (Patch Management) ?

La gestion des correctifs est le sous-ensemble de la gestion des systèmes qui consiste à identifier, acquérir, tester et installer des correctifs, ou des modifications de code, destinés à corriger des bugs, à combler des failles de sécurité ou à ajouter des fonctionnalités.

La gestion des correctifs implique de se tenir au courant des correctifs disponibles, de décider quels correctifs sont nécessaires pour des logiciels et des appareils spécifiques, de les tester, de s'assurer qu'ils ont été correctement installés et de documenter le processus.

Pourquoi la gestion des correctifs est-elle importante ?

La gestion des correctifs permet de maintenir les ordinateurs et les réseaux sûrs, fiables et à jour avec les caractéristiques et les fonctionnalités que l'organisation considère comme importantes. Il s'agit également d'un outil essentiel pour garantir et documenter la conformité aux réglementations en matière de sécurité et de protection de la vie privée. Les correctifs peuvent améliorer les performances et sont parfois utilisés pour mettre à jour les logiciels, afin qu'ils fonctionnent avec le matériel le plus récent.

Comment fonctionne la gestion des correctifs ?

La gestion des correctifs fonctionne différemment selon qu'un correctif est appliqué à un système autonome ou à des systèmes sur un réseau d'entreprise. Sur un système autonome, le système d'exploitation et les applications effectuent périodiquement des contrôles automatiques pour vérifier si des correctifs sont disponibles. Les nouveaux correctifs sont généralement téléchargés et installés automatiquement.

Dans les environnements en réseau, les organisations s'efforcent généralement de maintenir la cohérence des versions des logiciels entre les ordinateurs et effectuent habituellement une gestion centralisée des correctifs plutôt que de permettre à chaque ordinateur de télécharger ses propres correctifs. La gestion centralisée des correctifs utilise un serveur central qui vérifie que le matériel du réseau ne manque pas de correctifs, télécharge les correctifs manquants et les distribue aux ordinateurs et autres périphériques du réseau conformément à la politique de gestion des correctifs de l'organisation.

Un serveur centralisé de gestion des correctifs ne se contente pas d'automatiser la gestion des correctifs ; il donne également à l'organisation un certain degré de contrôle sur le processus de gestion des correctifs. Par exemple, si un correctif particulier est considéré comme problématique, l'organisation peut configurer son logiciel de gestion des correctifs pour empêcher le déploiement du correctif.

Un autre avantage de la gestion centralisée des correctifs est qu'elle permet d'économiser la bande passante Internet. Du point de vue de la bande passante, il est peu judicieux de permettre à chaque ordinateur d'une organisation de télécharger exactement le même correctif. Au lieu de cela, le serveur de gestion des correctifs peut télécharger le correctif une seule fois et le distribuer à tous les ordinateurs désignés pour le recevoir.

Bien que de nombreuses organisations gèrent elles-mêmes la gestion des correctifs, certains fournisseurs de services gérés s'en chargent en même temps que les autres services de gestion de réseau qu'ils proposent à leurs clients. La gestion des correctifs par un fournisseur de services gérés peut minimiser les problèmes administratifs importants liés à la réalisation du travail en interne.

Quels sont les avantages de la gestion des correctifs ?

La plupart des grands éditeurs de logiciels publient périodiquement des correctifs, qui peuvent avoir trois objectifs principaux :

- Les correctifs sont souvent utilisés pour remédier aux failles de sécurité. Si un éditeur de logiciels découvre un risque de sécurité associé à l'un de ses produits, il publie généralement un correctif destiné à remédier à ce risque. Il est important que les organisations appliquent les correctifs de sécurité dès que possible, car les pirates et les auteurs de logiciels malveillants (malware) connaissent les failles de sécurité qu'un correctif est censé corriger et recherchent activement des systèmes non corrigés.

- Les correctifs peuvent corriger des bugs, améliorer la stabilité du logiciel et éliminer des problèmes gênants.

- Les fournisseurs publient parfois des correctifs pour introduire de nouvelles fonctionnalités. Les mises à jour de fonctionnalités sont de plus en plus courantes en raison de la croissance des logiciels en nuage basés sur des abonnements.

Quels sont les défis de la gestion des correctifs ?

Les correctifs bogués sont le problème le plus courant dans la gestion des correctifs. Parfois, un correctif introduit des problèmes qui n'existaient pas auparavant. Ils peuvent apparaître dans le produit qui est corrigé ou dans d'autres logiciels qui ont une relation de dépendance avec le logiciel corrigé. Un correctif peut également devoir être supprimé si le fournisseur publie un correctif qui ne peut pas être mis en place tant que le correctif précédent reste sur le système. Comme les correctifs peuvent parfois introduire des problèmes dans un système qui fonctionnait correctement auparavant, il est important que les administrateurs testent les correctifs avant de les déployer.

Un autre problème courant est que les systèmes déconnectés risquent de ne pas recevoir les correctifs en temps voulu. Par exemple, si un utilisateur mobile se connecte rarement au réseau de l'entreprise, son appareil peut rester longtemps sans recevoir de correctifs. Dans ce cas, il peut être préférable de configurer l'appareil pour une gestion autonome des correctifs plutôt que de s'appuyer sur une gestion centralisée des correctifs.

La forte augmentation du travail à distance depuis le début de la pandémie de COVID-19 a ajouté un nouveau problème : la gestion des correctifs sur un plus grand nombre de terminaux qui se connectent au réseau par le biais de divers mécanismes de sécurité. Alors que certains utilisateurs peuvent se connecter à des applications via un VPN hautement sécurisé, d'autres peuvent utiliser l'authentification unique depuis l'internet public, se connecter individuellement à certaines applications ou utiliser des réseaux Wi-Fi non sécurisés. Les pirates disposent d'un plus grand nombre de points d'entrée dans le réseau de l'entreprise, ce qui peut se traduire par un plus grand nombre de correctifs à déployer.

Cycle de vie de la gestion des correctifs

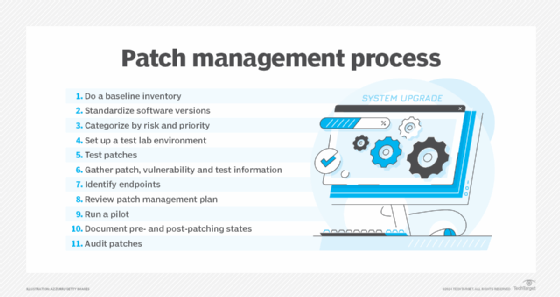

Les principales étapes du processus de gestion des correctifs (identification, acquisition, test, déploiement et documentation) sont soutenues par les étapes importantes suivantes :

- l'inventaire des appareils, des systèmes d'exploitation et des applications ;

- le choix des versions de logiciels à standardiser ;

- classer les actifs informatiques et les correctifs en fonction des risques et des priorités ;

- tester les correctifs dans un laboratoire représentatif ou dans un environnement de type "bac à sable" ;

- lancer un projet pilote sur un échantillon de dispositifs (étape facultative) ;

- valider les correctifs pour confirmer qu'ils ont été installés et pour détecter les systèmes auxquels il manque des correctifs ;

- la planification du déploiement, y compris l'identification des responsables et des correctifs à installer sur les différents appareils ; et

- documenter les correctifs, les vulnérabilités, les résultats des tests et les déploiements, ce qui permet d'analyser et d'améliorer le processus.

Meilleures pratiques en matière de gestion des correctifs

Les fournisseurs de logiciels de gestion des systèmes, les fournisseurs de services managésc(MSP) et les consultants ont l'expertise nécessaire pour rendre le déploiement des correctifs fluide et efficace. Parmi les meilleures pratiques de gestion des correctifs souvent mentionnées figurent les 10 recommandations suivantes :

- Sachez ce qu'il vous incombe de corriger. Cela implique d'identifier clairement les cibles et leur emplacement.

- Créer des procédures de correction standard et d'urgence. Les correctifs d'urgence doivent être installés en dehors des fenêtres établies pour les correctifs réguliers. Il doit y avoir des procédures claires pour les deux.

- Comprendre les calendriers de publication des correctifs des fournisseurs. Le nombre et les types de systèmes d'exploitation, d'applications et de microprogrammes de terminaux varient considérablement, tout comme le calendrier des correctifs disponibles pour ces systèmes.

- Concevoir et maintenir un environnement de test réaliste. Il doit correspondre étroitement à l'environnement de production, y compris aux fluctuations de la charge de travail, et devra être mis à jour lorsque l'environnement de production est modifié. Cette solution peut être coûteuse et difficile à mettre à l'échelle, c'est pourquoi un échantillon représentatif des actifs est souvent utilisé à la place. Une autre option est un environnement de test virtuel conçu pour reproduire l'environnement de production sur un seul ordinateur ou un service en nuage tel que AWS ou Microsoft Azure. Il existe également des services en ligne qui gèrent le processus de réplication.

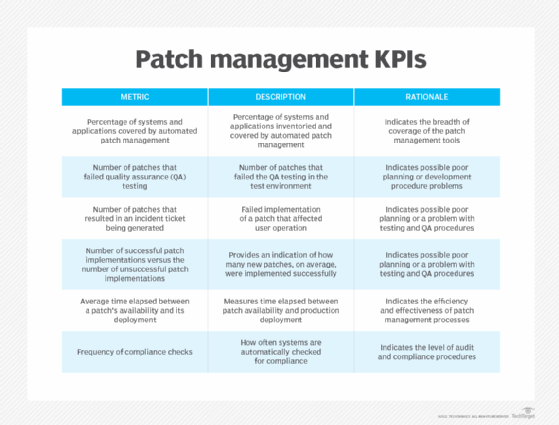

- Examiner le processus d'application des correctifs et les résultats. L'examen des indicateurs clés de performance de la gestion des correctifs peut également permettre d'identifier des améliorations potentielles.

- Hiérarchiser les correctifs en fonction du niveau de risque. Attribuez un niveau de criticité aux actifs en fonction de leur importance pour les processus de l'entreprise, des temps d'arrêt optimaux et des risques de vulnérabilité. Testez, planifiez et déployez les correctifs pour les actifs les plus critiques avant les actifs moins essentiels.

- Tenez-vous au courant des failles de sécurité. Pour les logiciels commerciaux, abonnez-vous à des sources réputées, telles que la Cybersecurity and Infrastructure Security Agency ou le Common Vulnerability Scoring System du gouvernement américain. Pour les applications développées en interne, utilisez un outil d'analyse de la composition des logiciels pour suivre leurs composants open source et tiers.

- Déployez les correctifs aussi rapidement que possible. Les utilisateurs peuvent se plaindre des temps d'arrêt, mais plus l'attente est longue, plus les pirates ont de chances de trouver un moyen d'entrer.

- Exécuter les mises en production par étapes. Consacrez le déploiement initial aux systèmes les moins critiques. Si les correctifs fonctionnent comme prévu, poursuivre le déploiement jusqu'à ce que tous les systèmes soient mis à jour.

- Créer un plan d'urgence et de retour en arrière. En cas de problème, il convient de disposer d'une sauvegarde ou d'une image instantanée des systèmes avant de commencer le déploiement des correctifs, afin de pouvoir les restaurer dans leur état antérieur.

Exemples de gestion des correctifs

Microsoft fournit souvent des correctifs pour ses systèmes d'exploitation Windows et d'autres produits tels qu'Office. Les correctifs sont normalement publiés sur une base mensuelle programmée, souvent un jour connu sous le nom de Patch Tuesday (mardi des correctifs).

Les systèmes autonomes s'appuient sur Windows Update pour télécharger et déployer automatiquement tous les correctifs disponibles. Dans les environnements professionnels, cependant, il est beaucoup plus courant d'utiliser les services de mise à jour du serveur Windows (WSUS), qui sont inclus dans le serveur Windows et spécifiquement conçus pour centraliser la gestion des correctifs. Il existe également de nombreuses alternatives WSUS tierces pour la gestion, le téléchargement et le déploiement des correctifs Microsoft.

De nombreux services informatiques gèrent également des systèmes qui utilisent le système d'exploitation open source Linux. La gestion des correctifs Linux est similaire à celle des correctifs Windows, mais il existe davantage de distributions Linux, ce qui implique de se familiariser avec les différentes procédures de correctifs de plusieurs fournisseurs au lieu d'un seul.

MacOS dispose également d'outils de mise à jour logicielle intégrés, mais une organisation peut disposer de plusieurs versions du système d'exploitation, ce qui complique la mise à jour de chaque système sans recourir à une gestion centralisée des correctifs. De nombreux outils de gestion des correctifs tiers prennent en charge macOS, ainsi que Windows et Linux.

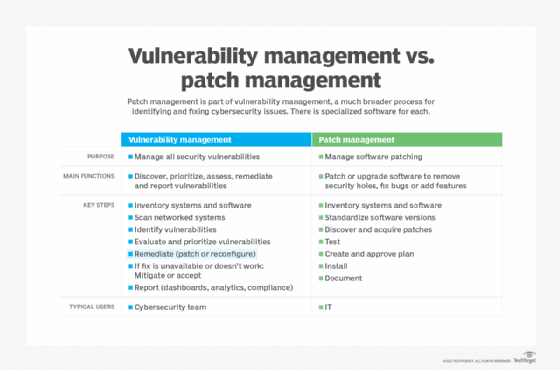

Gestion des correctifs dans le domaine de la cybersécurité et de la gestion des vulnérabilités

L'augmentation des cyberattaques au cours des dernières années fait que la cybersécurité est probablement la raison la plus courante pour déployer des correctifs. La gestion des correctifs est un élément important de la gestion des vulnérabilités, une stratégie beaucoup plus large qui permet de découvrir, de hiérarchiser et de remédier aux failles de sécurité des actifs du réseau. La gestion des correctifs permet de remédier aux risques identifiés en mettant à jour les logiciels vers leur version la plus récente ou en les corrigeant temporairement pour éliminer une vulnérabilité jusqu'à ce que l'éditeur du logiciel publie une mise à jour contenant le correctif.

Dans ce contexte, les tests de correctifs logiciels impliquent également de documenter le processus de test à des fins de conformité en matière de sécurité, ainsi que d'élaborer d'autres plans de gestion des vulnérabilités au cas où les correctifs de sécurité ne pourraient pas être installés sur les appareils requis.

La gestion de la vulnérabilité comprend les étapes suivantes :

- l'analyse du réseau pour identifier les utilisateurs et les appareils sur le réseau (la même technique que celle utilisée par les pirates pour rechercher des cibles vulnérables) ;

- les tests de pénétration, qui imitent les tactiques des pirates informatiques afin d'identifier les parties vulnérables du réseau ;

- la vérification pour confirmer qu'une vulnérabilité identifiée lors de l'analyse et des tests peut effectivement être exploitée ;

- des mesures d'atténuation, telles que la mise hors ligne d'un système vulnérable, afin d'éviter que les vulnérabilités ne soient exploitées avant qu'un correctif ne soit disponible ; et

- qui utilise des outils de gestion, d'analyse et de visualisation des données pour évaluer le processus de gestion des vulnérabilités de l'organisation et se conformer aux réglementations.

Une catégorie distincte d'outils, les logiciels de gestion des vulnérabilités, est utilisée pour planifier et documenter ces processus et les automatiser en partie. Certains outils de gestion des vulnérabilités intègrent la gestion des correctifs.

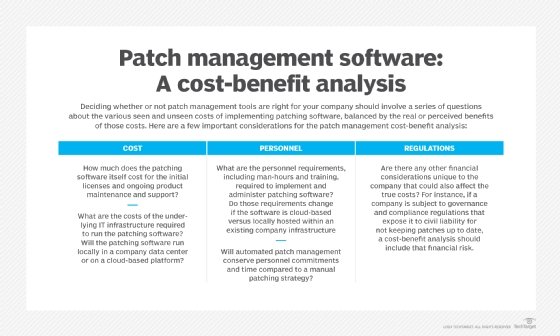

Comment choisir le bon logiciel de gestion des correctifs ?

Les outils de gestion des correctifs sont disponibles sur site ou dans le nuage, et de nombreux fournisseurs proposent les deux options de déploiement. Si certains fournisseurs se spécialisent dans la gestion des correctifs, la plupart l'intègrent dans un ensemble plus large d'outils de gestion des systèmes informatiques, de gestion des points d'extrémité ou de sécurité et de conformité. Parmi les principaux acteurs, citons Atera, Automox, GFI LanGuard, Kaseya VSA, ManageEngine Patch Manager Plus et SolarWinds Patch Manager.

Avant d'étudier les produits, il est important de créer une politique complète de gestion des correctifs. En classant les raisons pour lesquelles elles déploient des correctifs et en précisant qui doit être impliqué, comment les correctifs seront testés, mis en œuvre et surveillés, et quel type de rapport est requis, les organisations réussiront mieux à trouver le logiciel qui répond à leurs besoins exacts.

Les équipes chargées des achats devraient rechercher des tableaux de bord faciles à configurer, à comprendre et à utiliser, et capables d'afficher les informations dont elles ont besoin. Les fonctions de reporting et de documentation doivent également être conviviales et capables de traiter les informations requises sur les vulnérabilités, les résultats des tests et l'historique des correctifs. Le logiciel doit prendre en charge les correctifs pour chaque système d'exploitation et chaque application majeure utilisés dans l'organisation. La plupart des fournisseurs indiquent les systèmes d'exploitation et les applications commerciales que leurs produits peuvent corriger.

D'autres fonctions importantes de gestion des correctifs sont les suivantes :

- visibilité en temps réel des dispositifs et des logiciels du réseau ;

- la possibilité de classer les correctifs par ordre de priorité en fonction de leur criticité ;

- des contrôles administratifs pour l'approbation des correctifs ;

- l'automatisation des correctifs - parfois par l'utilisation d'agents logiciels - avec un réglage fin qui permet d'exclure facilement certains correctifs et certains points d'extrémité ;

- la réception en temps utile des mises à jour et des correctifs des logiciels fournis par les vendeurs ;

- la possibilité de programmer des politiques de gestion des correctifs dans le système ; et

- la validation et la vérification des correctifs pour confirmer qu'ils ont pris effet.

Les organisations qui prennent le temps de développer une politique de gestion des correctifs, d'établir un processus complet de gestion des correctifs et d'utiliser les outils logiciels qui soutiennent le mieux ces efforts parviendront probablement à rendre leurs systèmes informatiques fiables, sûrs et à jour avec les dernières technologies.