Qu'est-ce qu'une attaque par déni de service ?

Une attaque par déni de service (DoS) est une menace pour la sécurité qui se produit lorsqu'un pirate empêche les utilisateurs légitimes d'accéder à des systèmes informatiques, des réseaux, des services ou d'autres ressources informatiques. Les pirates inondent généralement les serveurs web, les systèmes ou les réseaux d'un trafic qui submerge les ressources de la victime, rendant l'accès difficile, voire impossible, pour toute autre personne.

Le redémarrage d'un système permet généralement de corriger une attaque qui plante un serveur, mais il est plus difficile de se remettre d'une attaque par saturation. Il est encore plus difficile de se remettre d'une attaque par déni de service distribué (DDoS) dans laquelle le trafic d'attaque provient de nombreuses sources.

Les attaques DoS et DDoS exploitent souvent les vulnérabilités des protocoles réseau et leur manière de gérer le trafic réseau. Par exemple, un pirate peut saturer le service en transmettant de nombreux paquets à un service réseau vulnérable à partir de différentes adresses IP (Internet Protocol).

Comment fonctionne une attaque DoS ?

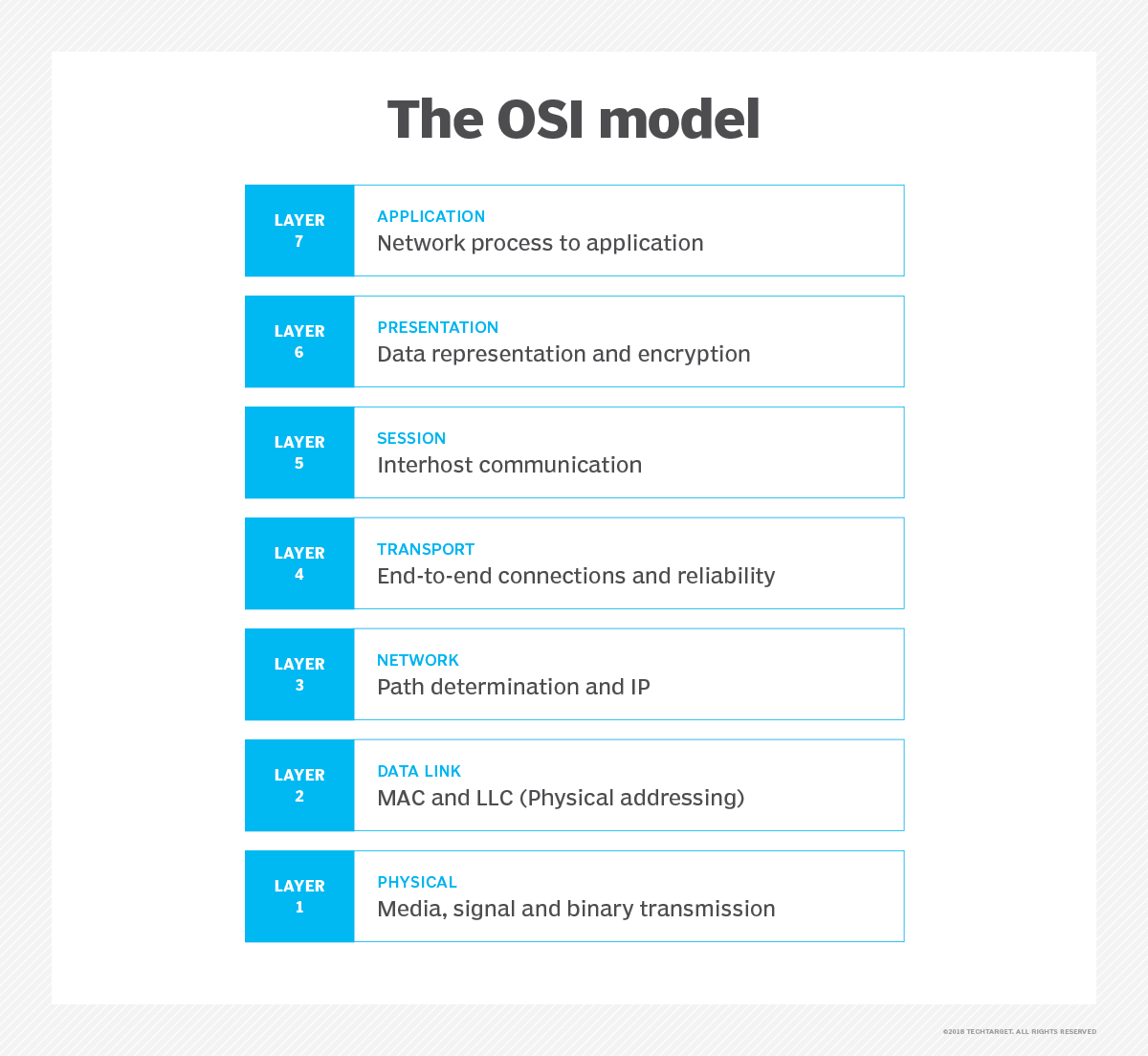

Les attaques DoS et DDoS ciblent une ou plusieurs des sept couches du modèle OSI (Open Systems Interconnection). Les cibles OSI les plus courantes sont les couches 3 (réseau), 4 (transport), 6 (présentation) et 7 (application).

Les acteurs malveillants ont différentes façons d'attaquer les couches OSI. Une méthode courante consiste à utiliser des paquets UDP (User Datagram Protocol). Le protocole UDP accélère la transmission des données avant que le destinataire n'envoie son accord. Une autre méthode courante consiste à lancer des attaques par paquets SYN, ou paquets de synchronisation. Dans ce type d'attaque, des paquets sont envoyés à tous les ports ouverts d'un serveur à l'aide d'adresses IP usurpées ou falsifiées. Les attaques UDP et SYN ciblent généralement les couches OSI 3 et 4.

Les protocoles de connexion lancés à partir d'appareils connectés à l'Internet des objets (IoT) sont couramment utilisés pour lancer des attaques sur les couches 6 et 7. Ces attaques peuvent être difficiles à identifier et à prévenir, car les appareils IoT sont omniprésents et chacun d'entre eux est un client intelligent distinct.

Signes d'une attaque par déni de service

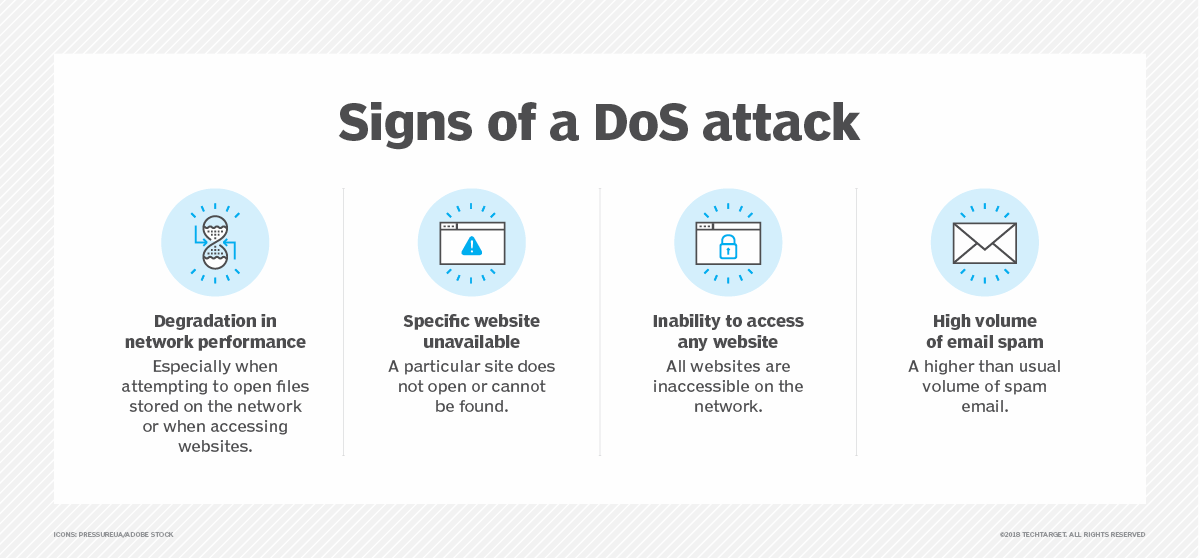

L'équipe américaine chargée des urgences informatiques, également connue sous le nom d'US-CERT, fournit les directives suivantes pour détecter une éventuelle attaque DoS en cours :

- Ralentissement ou dégradation des performances du réseau, particulièrement perceptible lors de la tentative d'accès à un site Web ou d'ouverture de fichiers sur le réseau.

- Temps de chargement lent du site Web.

- Impossibilité d'accéder à un site web.

- Trafic inexpliqué

- Pics soudains du trafic réseau.

- Augmentation de l'utilisation du processeur.

- Plus de courriers indésirables que d'habitude.

Prévention d'une attaque par déni de service

Les experts recommandent plusieurs stratégies pour se défendre contre les attaques DoS et DDoS, à commencer par la préparation d'un plan d'intervention en cas d'incident bien à l'avance.

Une entreprise qui soupçonne une attaque DoS en cours doit contacter son fournisseur d'accès Internet (FAI) afin de déterminer si le ralentissement des performances ou d'autres indices sont dus à une attaque ou à un autre facteur. Le FAI peut rediriger le trafic malveillant afin de contrer l'attaque et utiliser des équilibreurs de charge pour atténuer la gravité de l'attaque.

Les FAI proposent également des produits qui détectent les attaques DoS, tout comme certains systèmes de détection d'intrusion, systèmes de prévention d'intrusion et pare-feu. D'autres stratégies consistent à passer un contrat avec un FAI de secours et à utiliser des mesures anti-DoS basées sur le cloud.

Il est arrivé que des pirates exigent un paiement de la part des victimes pour mettre fin à des attaques DoS ou DDoS, mais le profit financier n'est généralement pas le motif de ces attaques. Dans de nombreux cas, les pirates veulent nuire à l'activité ou à la réputation de l'organisation ou de la personne visée par l'attaque.

Atténuer une attaque par déni de service

Pour atténuer une attaque par déni de service, il faut distinguer le trafic réseau normal du trafic provenant d'une attaque. Cela peut s'avérer difficile, selon la nature et la complexité de l'attaque. Il existe plusieurs méthodes pour faire la distinction, notamment les suivantes :

- Limitation du débit. Cela réduit ou limite le nombre de requêtes qu'un serveur accepte dans un laps de temps donné. Cette méthode peut aider à ralentir les pirates informatiques en rendant leur tâche plus difficile.

- Pare-feu d'application Web. Un WAF protège un serveur spécifique et permet aux utilisateurs de créer des règles personnalisées particulièrement efficaces contre les attaques de couche 7.

- Diffusion réseau. Lorsque l'architecture le permet, les mesures d'atténuation efficaces comprennent la diffusion, qui répartit les requêtes sur l'ensemble d'un réseau, ce qui réduit le risque qu'elles s'accumulent sur un serveur ciblé.

- Routage Blackhole. Cette méthode redirige le trafic potentiellement malveillant vers une route nulle, ce qui bloque efficacement le réseau. Bien qu'elle ne doive être utilisée qu'en dernier recours, elle permet d'éloigner les cybercriminels.

Types d'attaques DoS

Les attaques DoS et DDoS peuvent être menées de différentes manières. Voici quelques types courants d'attaques par déni de service :

- Couche application. Ces attaques génèrent un faux trafic vers les serveurs d'applications Internet, en particulier les serveurs DNS (Domain Name System) ou HTTP (Hypertext Transfer Protocol). Certaines attaques DoS au niveau de la couche application inondent les serveurs cibles de données réseau ; d'autres ciblent le serveur d'applications ou le protocole de la victime, à la recherche de vulnérabilités.

- Débordement de tampon. Ce type d'attaque envoie plus de trafic vers une ressource réseau que celle-ci n'est conçue pour en traiter.

- Amplification DNS. Dans une attaque DNS DoS, le pirate génère des requêtes DNS qui semblent provenir d'une adresse IP du réseau ciblé et les envoie à des serveurs DNS mal configurés gérés par des tiers. L'amplification se produit lorsque les serveurs DNS intermédiaires répondent aux fausses requêtes DNS. Les réponses des serveurs DNS intermédiaires aux requêtes peuvent contenir plus de données que les réponses DNS ordinaires, ce qui nécessite davantage de ressources pour les traiter. Cela peut empêcher les utilisateurs légitimes d'accéder au service.

- Attaques par protocole. Les attaques par protocole visent à rendre une cible inaccessible. Elles y parviennent en consommant des ressources serveur excessives dans les pare-feu et les équilibreurs de charge, créant ainsi des perturbations de service par le biais de ce que l'on appelle l'épuisement d'état.

- Attaques basées sur le cloud. Dans ce type de cyberattaques, l'objectif du cybercriminel est d'exploiter les vulnérabilités des systèmes centrés sur le cloud et les ressources cloud. L'attaque peut se concentrer sur la couche hyperviseur, qui gère les ressources des machines virtuelles, et installer de faux composants. Les variantes de cette approche comprennent les attaques hyperviseur, les attaques hypercall, l'hyperjacking et le cryptojacking.

- Ping de la mort. Ces attaques exploitent le protocole ping en envoyant des messages de requête avec des charges utiles surdimensionnées, ce qui provoque la saturation des systèmes cibles, les empêche de répondre aux requêtes légitimes et peut entraîner le plantage des systèmes de la victime.

- Épuisement de l'état. Ces attaques, également appelées attaques TCP (Transmission Control Protocol), se produisent lorsqu'un pirate cible les tables d'état contenues dans les pare-feu, les routeurs et autres périphériques réseau et les remplit de données d'attaque. Lorsque ces périphériques intègrent une inspection avec état des circuits réseau, les pirates peuvent remplir les tables d'état en ouvrant plus de circuits TCP que le système de la victime ne peut en traiter à la fois, empêchant ainsi les utilisateurs légitimes d'accéder à la ressource réseau.

- Inondation SYN. Cette attaque exploite le protocole TCP handshake utilisé par le client pour établir une connexion TCP avec un serveur. Dans une attaque par inondation SYN, l'attaquant envoie un flux important de requêtes pour ouvrir des connexions TCP avec le serveur victime, sans intention de compléter les circuits. Une attaque réussie peut empêcher les utilisateurs légitimes d'accéder au serveur ciblé.

- Teardrop. Ces attaques exploitent des failles similaires à celles utilisées par les anciens systèmes d'exploitation (OS) pour traiter les paquets IP fragmentés. La spécification IP autorise la fragmentation des paquets lorsque ceux-ci sont trop volumineux pour être traités par les routeurs intermédiaires, et exige que les fragments de paquets spécifient des décalages de fragments. Dans les attaques Teardrop, les décalages de fragments sont configurés de manière à se chevaucher. Les hôtes exécutant les systèmes d'exploitation concernés sont alors incapables de réassembler les fragments, et l'attaque peut provoquer le plantage du système.

- Volumétrique. Ces attaques DoS utilisent toute la bande passante disponible pour atteindre les ressources réseau. Pour ce faire, les pirates doivent diriger un volume élevé de trafic réseau vers les systèmes de la victime. Les attaques DoS volumétriques inondent les appareils de la victime de paquets réseau à l'aide du protocole UDP (User Datagram Protocol) ou ICMP (Internet Control Message Protocol). Ces protocoles nécessitent peu de ressources pour générer de gros volumes de trafic, tandis que les appareils réseau de la victime sont submergés de paquets réseau qui tentent de traiter les datagrammes malveillants entrants.

Qu'est-ce que le DDoS et en quoi diffère-t-il du DoS ?

De nombreuses attaques DoS très médiatisées sont en réalité des attaques distribuées (DDoS), ce qui signifie que le trafic d'attaque provient de plusieurs systèmes d'attaque. Les attaques DoS provenant d'une seule source ou adresse IP peuvent être plus faciles à contrer, car les défenseurs peuvent bloquer le trafic réseau provenant de la source incriminée. Les attaques provenant de plusieurs systèmes d'attaque sont beaucoup plus difficiles à détecter et à contrer. Il peut être difficile de différencier le trafic légitime du trafic malveillant et de filtrer les paquets malveillants lorsqu'ils sont envoyés à partir d'adresses IP apparemment situées partout sur Internet.

Dans le cadre d'une attaque DDoS, le pirate peut utiliser des ordinateurs ou d'autres appareils connectés au réseau qui ont été infectés par des logiciels malveillants et intégrés à un botnet. Les attaques DDoS utilisent des serveurs de commande et de contrôle (serveurs C&C) pour contrôler les botnets qui participent à l'attaque. Les serveurs C&C dictent le type d'attaque à lancer, les types de données à transmettre et les systèmes ou ressources de connectivité réseau à cibler.

Historique des attaques par déni de service

Les attaques par déni de service (DoS) contre les systèmes connectés à Internet ont une longue histoire qui a sans doute commencé avec l'attaque du ver Robert Morris en 1988. Lors de cette attaque, Morris, un étudiant diplômé du Massachusetts Institute of Technology, a lancé un logiciel malveillant capable de s'autoreproduire, un ver, qui s'est rapidement propagé sur Internet et a déclenché des débordements de mémoire tampon et des attaques par déni de service sur les systèmes affectés.

À l'époque, les utilisateurs connectés à Internet étaient principalement des instituts de recherche et des établissements universitaires, mais on estime que jusqu'à 10 % des 60 000 systèmes aux États-Unis ont été touchés. Selon le General Accounting Office américain, aujourd'hui connu sous le nom de Government Accountability Office, les dommages ont été estimés à 10 millions de dollars. Poursuivi en vertu de la loi de 1986 sur la fraude et les abus informatiques, Morris a été condamné à 400 heures de travaux d'intérêt général et à trois ans de probation. Il a également été condamné à une amende de 10 000 dollars.

Les attaques DoS et DDoS sont devenues courantes depuis lors. Parmi les attaques récentes, on peut citer les suivantes :

- Attaque Rapid Reset à cibles multiples. En 2023, Amazon Web Services (AWS), Cloudflare et Google ont tous subi des attaques DDoS record provenant d'une armée de petits botnets utilisant de nouvelles méthodes d'attaque. Ceux-ci ont exploité une fonctionnalité HTTP/2 permettant d'annuler les requêtes, submergeant les serveurs d'une avalanche de flux ouverts et fermés.

- Google. En octobre 2020, Google a subi une attaque par amplification UDP provenant de plusieurs FAI chinois, la plus grande cyberattaque en termes de bande passante qu'il ait jamais connue. L'attaque comprenait une usurpation multiréseau de 180 000 serveurs SMTP (Simple Mail Transfer Protocol), DNS et CLDAP (Connectionless Lightweight Directory Access Protocol), déclenchant un déluge écrasant de réponses.

- AWS. Dans son rapport AWS Shield Threat Landscape Report Q1 2020, le fournisseur de services cloud a déclaré avoir atténué l'une des plus importantes attaques DDoS jamais observées en février 2020. Elle était 44 % plus importante que toutes celles rencontrées auparavant par AWS. Le volume de l'attaque était de 2,3 téraoctets par seconde et elle utilisait un type de vecteur UDP connu sous le nom de réflexion CLDAP. Amazon a déclaré avoir utilisé son AWS Shield pour contrer l'attaque.

Une passerelle de sécurité pour les e-mails peut aider les entreprises à se protéger contre les cyberattaques. Découvrez les fonctionnalités à rechercher, ce que proposent les principaux fournisseurs et des conseils pour éviter les menaces liées à la sécurité des e-mails.