Qu'est-ce qu'une attaque « pass-the-hash » ?

Une attaque par hachage est une exploitation dans laquelle un pirate vole un identifiant utilisateur haché et, sans le cracker, le réutilise pour tromper un système d'authentification afin de créer une nouvelle session authentifiée sur le même réseau.

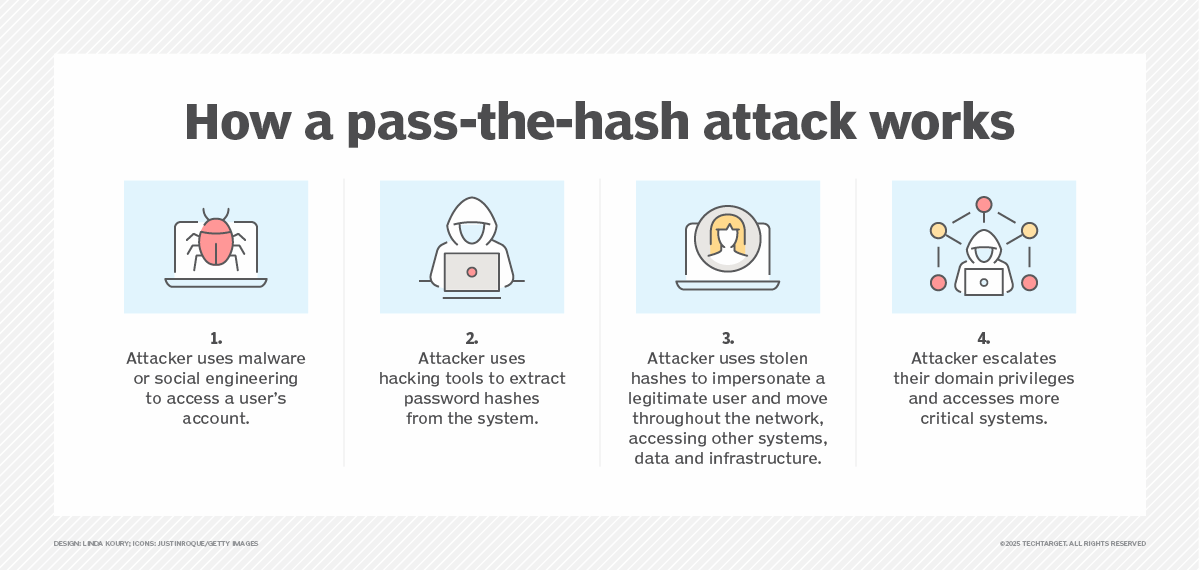

Le « pass the hash » est avant tout une technique d'attaque par déplacement latéral. Cela signifie que les pirates compromettent un compte utilisateur ou un appareil pour obtenir un hachage, ce qui leur permet d'extraire des informations et des identifiants supplémentaires. En se déplaçant latéralement entre les appareils et les comptes, les attaquants utilisent le « pass the hash » pour obtenir les identifiants appropriés afin d'élargir leurs privilèges de domaine et d'accéder à des systèmes plus influents, tels qu'un compte administrateur sur le contrôleur de domaine. La plupart des mouvements exécutés lors d'une attaque « pass-the-hash » utilisent un logiciel distant, tel qu'un logiciel malveillant.

En général, les attaques de type « pass-the-hash » visent les systèmes Microsoft Windows, mais elles peuvent également fonctionner contre d'autres systèmes d'exploitation (OS) dans certains cas et contre n'importe quel protocole d'authentification, tel que Kerberos. Windows est particulièrement vulnérable à ces attaques en raison de sa fonction d'authentification unique (SSO) qui permet aux utilisateurs de saisir leur mot de passe une seule fois pour accéder à toutes les ressources. La fonction SSO nécessite que les identifiants des utilisateurs soient mis en cache dans le système, ce qui facilite l'accès aux pirates.

Comment fonctionne une attaque « pass-the-hash » ?

Pour mener une attaque de type « pass-the-hash », le pirate commence par accéder au compte d'un utilisateur à l'aide d'un logiciel malveillant ou de techniques d'ingénierie sociale, telles que le phishing. Il accède ensuite aux hachages du système ciblé à l'aide d'un certain nombre d'outils de vidage de hachages, tels que fgdump et PWDump7. Il utilise ensuite ces outils pour placer les hachages obtenus sur un service LSASS (Local Security Authority Subsystem Service).

Les attaques par hachage sont souvent dirigées contre les machines Windows en raison de la vulnérabilité de sécurité des hachages NTLM (New Technology Local Area Network Manager) une fois que les privilèges d'administrateur ont été obtenus. Ces attaques trompent souvent le système d'authentification Windows en lui faisant croire que le terminal de l'attaquant est celui de l'utilisateur légitime et fournissent automatiquement les informations d'identification requises lorsque l'attaquant tente d'accéder au système ciblé. Tout cela peut être accompli sans avoir besoin du mot de passe d'origine.

Les hachages NTLM (codes mathématiques de longueur fixe dérivés des mots de passe) sont la clé des attaques « pass-the-hash ». Ils permettent à l'attaquant d'utiliser des comptes de domaine compromis sans extraire le mot de passe en clair. En effet, les systèmes d'exploitation informatiques, tels que Windows, n'envoient ni n'enregistrent jamais les mots de passe des utilisateurs sur leur réseau. Au lieu de cela, ces systèmes stockent les mots de passe sous forme de hachages NTLM cryptés, qui représentent le mot de passe mais ne peuvent pas être rétro-conçus.

Le protocole NTLM peut toujours être utilisé à la place du mot de passe pour accéder à divers comptes et ressources sur le réseau. Pour qu'un pirate puisse accéder à LSASS, il doit réussir à compromettre un ordinateur au point que le logiciel malveillant puisse s'exécuter avec des droits d'administrateur local. C'est l'un des plus grands obstacles aux attaques de type « pass-the-hash ».

Une fois qu'un ordinateur Windows est compromis et que le logiciel malveillant déployé a accès aux noms d'utilisateur locaux et aux hachages NTLM, l'attaquant peut choisir de rechercher d'autres identifiants ou d'essayer d'accéder aux ressources réseau à l'aide des identifiants des utilisateurs privilégiés.

Par exemple, en collectant davantage d'identifiants utilisateur, un pirate peut récupérer les identifiants des utilisateurs qui possèdent soit des comptes distincts sur la machine Windows, tels que des comptes de service, soit un accès à distance à l'ordinateur en tant qu'administrateur connecté. Les administrateurs informatiques distants qui se connectent à la machine Windows compromise exposent leur nom d'utilisateur et leur hachage NTLM au logiciel malveillant désormais intégré. Un pirate qui dispose des identifiants d'un administrateur informatique peut se déplacer latéralement à travers les appareils en réseau.

Le mouvement latéral est un moyen efficace de rechercher des utilisateurs disposant de privilèges élevés, tels que des droits administratifs sur des ressources protégées. L'escalade des privilèges peut être obtenue en trouvant les identifiants d'un administrateur disposant d'un accès administratif plus étendu. Par exemple, un attaquant utilisant la technique « pass-the-hash » pourrait localiser les identifiants de connexion de l'administrateur du domaine grâce au mouvement latéral. Conscients de leurs privilèges élevés, les pirates commencent à exécuter des processus en tant qu'administrateur de domaine sur le contrôleur de domaine. Ces ressources élevées peuvent également inclure les bases de données clients, les dépôts de code source et les serveurs de messagerie.

Avant Windows 10, il y avait peu d'obstacles empêchant un pirate informatique d'obtenir les hachages NTLM d'un ordinateur Windows compromis. Windows 10 a remédié à ces faiblesses en ajoutant une fonctionnalité de sécurité appelée Microsoft Windows Defender Credential Guard (WDCG). Grâce à une technologie de sécurité basée sur la virtualisation, WDCG peut isoler LSASS, permettant uniquement aux applications fiables et privilégiées d'accéder aux données et d'interagir avec elles. La virtualisation de LSASS signifie que les applications malveillantes ne peuvent plus accéder aux hachages NTLM, même lorsqu'elles s'exécutent avec tous les droits d'administrateur. Et, bien que des efforts aient été faits pour protéger les hachages NTLM et LSASS dans les versions ultérieures, le « pass the hash » reste une méthode viable de violation de données dont les entreprises doivent être conscientes.

En 2024, Microsoft a abandonné le protocole d'authentification NTLM et a conseillé aux développeurs de passer à des alternatives plus sécurisées, telles que l'authentification Kerberos. Toutes les versions de NTLM ne sont plus en cours de développement, bien que NTLM soit toujours fonctionnel dans les versions récentes de Windows.

Qu'est-ce qu'un hachage de mot de passe ?

Un hachage de mot de passe est une forme cryptée d'un mot de passe. Un mot de passe est transformé en hachage de mot de passe en appliquant un algorithme qui le convertit en une chaîne de caractères de longueur fixe, ce qui rend difficile sa conversion en texte clair. Bien qu'il s'agisse d'une méthode couramment utilisée dans la gestion et la sécurité des mots de passe, elle présente des faiblesses qui en font une cible de choix pour les cyberattaques.

Dans les attaques de type « pass-the-hash », les cybercriminels exploitent des hachages de mots de passe volés plutôt que des mots de passe en clair. Une fois obtenus, ces hachages permettent aux attaquants de contourner le processus d'authentification normal et d'accéder aux ressources comme s'ils étaient des utilisateurs légitimes. Cela fait de l'authentification basée sur le hachage un vecteur critique pour les cybermenaces et le vol d'identifiants dans les systèmes modernes.

Comment atténuer une attaque par hachage

Il existe plusieurs moyens pour les organisations de prévenir et d'atténuer les attaques de type « pass-the-hash », notamment les suivants :

- Mettez en place une authentification multifactorielle (MFA) qui nécessite des étapes de vérification supplémentaires en plus des mots de passe afin de garantir que les identifiants seuls ne suffisent pas à accorder l'accès.

- Passez à des protocoles sécurisés qui incluent le remplacement du protocole NTLM par des options plus robustes, telles que le mécanisme d'authentification Kerberos.

- Limitez l'accès aux comptes privilégiés grâce à la gestion des accès privilégiés (PAM) et au principe du moindre privilège afin de contrôler et de surveiller les comptes sensibles.

- Sécurisez Active Directory (AD) et Windows Server, et surveillez régulièrement les deux systèmes.

- Appliquez des politiques strictes en matière de gestion des mots de passe en utilisant des mots de passe complexes et en exigeant leur mise à jour régulière.

- Adoptez un modèle « zero trust » qui part du principe que tous les utilisateurs et appareils peuvent être compromis par le vol d'identifiants, et qui exige une vérification à chaque étape.

- Déployez des solutions de sécurité avancées, telles que des pare-feu, des outils de détection des terminaux et de surveillance du réseau, afin d'identifier et de bloquer les cybermenaces avant qu'elles ne s'aggravent.

Étant donné que le « pass the hash » exploite les fonctionnalités et les capacités du protocole NTLM, la menace des attaques de type « pass the hash » ne peut être complètement éliminée. Une fois qu'un pirate informatique a compromis un ordinateur, le « pass the hash » devient l'une des nombreuses activités malveillantes qui peuvent être exécutées.

Malheureusement, les pirates informatiques disposent de nombreux moyens pour compromettre un ordinateur à distance, et leurs méthodes d'attaque évoluent constamment. C'est pourquoi les mesures de cybersécurité ne sont pas efficaces à 100 % et qu'il est nécessaire d'utiliser simultanément plusieurs techniques d'atténuation.

Conscientes qu'il n'est pas possible d'empêcher toutes les attaques de type « pass-the-hash », les entreprises peuvent essayer d'améliorer leurs stratégies de détection, ainsi que leurs mesures préventives. Les journaux des postes de travail constituent l'un des moyens les plus courants de surveiller de manière fiable les activités administratives. Ces journaux permettent de suivre les attributions de privilèges, ainsi que les tentatives de connexion réussies. Les journaux des serveurs cibles et des contrôleurs de domaine sont utiles pour les mêmes raisons.

Qui est vulnérable à une attaque de type « pass-the-hash » ?

Les organisations qui utilisent des protocoles hérités, tels que NTLM, ou des structures d'autorisations faibles sont vulnérables aux attaques de type « pass-the-hash ». Les systèmes tels que AD, qui stockent des données d'authentification, sont souvent ciblés en raison de leur nature centralisée et du potentiel de mouvement latéral au sein d'un réseau. Par exemple, un compte administrateur de domaine compromis pourrait accorder à un pirate un accès illimité au réseau de l'organisation.

Les cibles de grande valeur, telles que les comptes privilégiés et ceux qui ont accès à des données sensibles, sont particulièrement exposées. Les acteurs malveillants utilisent souvent des outils tels que Mimikatz pour extraire les hachages de mots de passe de la mémoire et lancer une attaque de type « pass-the-hash ». Les organisations qui ne disposent pas de défenses solides, telles que l'authentification multifactorielle (MFA) ou la gestion des accès privilégiés (PAM), restent vulnérables aux attaques de type « pass-the-hash ».

Les attaques « pass-the-hash » font partie des nombreuses menaces qui pèsent sur la cybersécurité. Informez-vous sur la planification de la cybersécurité pour les entreprises.