Un data lake au cœur des capacités de cybersécurité de British Telecom

C’est en 2012 que l’opérateur britannique a lancé à la rénovation de son approche de la sécurité de son infrastructure. Un effort considérable qui l’a renvoyé aux pratiques d’hygiène de base, mais l’a aussi poussé à se poser formellement la question de savoir quoi détecter.

« Essayer de rendre un peu plus simple cet univers extrêmement complexe que nous avons créé, parce que c’est la seule façon de le rendre plus sûr ». C’est ainsi que Luke Beeson, vice-président sécurité de British Telecom pour les marchés banque et services financiers, décrivait, la semaine dernière, lors de l’événement CPX de Check Point, l’ambition avec laquelle ses équipes se sont lancées dans une refonte de la gestion de la sécurité informatique de l’infrastructure de l’opérateur télécom. Avec un aveu, toutefois : « c’est plus facile à dire qu’à faire ».

Mais la complexité, avec une vaste infrastructure hautement hétérogène, 2500 personnes qui travaillent à la sécurité informatique, chez British Telecom, connaissent bien. Avant le lancement d’un vaste projet de transformation, en 2012, les analystes devaient compter avec rien moins que 17 systèmes frontaux : consolider, supprimer les silos, ne serait-ce que pour gagner une visibilité complète sur l’infrastructure, mais identifier les actifs les plus critiques.

Car justement, Luke Beeson le reconnaît bien volontiers, avant ce projet, « nous n’avions pas de visibilité complète sur notre infrastructure, sur l’ensemble de nos points de terminaison. Au début, nous avons passé beaucoup de temps à traiter simplement les bases de la sécurité, entre gestion des correctifs, des mises à jour d’antivirus, des sauvegardes, etc. ».

Et dans un tel contexte, difficile pour un RSSI d’être l’acteur du « oui », celui qui rend possibles les ambitions métiers. Difficile également de ne pas perdre son temps sur la sélection et l’administration des briques technologiques, au détriment de la mise en place des processus et du choix des personnes. Un point clé pour Luke Beeson, pour quoi la sécurité informatique est avant tout un problème humain parce que « les attaquants, les défenseurs et les victimes sont des personnes ».

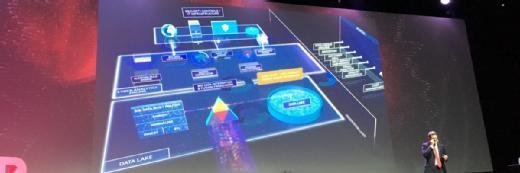

British Telecom a donc travaillé au développement de sa propre plateforme de sécurité, en s’orientant résolument vers le Big Data : en son cœur se trouvent un data lake et un moteur ElasticSearch. L’ensemble ingère et enrichit des données issues d’un vaste éventail de sources internes et externes : journaux d’activité des serveurs de messagerie, de pare-feu, d’IDS/IPS, de SIEM, données netflow, mais aussi renseignements sur les menaces, sources ouvertes telles que les réseaux sociaux, etc.

Mais le risque était là : « on peut rapidement se noyer dans la complexité avec trop de données »… Dès lors, les équipes de British Telecom sont penchées sur les cas d’usage pour identifier les sources les plus adaptées aux différents incidents à traiter : exfiltration de données, diffusion de logiciel malveillant, DDoS, reconnaissance, élévation de privilèges, attaque en force brute, etc. Pour ce dernier exemple, les analystes se concentreront notamment sur les journaux des IDS/IPS, des équipements réseau, des mainframes, des serveurs ouverts au public, mais aussi des serveurs Unix.

Les cas d’usage ont été déterminés non seulement dans une perspective de sécurité mais également de conformité réglementaire, pour répondre aux besoins spécifiques des clients de l’opérateur dans les secteurs bancaire et des services financiers.

Le data lake alimente un moteur analytique, avec systèmes de corrélation, d’heuristiques, des gestions d’alertes, ou encore d’analyse de code suspect. Ce moteur est interfacé en retour avec les contrôles de sécurité de l’infrastructure.

Les analystes profitent de leur côté d’un portail dédié où ils accèdent à des outils d’analyse, de reporting, des tableaux de bord et bien sûr un système de gestion de cas.

Au final, Luke Beeson revendique la transition d’une approche réactive de la sécurité, basée sur la découverte de menaces connues, à une autre où « nous chassons 24/7, en temps réel, et en remontant dans le temps, anomalies et activités étranges afin que nous puissions au mieux prévenir et détecter les attaques ».