BTP, cabinet d’avocats : Maze revendique deux nouvelles victimes en France

Le premier, Léon Grosse, semble exposer trois équipements réseau qui auraient pu servir de point d’entrée. Mais sa migration passée vers le cloud pourrait l’aider. Le second, le cabinet Cornet Vincent Ségurel, penche pour la piste du hameçonnage.

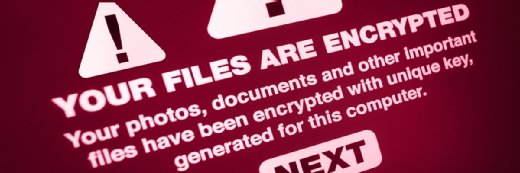

Les cyberdélinquants aux commandes du rançongiciel Maze viennent de revendiquer deux nouvelles victimes dans l’Hexagone : le groupe de BTP Léon Grosse, et le cabinet d’avocats Cornet Vincent Ségurel. Les assaillants n’ont pas encore commencé à diffuser de documents volés lors de leur attaque pour le premier, mais proposent déjà une archive de près d’un 1 Go de pour le second.

Léon Grosse semble être un important utilisateur de services cloud, s’appuyant notamment sur la GSuite de Google. Et cela pourrait l’aider à retrouver des conditions opérationnelles normales assez rapidement. Mais l’environnement informatique de cette entreprise de BTP semble également inclure des systèmes on-premise traditionnels : on y trouve la trace de systèmes FortiGate et F5 BigIP. Mais Onyphe n’a jamais observé le premier comme vulnérable, et ne de dispose pas d’historique d’analyse sur les seconds. Nous avons essayé de joindre le service communication de Léon Grosse, sans succès à l’heure où sont publiées ces lignes.

Le cas du cabinet Cornet Vincent Ségurel pourrait paraître plus préoccupant, de prime abord. Son système d’information semble largement on-premise, avec une approche Windows/Exchange classique. Et surtout, cet environnement a exposé, au moins jusqu’au 22 août, un service RDP sans authentification sur la couche réseau (NLA), selon les données des moteurs de recherche spécialisés Shodan et Onyphe. La faute, peut-être, à la solution TSplus qui vise à faciliter la mise à disposition des services de poste distant de Windows et d’applications publiées.

Celle-ci peut donner l’impression de constituer une alternative à une passerelle RDP. Et elle permet même d’accéder aux applications publiées via un simple navigateur HTML5. Mais par défaut, la solution laisse le service RDP exposé directement sur Internet. En fait, il est bien possible de configurer la passerelle HTML5 comme passerelle Remote Desktop, mais encore faut-il le faire. Et cela vaut aussi pour l’activation de la NLA.

Nous avons partagé nos observations avec le cabinet. Ce dernier semble toutefois pencher plutôt pour une attaque par phishing. Et surtout, l’heure est à la reprise, sans céder au chantage des cyberdélinquants. Si des données ont bien été volées par les cybertruands de Maze, le chiffrement de serveurs sur certains sites du cabinet n’a pas entraîné de pertes de données. Le travail serait d’ailleurs fini sur le site de Nantes, tandis qu’il se poursuit au-delà, notamment avec le nettoyage du parc de postes de travail.

Mais le cabinet souligne au passage que les équipes travaillant dans le domaine du judiciaire reçoivent régulièrement des e-mails piégés semblant provenir d’experts ou d’huissiers. Un avocat, sans lien avec le cabinet Cornet Vincent Ségurel, fait un constat comparable, soulignant au passage la « capacité d’adaptation et d’observation du monde du phishing ».

Chez Intrinsec, Cyrille Bartelemy indique avoir été informé de nombreux cas de cabinets d’avocats attaqués. Et de souligner qu’il constate régulièrement, lors d’opérations de cartographie, une combinaison de service RDP et de serveur de fichier, directement exposés sur Internet.