Getty Images

Campagne MOVEit de Cl0p : toutes ces victimes pour des clopinettes ?

La campagne de cyberattaques lancée fin mai par Cl0p, en exploitant une vulnérabilité inédite dans MOVEit Transfer a affecté, directement ou indirectement, des centaines d’organisations. Mais combien ont cédé ?

La campagne de cyber-extorsion de Cl0p à l'encontre des clients de MOVEit Transfer a affecté plusieurs centaines d'organisations à travers le monde, directement et indirectement. C’est exceptionnel. Mais rien n’indique qu’un grand nombre de victimes aient payé des rançons.

Le 31 mai, Progress Software levé le voile sur une vulnérabilité critique de type injection SQL, désormais référencée sous CVE-2023-34362, présente son produit de transfert de fichiers managé (MFT) MOVEit Transfer. Bien que le fournisseur ait publié un correctif plus tard dans la journée, des fournisseurs de sécurité ont rapidement signalé que cette vulnérabilité avait déjà été exploitée sur le terrain. Début juin, Microsoft a attribué ces activités à un acteur désigné sous la référence « Lace Tempest », qu'il a dit être lié au gang de ransomware Cl0p. Le 7 juin, ce groupe revendiquait lui-même cette campagne de cyberattaques.

De nombreuses autres organisations victimes ont vu leurs noms publiés sur le site vitrine de Cl0p, sous la menace de voir leurs données volées publiées, à l’instar des Français SYNLab et Cegedim, mais également de Nuance, PwC, Extreme Networks, ou encore le géant pétrolier Shell Global. Ce dernier avait été précédemment victime d'une intrusion dans le cadre de la campagne de cyberattaques de Cl0p contre les instances Accellion il y a deux ans, exploitant une vulnérabilité dans un produit MFT similaire.

De nombreuses victimes indirectes

Mais outre les victimes revendiquées par Cl0p, de nombreuses organisations ont été affectées par sa campagne de cyberattaques contre les instances MOVEit, indirectement.

Outre-Manche, de nombreuses organisations clientes de Zellis ont reconnues avoir été touchées, à l’instar de British Airways, la BBC, Boots, Aer Lingus, ou encore la régie Transport for London (TfL).

En France, Cegedim a notamment informé ses clients concernés dans un courriel daté du 10 juin. Le 23 juin, Cl0p diffusait plus de 1,5 To de données attribuées à l’ESN. Les Hospices Civils de Lyon et la SNCF ont été confrontés à une situation comparable : c’est l’instance MOVEit d’un tiers partenaire qui a été attaquée.

Outre-Rhin, ce sont notamment des clients d’une autre ESN, Majorel, qui ont été affectés : Deutsche Bank, Postbank, Comdirect, ou encore ING et Saarland Versicherungen.

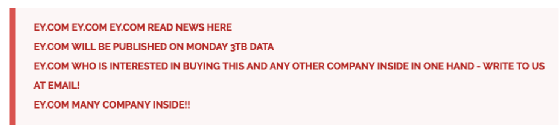

Sur son site vitrine, Cl0p a également revendiqué le cabinet EY, menaçant de divulguer 3 To de données se rapportant à « beaucoup d’entreprises ».

L’analyste Brett Callow, chez Emsisoft, a, à l’heure où sont écrites ces lignes, comptabilisé près de 290 organisations directement ou indirectement affectées par cette dernière campagne de Cl0p à travers le monde. Il estime à plus de 18 millions le nombre de personnes dont des données personnelles sont susceptibles d’avoir été compromises à cette occasion.

Un inventaire des données disponibles en sources ouvertes sur la campagne MOVEit de Cl0p est régulièrement tenu à jour par le collectif Curated Intel.

Mais un bide sur le plan financier ?

Mike Stokkel, analyste des menaces chez Fox-IT, filiale du groupe NCC, rappelle qu'au moment où il a été confirmé que MOVEit Transfer contenait une vulnérabilité inédite critique, « environ 2 500 instances MOVEitétaient accessibles sur internet et, par conséquent, vulnérables ».

Pour lui, « si toutes ces instances ont été compromises et que toutes les données stockées sur ces systèmes ont été volées, je m'attends à ce que cela prenne encore quelques semaines avant que toutes les victimes soient révélées ». Et cela d’autant plus que « passer au crible des pétaoctets de données volées utilisées pour l'extorsion et mener des négociations prendrait un certain temps ».

Pour Bill Siegel, co-fondateur et PDG de Coveware, une entreprise spécialisée dans la réponse aux incidents liés aux ransomwares, « très peu, voire aucune » des victimes de l'attaque n'ont payé, en se basant sur le suivi de la campagne effectué par l'entreprise.

D’ailleurs, selon les observations, seule une poignée d’entreprises épinglées initialement sur le site vitrine de Cl0p, dans le cadre de cette campagne, en a disparu.

Pour Bill Siegel, « en termes de succès, la première campagne de Cl0p contre Accellion en 2021 a probablement été la plus rentable financièrement ». Mais, « depuis lors, l'industrie de la réponse aux incidents (IR) et les victimes ont beaucoup appris sur la valeur à payer des rançons pour des attaques d'extorsion uniquement basées sur le vol de données, où un peu de mauvaise publicité est vraiment la seule préoccupation. Les victimes de ces attaques ne sont pas exemptées de leurs obligations réglementaires si elles paient une rançon, et il n'y a aucun moyen de vérifier ou de prouver que les acteurs de la menace suppriment les données volées ou ne les utiliseront pas pour une future extorsion si elles sont payées ».

Il n’en reste pas moins, pour Bill Siegel que la campagne MOVEit de Cl0p constitue « l'une des campagnes d'exploitation de masse les plus sophistiquées qu'un groupe de ransomware ait menées ».