NetWalker, Egregor : à qui profite la disparition de ces deux rançongiciels ?

Le premier est tombé fin janvier, le second, mi-février. Mais la menace des rançongiciels n’a pas reculé. Plusieurs groupes semblent très actifs, au premier rang desquels Avaddon, Conti, Darkside, et Revil, avec Sodinokibi.

Si répit il y a eu, il n’aura été que de bien courte durée. Fin janvier, le FBI annonçait l’arrestation d’un affilié canadien des opérateurs du rançongiciel NetWalker, assorti de la saisie de leur serveur Web caché, en Bulgarie. Quelques semaines plus tard, les forces de l’ordre ukrainiennes et françaises menaient une vaste opération contre des cyberdélinquants impliqués dans des opérations liées au ransomware Egregor. Quel impact ont eu ces opérations, deux mois plus tard ?

Une menace toujours active…

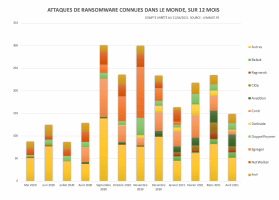

Malheureusement, l’effet apparaît limité, et le premier trimestre 2021 a clairement été intense. Pour le mois de février, nous avons compté près de 220 attaques connues dans le monde, plus de 230 en mars, et déjà 150 au 21 avril. Au mois dernier, le niveau de la menace s’est ainsi établi à un niveau comparable à celui des mois d’octobre et de décembre 2020. C’est en septembre et novembre qu’il était apparu le plus élevé, avec environ 300 attaques de ransomware connues dans le monde pour chacun de ces deux mois.

Depuis août dernier les opérateurs du rançongiciel Conti semblent, de très loin, les plus agressifs, avec près de 300 victimes connues – dont certaines ayant cédé aux exigences des attaquants. Depuis la fin décembre, ils ont réussi à extorquer au moins 186 bitcoins à leurs victimes, selon nos observations. Le Britannique FatFace a notamment versé 2 millions de dollars à un affilié de Conti.

Les opérateurs du ransomware Cl0p ont été très actifs également, profitant au maximum de vulnérabilités sur des serveurs de partage de fichiers Accellion. Nous leur avons compté une quarantaine de victimes depuis le début de l’année. Du côté de DoppelPaymer, elles sont près d’une cinquantaine.

Avaddon semble avoir bien profité de l’appel d’air provoqué par la chute de NetWalker et d’Egregor, affichant un nombre de victimes en croissance régulière depuis le mois de février : elles sont plus de 80 à avoir résisté à ses pressions depuis lors. Darkside pourrait bien en avoir profité aussi, du moins en février. Le groupe semble avoir traversé un léger trou d’air en mars.

… Avec un groupe qui accélère

Mais le groupe REvil, avec le ransomware Sodinokibi, apparaît particulièrement actif ces derniers temps. On lui connaît 25 victimes en février, et 21 en mars. Au 15 avril, 5 avaient déjà été revendiquées. Mais cela semblait bien loin de la réalité. Au 1er avril, on pouvait estimer que REvil avait totalisé 296 victimes, en s’appuyant sur la structure de son blog, contre près de 270, début février, et un peu plus de 240, mi-janvier. Mi-avril, on pouvait raisonnablement estimer en être à au moins 319. Soit 23 victimes… en deux semaines. L’accélération est marquée. Ces estimations ont été confortées par la révélation, en bloc, de rien moins que 13 nouvelles victimes le 18 avril.

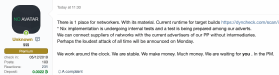

En outre, depuis la mi-janvier, les demandes publiques de pirates autoproclamés pour travailler avec le groupe REvil ont été nombreuses, sur un forum russophone fréquenté par les cyberdélinquants ; bien plus que pour d’autres ransomwares. Même si, bien sûr, il n’est pas possible de confirmer directement qu’elles émanent effectivement de pirates, et pas d’analystes, ou même de représentants des forces de l’ordre sous couverture.

Le groupe REvil s’est récemment distingué par plusieurs demandes de rançon record : dans le courant du mois de mars, nous en avons observé plusieurs à plus de 10 millions de dollars, et jusqu’à 50 M$ concernant Acer et Quanta Computer. Douze millions de dollars ont été récemment demandés à Asteelflash, ou encore 4 millions à Tata Steel. Le groupe aux commandes du rançongiciel Sodinokibi a par ailleurs annoncé récemment développer une version de son maliciel destinée aux systèmes Linux/Unix. De quoi viser notamment, comme pour Darkside et Babuk, les hôtes VMware ESXi.

L’appât du gain

Ces victimes-là, le groupe les affiche, lorsqu’elles résistent. Mais de nombreuses autres n’ont pas droit aux honneurs de sa vitrine. Les victimes auxquelles sont demandées des rançons plus modestes – et parfois même moins de 2 000 $ –, et qui tiennent tête aux affiliés de REvil ne sont généralement pas affichées. Peut-être n’en valent-elles pas la peine, aux yeux des attaquants, pour faire la publicité de leurs « exploits ».

Nous avons discuté avec l’un des aspirants au recrutement par REvil. Sa motivation est claire : « c’est le groupe qui paie la meilleure commission. C’est pour cela que je voulais travailler avec eux ». Il indique avoir précédemment travaillé avec un concurrent, LockBit. Lequel semble actuellement à la peine : son site Web vitrine n’est plus accessible depuis plusieurs jours, et il a été au centre d’une vive polémique mi-mars autour d’un potentiel bug de son portail de négociation.