concept w - stock.adobe.com

Ransomware : un mois de mai qui conforte le recul d’avril

Le mois de mai 2025 semble confirmer le recul modéré de la menace observé au mois d’avril, après quatre mois d’une violence inédite. Mais rien ne laisse à espérer un répit de longue durée, même la période estivale est historiquement plutôt calme.

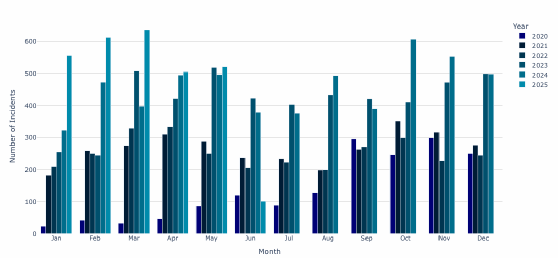

En avril 2025, ransomware.live a compté plus de 390 revendications sur des sites vitrine d’enseignes de ransomware. Au total, après l’intégration des cas constatés dans la presse internationale et les corrections des dates de survenue d’attaque, nous comptons 520 cyberattaques et revendications à travers le monde.

Ce décalage s’explique notamment par le délai de revendication observé chez plusieurs enseignes – de quelques semaines à plusieurs mois.

Ainsi, à ce jour, nous avons pu estimer et/ou confirmer la date de survenue de plus de 28 % des attaques revendiquées en mai 2025, près de 32 % en avril, plus de 30 % en mars, plus de 37 % en février, et plus de 27 % en janvier. Les nouvelles estimations établies nous font relever le compte de cyberattaques et revendications à 505 pour avril, 636 pour mars, 612 pour février 2025, et 556 en janvier.

Pour le groupe Play, nous approchons désormais les 74 % de revendications survenues au cours des douze derniers mois pour lesquelles une estimation de date de survenue est disponible, ou encore 52 % pour Qilin, 68 % pour Safepay, et même 88 % pour Cactus. Pour l’ensemble des cyberattaques revendiquées en 2025, nous dépassons les 31 % de cas dont la date de survenue effective est confirmée ou estimée, pour une moyenne de 33,8 % sur les douze derniers mois.

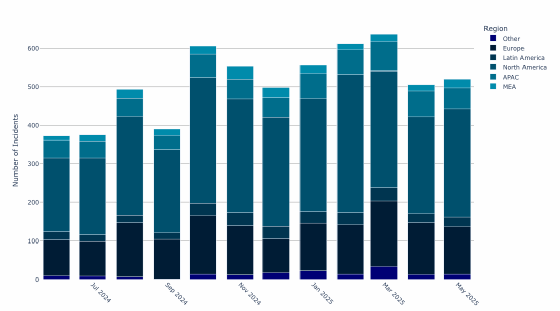

Si l’Amérique du Nord s’inscrit toujours en tête des régions touchées par la menace, son niveau observable a considérablement augmenté dans la région Moyen-Orient et Afrique, avec l’Afrique du Sud en première ligne.

En Europe, la menace observable a de nouveau reculé en mai pour retrouver un niveau comparable à celui de janvier. C’est l’Allemagne qui en a le plus profité. Une demi-surprise, car notre voisin a concentré 20 % des cyberattaques avec ransomware observées en Europe au cours des douze derniers mois – contre 11,1 % pour la France.

Depuis la disparition de RansomHub et de Black Basta, Akira compte parmi les enseignes les plus actives, avec un pic à 70 victimes en février 2025, ou encore pas moins de 65 en janvier et avril 2025. Derrière vient Play, régulier avec de l’ordre d’une trentaine de victimes par mois cette année, mais plus de 40 en mai. Qilin pourrait toutefois l’avoir déjà dépassé avec une quarantaine de victimes au cours du mois dernier.

En France, la menace apparaît continuer de reculer après les pics de décembre 2024 et du premier trimestre. En mai, Cybermalveillance.gouv.fr a ainsi reçu à peine plus de 120 demandes d’assistance pour cyberattaque avec ransomware (hors particuliers).

En bref

- Une nouvelle souche de ransomware nommée Lyrix a récemment fait surface, représentant une menace importante pour les utilisateurs Windows dans le monde entier. Ce ransomware se distingue par sa capacité à contourner les solutions antivirus traditionnelles en utilisant un code polymorphique qui mute constamment pour éviter la détection basée sur les signatures. Une fois infiltré, le logiciel malveillant cartographie discrètement la cible et déploie des techniques d’évasion avancées pour compromettre les systèmes Windows.

- Le gang de ransomware Interlock déploie un nouveau RAT appelé NodeSnake ciblant des universités britanniques. Détecté dans deux attaques en janvier et mars 2025, ce malware JavaScript utilise des techniques d’obfuscation avancées pour maintenir un accès furtif et persistant aux réseaux compromis. Après avoir émergé en septembre 2024, Interlock élargit désormais ses cibles aux conseils régionaux britanniques, cherchant à voler des données de recherche précieuses.

- Les groupes de ransomware utilisent de plus en plus un nouveau malware appelé Skitnet (ou « Bossnet ») pour mener des activités furtives post-exploitation sur les réseaux compromis. Apparu sur des forums clandestins comme RAMP en avril 2024, ce logiciel malveillant a gagné en popularité parmi les gangs de ransomware depuis début 2025, notamment BlackBasta et Cactus qui l’ont déployé lors d’attaques de phishing via Microsoft Teams. Skitnet fonctionne en établissant trois processus distincts pour envoyer des requêtes DNS, surveiller et exfiltrer les données, et écouter les commandes chiffrées provenant d’un panneau de contrôle C2, permettant ainsi aux attaquants de maintenir leur présence et d’exécuter des commandes à distance tout en minimisant les traces « forensiques ».

- Le ransomware VanHelsing, apparu à la mi-mars 2025, risque de générer rapidement de nombreuses variantes, car son code source intègre tous les composants nécessaires pour créer facilement de nouvelles opérations criminelles. Contrairement au builder de LockBit qui nécessitait le développement d’infrastructures propres, VanHelsing offre une solution complète, qui pourrait accélérer l’émergence de nouvelles enseignes mafieuses. Ce ransomware-as-a-service (RaaS) fonctionne avec un modèle économique où les affiliés versent un dépôt de 5 000 dollars pour rejoindre le programme et conservent 80 % des rançons, tandis que les opérateurs principaux reçoivent 20 %, et il promet de cibler non seulement Windows, mais également Linux/ESXi, BSD et les systèmes ARM.