jamdesign - stock.adobe.com

Ransomware : un mois de mars sans répit

De nombreuses attaques de haute volée ont rythmé le mois écoulé, sans compter de graves vulnérabilités. La compétition entre acteurs malveillants apparaît soutenue. Au point que certains dissimulent désormais leurs échecs.

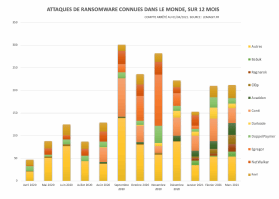

Pour le mois de mars, nous avons compté plus de 210 attaques de ransomware à travers le monde, soit un peu plus que le compte ajusté du mois de février. Le rythme des attaquants peut apparaître moins soutenu qu’à l’automne dernier, notamment sous l’effet de la chute d’Egregor et de NetWalker plus tôt cette année, mais attention à ne pas baisser la garde : en trois mois, le compte de cyberattaques de rançongiciels à travers le monde représente déjà le tiers de celui de 2020. S’ils continuent sur cette lancée, les cybercriminels pourraient largement pulvériser leurs records de l’an passé. Revil, Conti, et Cl0p, se sont montrés particulièrement actifs, le dernier semblant faire carton plein sur les appliances Accellion FTA vulnérables.

En France, nous avons compté une vingtaine de cyberattaques en mars, soit autant qu’en février, dont celles fortement médiatisées contre le groupe pharmaceutique Pierre Fabre et Yposkesi, l’association Coallia, les SDIS 14 et 47, ou encore le centre hospitalier d’Oloron.

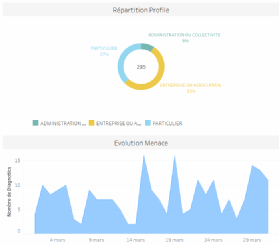

Les données de la plateforme Cybermalveillance.gouv.fr peuvent toutefois laisser penser à un apaisement, le mois dernier, par rapport au précédent… du moins du côté des particuliers. Car pour les entreprises, c’est une explosion. Le directeur général du GIP Acyma, Jérôme Notin, fait ainsi état de 235 demandes d’assistance pour mars – dont 22 administrations ou collectivités et 125 entreprises ou associations explicitement qualifiées. En février, il avait recensé 288 demandes d’assistance pour février, dont seulement 54 pour des entreprises ou associations explicitement qualifiées. Pour mémoire, la plateforme cybermalvaillance.gouv.fr a enregistré 228 demandes d’assistances en janvier, 212 en décembre, 234 en novembre, 169 pour octobre et 131 en septembre.

Une tendance à la hausse

Sur le terrain, la « reprise » semble bien là. Laurent Besset, directeur cyberdéfense d’I-Tracing, fait ainsi état de 18 cas de ransomware, dont 7 graves : « notre top 3 ne change pas (Clop, Ryuk, Dharma) pour le total, mais nous avons 2 attaques Conti dans les cas graves ». Et d’indiquer avoir « l’impression que ce groupe a passé la surmultipliée en mars si je me fie aux revendications de victimes sur leur blog ».

Cette impression mérite toutefois d’être relativisée : il n’est pas rare que les affiliés de Conti se montrent très patients dans les négociations… et tout aussi lents à afficher leurs victimes récalcitrantes. Ne serait-ce que pour se donner plus de chances d’être payés.

Du côté d’Intrinsec, Cyrille Barthelemy fait état d’une dizaine d’interventions en mars. En février, il mentionnait 7 gros incidents et relevait déjà une « reprise marquée » de la menace. Pour le mois écoulé, il relève un cas d’attaque dont le point d’entrée n’a été autre qu’un NAS Synology. De quoi changer par rapport aux classiques systèmes d’accès distant. « Nous avons également eu quelques échanges explicatifs avec des groupes attaquants affichant leurs tactiques, techniques et procédures », corroborées par l’investigation. Et de souligner enfin un cas préoccupant : « double pirate concurrent, Conti et RansomExx, sur un même périmètre ».

Chez Synetis, Antoine Coutant, responsable de la practice Audit SSI et CSIRT, fait de quelques interventions ransomware avec notamment DoppelPaymer et Conti, mais surtout des détonations survenues en mars alors que l’intrusion initiale remontait à janvier et avait été faite par Emotet. De quoi rappeler que la chute de ce dernier constituait une belle opportunité d’assainissement de SI… qu’il était préférable de ne pas rater. Antoine Coutant relève également une détection de mineur de cryptopépettes découvert à l’occasion d’un test d’intrusion.

IcedID, candidat à la relève d’Emotet

Chez Aisi, Miguel de Oliveira fait état de 6 interventions pour ransomware en mars, « avec d’importants paiements de rançon ». Et de souligner que, le mois dernier, « de nombreuses attaques utilisant AgenTesla ont été identifiées, notamment pour l’une des attaques réussies sur laquelle nous sommes intervenus en réponse à incident de sécurité… ».

Miguel de Oliveira relève également que ses équipes, « tous comme de nombreux Cert, ont identifié des envois massifs de mails avec le malware IcedID ». Pour mémoire, le ministère de l’Enseignement supérieur, de la Recherche et de l’Innovation a averti, fin mars, les universités de la menace de courriels contenant des pièces jointes empoisonnées, chargeant ce cheval de Troie pouvant être utilisé ensuite, pour des attaques en profondeur jusqu’au déclenchement du rançongiciel.

Dans cette perspective, l’attaque informatique qui a frappé le 31 mars les laboratoires Pierre Fabre interpelle. Le chercheur Joseph Roosen faisait peu avant état de pièces jointes piégées pour télécharger IcedID, se faisant passer pour des documents protégés par DocuSign. Les enregistrements de DNS du groupe pharmaceutique laissent à comprendre qu’il est utilisateur de ce service. Ce qui aurait pu aider à leurrer un collaborateur et à le laisser cliquer.

IcedID est désormais bien identifié comme un premier vecteur d’accès initial pour Revil/Sodinokibi.

Quelques bonnes nouvelles…

Comme d’autres ont pu l’observer, l’incendie du datacenter SBG2 d’OVHcloud n’a pas été sans affecter certaines activités cybercriminelles. Laurent Besset l’a lui-même constaté : « nous avons vu une attaque avec le ransomware Dharma s’arrêter complètement suite à la perte des C2, hébergés chez OVHcloud ».

De son côté, Miguel de Oliveira souligne une intervention préventive de l’Agence nationale de la sécurité des systèmes d’information (Anssi) : « un nouveau client Aisi a été prévenu par l’Anssi d’échanges sur le darkweb les concernant (exfiltration de données) et de l’imminence d’un chiffrement de leurs données ». Alors pour lui, « bravo à l’Anssi pour la réactivité et la précision des informations transmises ! »

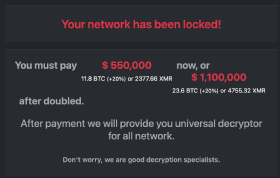

Dans le courant du mois écoulé, un affilié de Revil/Sodinokibi a défrayé la chronique, ne demandant rien moins que 50 millions de dollars de rançon initiale à Acer – un montant aujourd’hui doublé devant le mutisme de l’intéressé. C’est un record qui vient en pulvériser d’autres. Mais cela tend à marquer une inflexion.

… Et de moins bonnes

Miguel de Oliveira relève ainsi des paiements de montants élevés en mars, par des entreprises de profils variés : « de l’ETI ayant des implantations européennes à des structures à taille humaine (moins de 100 personnes) obligées de payer des rançons étonnamment élevées – plusieurs centaines de milliers d’euros ».

Le cas n’est pas isolé. Par exemple, en septembre dernier, l’industriel allemand KME s’était sorti des griffes de Revil en versant 1,27 million de dollars. Cette année, le détaillant de mode britannique FatFace a payé 2 millions de dollars à un affilié de Conti. Surtout, dans le courant du mois de mars, nous avons observé plusieurs demandes de rançon par des affiliés de Revil à 4, 12, ou encore 20 millions de dollars. Le message est clair : les attaquants n’hésitent plus à placer la barre très haut, bien plus haut que précédemment.

La cyberassurance n’aide pas forcément dans ce cas : les attaquants de FatFace avaient eu accès à son contrat et savaient jusqu’à combien leur victime pouvait payer, sans que cela ne soit trop douloureux pour elle.

Une compétition renforcée

Le mois de mars a également été marqué par les travaux d’amélioration des ransomwares. Revil/Sodinokibi sait désormais contourner les protections en forçant le redémarrage des machines compromises en mode sans défaut, avant d’en lancer le chiffrement. Ses opérateurs ont également enrôlé des centres d’appel pour renforcer la pression sur les victimes, et configuré des serveurs pour lancer des attaques en déni de service distribué (DDoS) contre leurs victimes. Ils assurent avoir testé cette fonctionnalité contre Acer et Honeywell.

Pas en reste, les opérateurs du tout récent Babuk proposent désormais trois cryptolockers, pour les systèmes Windows, les hôtes ESXi, et les NAS (Qnap et Synology). Darkside est quant à lui passé en version 2.0, avec un maliciel pour Windows entièrement écrit en assembleur et pensé pour le parallélisme… ainsi que l’intégration avec Active Directory, chez la victime. Ses auteurs revendiquent des gains de performances considérables. La version Linux du cryptolocker est quant à elle écrite en C++ et supporte le multithreading. Elle est adaptée aux hôtes ESXi, ainsi qu’aux NAS.

Ce n’est pas tout. De l’ombre de MountLocker est sorti un nouveau groupe, Astro Team, à qui l’on doit déjà une poignée de victimes. Le groupe Evil Corp, auquel on devait l’an dernier WastedLocker, semble quant à lui être passé à un autre : Hades. Mais un autre rançongiciel pourrait être lié à ce groupe, Phoenix, qui a frappé l’assureur CNA.

Du Bitcoin au Monero

Parallèlement, les cybercriminels semblent s’attacher de plus en plus à brouiller leurs traces. Revil ne cache pas, depuis l’an dernier, sa préférence pour le Monero, demandant un surplus pour des paiements en Bitcoin, et n’activant cette option qu’à la demande. Mais d’autres groupes se sont engagés dans cette voie.

Avaddon, supporte les paiements en Monero depuis le mois de février. Mais Darkside s’y est également mis, là encore demandant un supplément pour des règlements en Bitcoin. Mais ses auteurs affirment proposer un mixer intégré, justement pour maquiller les traces des paiements.

Ce n’est pas la seule chose que les cybercriminels semblent de plus en chercher à cacher. Cela va aussi pour leurs victimes, ou du moins certaines, parmi celles qui refusent de payer. Laurent Besset l’a observé : « certaines victimes ne finissent pas sur le blog. Nous le savons puisque les nôtres n’y figurent pas ». Nos observations, à partir de plusieurs dizaines d’échantillons de ransomwares examinés, nous ont conduits à la même conclusion.

Et cela se comprend : lorsqu’une victime récalcitrante à laquelle il n’a été volé qu’une poignée de giga-octets de données apparaît sur un blog de rançongiciel, cela ne donne pas forcément l’image d’un groupe très performant ni doté d’une grande expertise.

Mais Ranzy et SunCrypt n’ont pas attendu cette année pour ne pas afficher toutes leurs victimes. Et LockBit semble également ne pas étaler toutes celles qui lui résistent.

Des entreprises toujours aussi peu préparées

Face à la menace, les organisations ont eu fort à faire, le mois dernier, avec plusieurs vulnérabilités citriques à traiter d’urgence, et en particulier ProxyLogon, sur les systèmes Exchange. Cyrille Barthelemy évoque d’ailleurs des opérations de chasse à la menace « préventives sur des environnements Exchange », soulignant au passage la « bonne réceptivité des préconisations et réflexes, principalement auprès de gens ayant déjà des démarches SecOps ».

Mais tout n’est hélas pas rose. Antoine Coutant relève ainsi que « dans un monde idéal, des mesures de cantonnement doivent être appliquées pour limiter au plus vite le risque de propagation virale et préserver au maximum les traces de l’infection. Ceci est malheureusement rarement observé ». Et de déplorer notamment « des arrêts et/ou restaurations de systèmes réalisés avant l’investigation numérique, ce qui complexifie la collecte de preuves ».

Son constat ne s’arrête pas là. Il souligne ainsi que « les exercices de gestion de crise ne sont pas réalisés en amont », et observe encore que les « PCA/PRA sont rarement définis », sans compter les « schémas d’architecture inexistants ou pas à jour », de même pour les matrices des flux réseau. Autrement dit, de nombreuses pistes d’amélioration restent à suivre pour faire face à une menace qui est loin de refluer.