Victimes de LockBit 3.0 : attention à la divulgation des négociations

Le gang mafieux LockBit a levé le voile fin juin sur la version 3.0 de sa vitrine. Celle-ci intègre des fonctionnalités susceptibles d’augmenter le taux de monétisation des cyberattaques. Au programme également : de quoi rendre publiques les négociations.

Dévoilée fin juin, la vitrine 3.0 de la franchise mafieuse LockBit avait attiré l’attention par l’annonce d’un programme de Bug Bounty à quatre volets. Mais elle réservait d’autres surprises, dont l’une vient tout juste d’être découverte.

Pour mémoire, le premier volet du programme de Bug Bounty de LockBit 3.0 propose de récompenser la découverte de vulnérabilités sur le site vitrine de la franchise – XSS, injections SQL, dépôt de webshell, etc. Les rémunérations annoncées varient de 1 000 à 1 million de dollars, en fonction de la sévérité des vulnérabilités identifiées. Et les plus critiques sont clairement énoncées : celles qui permettraient d’obtenir un outil de déchiffrement ou bien d’accéder à l’historique de négociations.

Les opérateurs de LockBit se proposent également de récompenser la découverte de failles dans leur rançongiciel, qui permettraient de déchiffrer les fichiers compromis sans leur outil de déchiffrement.

De nouvelles options payantes

Mais il y a plus, bien plus. La vitrine LockBit 3.0 est dotée de fonctionnalités optionnelles qui offrent des opportunités additionnelles de monétisation des attaques aux cybercriminels. Ces derniers peuvent ainsi proposer à leurs victimes de payer un montant réduit pour récupérer l’intégralité des données volées, les faire détruire, ou encore gagner un délai supplémentaire avant divulgation.

Ces options peuvent être alléchantes pour les victimes et leur permettre de gagner du temps dans la gestion de la crise à laquelle elles sont confrontées. Pour les attaquants, elles sont autant d’assurances additionnelles d’être payés, ne serait-ce qu’un peu, si la victime refuse de céder pleinement à l’extorsion.

Ces options n’ont pas été activées pour La Poste Mobile. Elles sont en revanche proposées pour Clestra Hauserman, quand bien même la phase finale de la cyberattaque – le déclenchement du chiffrement – remonte à la fin avril. À l’heure où ces lignes sont publiées, on compte 56 victimes épinglées sur la vitrine LockBit 3.0, dont 33 pour lesquelles les nouvelles options de monétisation sont actives. Les données de 17 de ces victimes n’ont pas encore été divulguées.

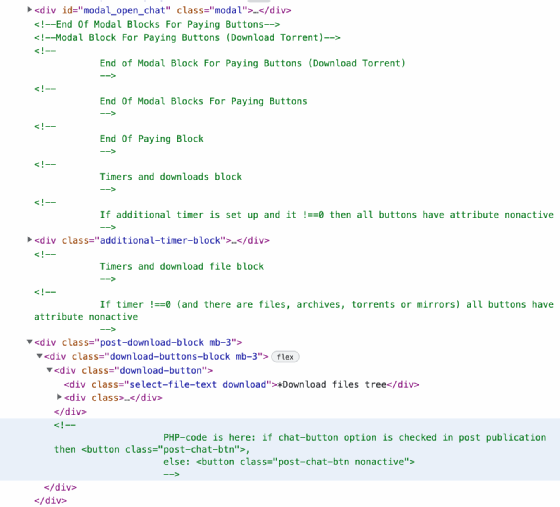

La vitrine mafieuse permet en outre aux attaquants de prévoir une divulgation en deux temps, au cas par cas : une liste des fichiers volés peut être divulguée avant les fichiers eux-mêmes, ou en même temps. Mais dans certains cas, aucune liste n’est fournie au téléchargement ; les fichiers ayant été volés durant l’attaque le sont directement.

La version 2.0 de la vitrine de LockBit embarquait une sorte de navigateur pour parcourir la liste des fichiers d’une victime, qu’il était possible de télécharger un à un. Désormais, les affidés ont plus d’options à leur disposition. Ils peuvent choisir de mettre les fichiers à disposition sous forme d’archive à télécharger directement depuis la vitrine. Mais ils peuvent également opter pour un hébergement tiers. Nous l’avons observé dans une dizaine de cas, dont La Poste Mobile.

Le navigateur de fichiers n'a toutefois pas été abandonné. A l'heure actuelle, il est présent pour l'une des victimes et il semble ainsi que les affidés puissent choisir de l'activer à leur convenance. Le compteur que nous avions découvert dans le code source de la vitrine LockBit 2.0 et utilisé pour estimer son niveau d'activité au premier semestre semble avoir été réinitialisé et ne plus couvrir que les victimes pour lesquelles une divulgation de données volées avec activation du navigateur de fichiers est prévue.

La divulgation des discussions

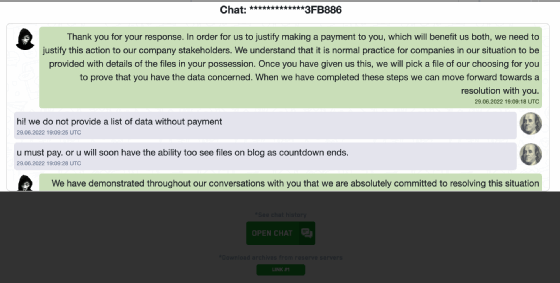

À tout cela s’ajoute une dernière nouvelle fonctionnalité tout récemment observée : la possibilité de donner publiquement accès à la négociation – ou à tout le moins, à la discussion survenue entre attaquant et victime.

Pour l’heure, cette option n’a été utilisée qu’une fois. Toutefois, le code HTML des pages des autres victimes montre qu’il ne s’agit pas d’un ajout spécifique à cette victime, mais bien d’une fonctionnalité intentionnellement ajoutée à la plateforme LockBit 3.0. En somme, tout est prêt pour que des affidés puissent, s’ils le souhaitent, divulguer leurs échanges avec leurs victimes, futures comme passées.

Les organisations frappées avec le rançongiciel LockBit Black auront tout intérêt à tenir compte de cette éventualité. De fait, discuter avec les cybercriminels peut présenter un véritable intérêt pour une victime, ne serait-ce que pour essayer d’en savoir plus, plus vite, sur la nature et le volume de données volées, ou pour retarder leur divulgation et la revendication de l’attaque. Fin 2020, une discussion a duré plusieurs semaines, entre une victime de Conti, aux États-Unis, et ses maîtres chanteurs.

De tels échanges peuvent naturellement donner l’impression de véritablement vouloir payer une rançon, alors même que ce n’est pas le cas, mais que les assaillants doivent le croire pour que cela serve les intérêts de la victime. Toutefois, le risque de divulgation des échanges méritera d’être pris en compte dans le cadre de la gestion de crise des victimes, tant sur le plan juridique qu’en termes de communication.