robsonphoto - stock.adobe.com

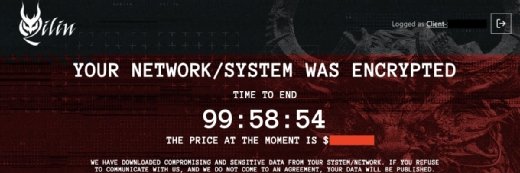

Ransomware : quand il cache autre chose que la cyber-extorsion

Le déclenchement d’un rançongiciel, et plus généralement d’un chiffrement de données, n’est pas toujours strictement motivé par l’appât du gain. Recorded Future et les Sentinel Labs ont identifié des activités qu’ils suspectent d’être liées à des groupes soutenus par la Chine et la Corée du Nord.

L’équipe de recherche sur les menaces de SentinelOne, les Sentinel Labs, et Recorded Future, ont retracé deux groupes d’activités impliquant un chiffrement de données (avec ou sans ransomware) ayant affecté des administrations publiques et des infrastructures critiques, entre 2021 et 2023.

Leurs constatations les conduisent à suspecter fortement l’implication d’acteurs liés à la Chine, pour l’un des clusters, et à la Corée du Nord, pour l’autre.

Les chercheurs attribuent avec une « confiance modérée » le premier ensemble d’activités considérées à l’acteur avancé persistant (APT) chinois ChamelGang (aussi suivi sous le nom de CamoFei), avec notamment comme marqueurs le maliciel BeaconLoader et le ransomware CatB.

« Nous soupçonnons que fin 2022, ChamelGang a été responsable d’attaques contre la présidence du Brésil et de l’All India Institute of Medical Sciences (AIIMS), une importante institution de santé indienne », indiquent les auteurs. Pour ce dernier cas, ils semblent rejoindre les analyses de TeamT5.

Positive Technologies s’était déjà penché sur les activités de ChamelGang, relevant notamment des compromissions d’organisations en Russie, aux États-Unis, au Japon, en Turquie, à Taïwan, au Vietnam, en Inde, en Afghanistan, en Lituanie, et au Népal.

Le second cluster d’activités malveillantes implique le recours à BestCrypt et BitLocker pour bloquer les organisations touchées. Ces cas sont peu fréquents, mais bien réels. À l’automne 2020, nous avions recueilli le témoignage d’une victime française.

Là, les chercheurs de SentinelOne indiquent que leurs données télémétriques font ressortir des intrusions survenues « entre le début de l’année 2021 et le milieu de l’année 2023, affectant 37 organisations ». La majorité d’entre elles « sont situées en Amérique du Nord, principalement aux États-Unis, avec d’autres en Amérique du Sud et en Europe. Le secteur manufacturier a été le plus touché, tandis que d’autres secteurs, dont l’éducation, la finance, les soins de santé et les services juridiques, ont été affectés ».

Là, les observations pointent, de manière moins déterminée, vers le Chinois APT41 ou le Nord-Coréen Andariel. Début 2023, les autorités américaines avaient alerté sur les attaques avec un chiffrement impliquant la Corée du Nord.

Pour les chercheurs de TeamT5, cela ne faisait pas de doute : CamoFei « utilise le ransomware pour effacer les traces ». Les chercheurs des Sentinel Labs s’inscrivent dans la même logique.

Pour eux, leur étude « met en évidence l’utilisation stratégique des ransomwares par les acteurs du cyberespionnage à des fins financières, de perturbation, ou comme tactique de distraction ou d’attribution erronée ». Car « l’utilisation de ransomwares dans le cadre d’activités de cyberespionnage peut conduire à les attribuer à tort à des opérations à motivation financière ».

En outre, « pour tromper davantage les efforts d’attribution, les groupes APT peuvent acheter des ransomwares partagés par plusieurs acteurs cybercriminels ».

Le phénomène reste rare. Début 2021, Ivan Kwiatkowski, alors chercheur chez Kaspersky, voyait dans le ransomware étatique un épiphénomène. Il n’en est pas moins réel.

À l’automne dernier, suite à la violente attaque lancée par le Hamas contre Israël, Secureworks avait partagé sa liste d’acteurs régionaux avancés, dont certains sont connus pour mener des opérations de cyberespionnage voire même déployer des rançongiciels, à l’instar de Pay2Key ou Moses Staff.

Sans activité publique connue depuis longtemps, Pay2Key s’était notamment fait remarquer fin 2020 par une revendication de cyberattaque contre la filiale d’Intel Habana Labs.

Les chercheurs de Check Point avaient levé le voile sur l’enseigne un mois plus tôt. Dans leur analyse du rançongiciel, ils avaient estimé que « l’attaquant n’est pas anglophone » et s’interrogeaient sur le fait qu’il se concentre sur Israël alors que ses compétences pourraient s’appliquer bien au-delà. Les équipes de Profero avaient plus tard établi un lien entre Pay2Key avec une plateforme d’échange de cryptomonnaies iranienne.

Actif au moins depuis le mois de décembre 2023, le groupe Handala – qui a récemment revendiqué une cyberattaque contre Zerto – apparaît viser spécifiquement des organisations en Israël. Mais il ne fait pas mystère de sa motivation politique. Ses activités ont d’ailleurs justifié une alerte urgente du National Cyber Directorate israélien le même mois.