concept w - stock.adobe.com

Ransomware : un premier semestre 2025 d’une intensité inhabituelle

Le premier semestre 2025 a été marqué par un niveau observable de la menace jamais atteint au préalable. Le tout sur fond d’énième recomposition de l’écosystème cybercriminel et avant un repli au second trimestre.

En juin 2025, ransomware.live a compté plus de 500 revendications sur des sites vitrine d’enseignes de ransomware. Au total, après l’intégration des cas constatés dans la presse internationale et les corrections des dates de survenue d’attaque, nous comptons 444 cyberattaques et revendications à travers le monde.

Ce décalage s’explique notamment par le délai de revendication observé chez plusieurs enseignes – de quelques semaines à plusieurs mois.

Sur les douze derniers, le trop de tête des enseignes actives se compose, par ordre décroissant, d’Akira, Qilin et Play. Ils caracolent devant Lynx, Safepay, INC Ransom, et Medusa.

Pour Akira, nous atteignons un taux d’ajustement des revendications, sur la base de date de survenue estimée et/ou de date rapportée publiquement, de près de 32 %, contre près de 46 % pour Qilin, plus de 84 % pour Play, près de 30 % pour Lynx, plus de 68 % pour Safepay, et plus de 37 % pour INC Ransom.

Ces efforts de reconstitution de la chronologie des activités des enseignes cybercriminelles soulignent la rapide montée en puisse de Qilin au cours des derniers mois, même si l’infrastructure de divulgation de données volées semble peiner à suivre la montée en charge. Le profil d’activité montre une progression comparable, avec toutefois une pointe d’incertitude sensible depuis mai. L’enseigne Safepay a également fortement renforcé ses activités, tandis que Play continue de suivre un rythme régulier.

Comme nous l’estimions le mois dernier, Qilin a effectivement supplanté Play depuis le mois de mai.

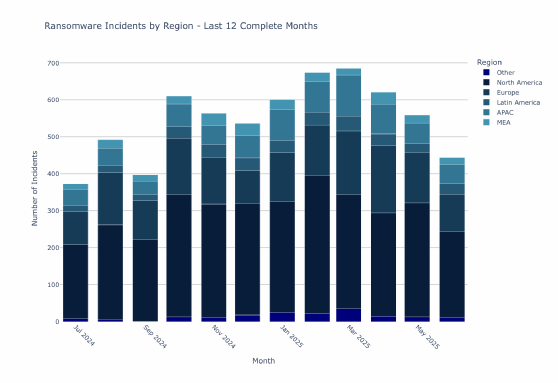

Si l’Amérique du Nord s’inscrit toujours en tête des régions touchées par la menace, son niveau observable a considérablement augmenté en Australie. En France, la menace apparaît se stabiliser après les pics de décembre 2024 et du premier trimestre, puis le reflux ayant suivi. En mai, Cybermalveillance.gouv.fr a ainsi reçu à peine plus de 120 demandes d’assistance pour cyberattaque avec ransomware (hors particuliers), et quatre de plus en juin.

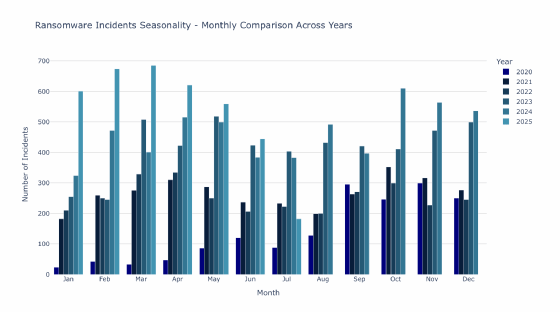

Ce mois tend à conforter le recul observé du niveau de la menace depuis mai, par rapport à un premier trimestre explosif : pour janvier, nous atteignons 600 victimes, près de 680 en février, puis plus de 680 en mars. Juin compte, avec janvier, juillet et août, parmi les mois les plus calmes sur le front des ransomware : le décompte existant ne devrait pas significative être relevé dans les semaines à venir.

En bref

- Le gouvernement péruvien réfute avoir été victime d'une attaque par rançongiciel, malgré les affirmations du groupe Rhysida qui prétend avoir piraté la plateforme numérique gouvernementale Gob.pe. Les autorités péruviennes ont précisé que l'incident concernait en réalité un service associé, qui est le site d'administration fiscale de la capitale régionale Piura et non pas administré par la Présidence du Conseil des Ministres. Le gouvernement a exhorté les Péruviens à ne se fier qu'aux informations provenant de sources officielles et à éviter les « messages susceptibles de générer de la confusion ou une alarme injustifiée ».

- Le Département de Justice américain enquête sur un ancien négociateur de rançongiciels qui aurait collaboré avec des gangs criminels pour profiter des paiements d'extorsion. L'ancien employé de DigitalMint, une entreprise basée à Chicago spécialisée dans la négociation de rançongiciels, est soupçonné d'avoir négocié des paiements avec les cybercriminels puis d'avoir reçu une commission sur les rançons payées par les victimes. DigitalMint, qui affirme avoir mené plus de 2000 négociations depuis 2017, a confirmé avoir licencié l'employé après avoir découvert sa conduite présumée et coopère avec l'enquête du DOJ, précisant que l'entreprise elle-même n'est pas visée par l'investigation.

- Le Département du Trésor américain a sanctionné l'hébergeur russe Aeza Group et quatre de ses dirigeants pour avoir fourni des services d'hébergement « bulletproof » à des groupes de rançongiciels, des opérations de cleptogiciel, des marchés de drogue sur le darknet et des campagnes de désinformation russes. Selon les autorités, Aeza Group a notamment hébergé l’infrastructure utilisée par le groupe de rançongiciel BianLian et le marché russe de drogues illicites BlackSprut.

- Le rançongiciel Fog, initialement documenté en mai 2024, a touché principalement le secteur éducatif américain (environ 70% des victimes) et est associé à un mélange inhabituel d'outils légitimes et open-source, notamment le logiciel de surveillance des employés Syteca et le backdoor GC2. Les attaquants exploitent des identifiants VPN compromis ou des vulnérabilités système (comme celles affectant les serveurs Veeam Backup & Replication et les points d'accès SonicWall SSL VPN) pour accéder aux réseaux des organisations, désactiver Windows Defender et chiffrer rapidement les données.

- Le « Russian Market » s'est imposé comme une plateforme incontournable pour l'achat de données d'identification volées, avec plus de 136 000 instances de domaines clients signalées par ReliaQuest GreyMatter Digital Risk Protection en 2024. Selon les recherches, 61 % des journaux de données volées contiennent des identifiants de services SaaS comme Google Workspace, Zoom et Salesforce, tandis que 77 % incluent des identifiants d'authentification unique (SSO). Un nouveau logiciel malveillant nommé Acreed connaît une ascension fulgurante sur ce marché, avec plus de 4 000 journaux téléchargés dès sa première semaine d'opération, comblant rapidement le vide laissé par le démantèlement de Lumma.