Sony Pictures : de nouvelles questions sur la sécurité

Des échanges internes dérobés par les pirates et publiés par WikiLeaks mettent en évidence un certain laxisme des politiques relatives aux mots de passe.

Sony Pictures Entertainment n’en semble pas avoir fini de voir s’allonger la facture – pécuniaire comme médiatique – de l’intrusion dont il a été victime fin 2014.

WikiLeaks vient ainsi de publier une base indexée des documents dérobés au studio à l’occasion de cette intrusion. Une base de plus de 30000 fichiers et 170 000 e-mails sur laquelle il est possible d’exécuter des recherches.

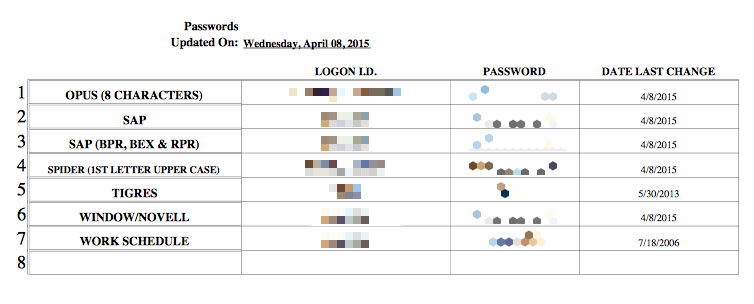

Et celles-ci sont susceptibles de produire des résultats édifiants. Une simple recherche sur le mot « password » génère plus de 2300 résultats. Un nombre important de ceux-ci ne sont autres que des fichiers contant des listes de noms d’utilisateurs et de mots de passe pour des services en ligne, des services internes, des serveurs, etc.

Comme le relève Graham Cluley dans un billet de blog, on trouve là des exemples où le mot de passe est « password », ou bien le nom d’utilisateur du compte administrateur : « cela vous donne envie de vous cogner la tête contre un mur en briques », résume l’expert. Pour lui, il ne s’agit pas de se moquer de Sony mais plutôt de profiter de l’exemple pour se pencher sur ses propres pratiques internes.

Peut-être plus inquiétant encore : l’un des fichiers mentionne une date de mise à jour des mots de passe qu’il contient… au 8 avril 2015. De quoi s’interroger sur l’état actuel, plusieurs mois après l’incident, de la sécurité de l’infrastructure informatique de Sony Pictures.

Dès la mi-décembre, les pratiques de sécurité informatique à l’œuvre au sein du studio ont été mises en doute. C’était quelques jours avant que d’anciens salariés ne déposent une plainte collective, accusant Sony Pictures de ne pas avoir « réussi à sécuriser ni à protéger ses systèmes informatiques, ses serveurs et ses bases de données, ce qui a conduit à la publication des noms des plaignants ».