Ce que l’on sait du ransomware Darkside

Ce ransomware vient d’être impliqué dans la cyberattaque menée contre l’Américain Colonial Pipeline et qui a conduit ce dernier à arrêter son informatique. Le point sur ce que l’on sait de Darkside.

C’est à l’été 2020 que le rançongiciel Darkside a fait son entrée dans le club des cyberdélinquants demandant une rançon pour débloquer les machines compromises, et menaçant en plus de divulguer des données dérobées à l’occasion de leur cyberattaque. Il fait partie de la famille des RaaS, ou Ransomware As A Service : ses opérateurs ne sont pas ceux qui conduisent les attaques ; ils laissent d’autres le faire ; les butins sont partagés. À ce jour, nous leur connaissons une centaine de victimes à travers le monde, dont trois dans l’Hexagone : OMV System France, Wonderbox, et Pénélope.

Les opérateurs de Darkside ont présenté la nouvelle version de leur rançongiciel début mars, et une poignée d’échantillons en a déjà été observée à travers le monde. Le groupe aux manettes revendique un « produit visant uniquement les grandes entreprises », mais l’historique des victimes apparaît assez éloigné de ces ambitions, et encore plus lorsque l’on compare à d’autres groupes tels Revil/Sodinokibi ou Ragnar Locker. Et cela tient peut-être à un éventail de recrues inégal.

Des compétences et des exigences variées

Pour le recrutement de cybercriminels, les opérateurs demandent à avoir un panorama de l’expérience des candidats, à connaître les programmes de RaaS avec lesquels ils ont préalablement travaillé, ou encore les montants de rançons auxquels ils sont habitués. L’examen des flux financiers autour d’un paiement de rançon confirme le modèle de recrutement : il fait notamment ressortir un acteur qui semble avoir travaillé également avec Ranzi et Conti.

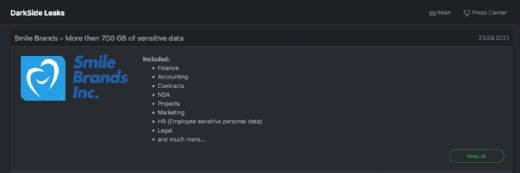

Les opérateurs proposent des taux de répartition qui peuvent sembler attractifs sur le papier – de 75 % à 90 % des gains pour l’attaquant – mais il semble toutefois peiner à élever et homogénéiser le niveau de ses recrues. Les victimes chez lesquelles moins de 100 Go de données ont été volés ne manquent pas sur le site où Darkside rend hommage à ceux qui lui ont résisté.

Et les cas à plus de 500 Go de données dérobés ne semblent pas nombreux.

Des demandes moins extravagantes que d’autres

Les montants demandés pour les rançons s’en ressentent. Les demandes autour de quelques centaines de milliers de dollars semblent majoritaires. Mais nous avons toutefois récemment observé une demande pour 500 000 $ et une autre pour 700 000 $ – non couronnées de succès à ce stade.

Arete indique de son côté être intervenu sur des attaques où la rançon demandée s’était élevée à plus de 10 M$. Le même montant était demandé au Dixie Group, récemment revendiqué et attaqué mi-avril. Mais à Surge Component, auquel n’avait été volée qu’une cinquantaine de giga-octets de données, fin mars, les attaquants ne demandaient que 250 000 $.

Depuis peu, la monnaie préférée pour le paiement des rançons est le monero, mais le bitcoin reste accepté, moyennant un supplément. Les outils mis à disposition des attaquants intègrent un système de distribution automatique des fonds récoltés, ainsi qu’un mixer utilisé pour réduire la traçabilité des flux financiers.

Un large éventail de systèmes visés

Les résultats obtenus par les cybercriminels exploitant Darkside apparaissent d’autant plus surprenants, par leur côté relativement limité, que les outils mis à leur disposition paraissent aboutis – du moins sur le papier.

La nouvelle version du rançongiciel se veut considérablement plus rapide que la première, misant notamment sur le parallélisme pour accélérer le chiffrement de fichiers sur des ressources variées.

Les opérateurs de Darkside avaient déjà été observés s’attaquant aux environnements virtualisés. Mais depuis début mars, ils profitent d’une nouvelle version du ransomware, plus sophistiquée, avec intégration Active Directory, support d’ESXi et des NAS, ou encore 19 réglages de compilation permettant de personnaliser la configuration du rançongiciel. Il y a fort à parier que les attaquants cherchent à tirer pleinement profit de ces capacités pour maximiser leurs chances de gains.

En janvier, Bitdefender a proposé un outil de déchiffrement pour Darkside. Mais comme beaucoup s’y attendait, il n’a pas été utile bien longtemps et les opérateurs du rançongiciel ont vite corrigé le bug impliqué.

Quelques interdits

Les opérateurs de Darkside fixent quelques limites aux attaquants utilisant leur RaaS, et cela commence par ne pas attaquer la zone d’influence russe, jusqu’à l’Ukraine et la Russie. Ce n’est pas une surprise : l’été dernier, MalwareHunterTeam relevait que DarkSide embarquait du code conçu pour éviter de frapper les pays de la CEI, une pratique observée chez GandCrad et le groupe Revil, aux manettes de Sodinokibi, vu comme le successeur de Gandcrab. Selon les analyses de Cybereason, c’est toujours le cas.

Mais il faut également ajouter les hôpitaux, maisons de retraite ou encore acteurs de la chaîne logistique des vaccins contre la Covid-19, les services funéraires, les secteurs de l’éducation et de la santé, ainsi que les organisations à but non lucratif.

Suite à l’attaque de Colonial Pipeline aux Etats-Unis, les opérateurs de Darkside ont indiqué prévoir d’étendre la liste des interdits afin d’éviter de provoquer des dégâts trop importants – et peut-être de perdre la bienveillance que leur accordent les autorités du pays dont ils sont ressortissants.

Récemment, les opérateurs de Darkside ont indiqué prévoir d’essayer d’influer sur le cours des actions de leurs victimes qui refuseraient de céder à leurs exigences.