zsv3207 - stock.adobe.com

Ransomware : Bitdefender joue au chat et à la souris avec Darkside

L’éditeur vient de rendre public un outil de déchiffrement pour ce ransomware. Dans le même temps, il évente une faille dans ses algorithmes. Les cyberdélinquants ont immédiatement réagi en promettant une mise à jour.

Bitdefender vient de rendre disponible, au téléchargement, un outil gratuit de déchiffrement pour le ransomware Darkside, pour Windows. Apparu fin août 2020, ce rançongiciel a fait au moins 24 victimes l’an passé, dont le groupe ECS en France.

La démarche de Bitdefender peut s’apparenter à une bonne nouvelle. Mais au moins une frange de la communauté de la cybersécurité connaissait une faille dans les algorithmes de chiffrement de Darkside. Pour certains, l’éditeur a en fait vendu la mèche.

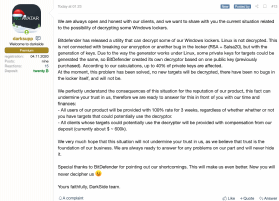

Les cyberdélinquants aux manettes du rançongiciel n’ont d’ailleurs, de leur côté, pas tardé à exprimer une certaine gratitude : « remerciements spéciaux à Bitdefender pour nous aider à corriger nos problèmes. Cela nous rendra encore meilleurs ».

Les cyberdélinquants expliquent que l’outil de déchiffrement de Bitdefender fonctionne avec « une clé privée précédemment achetée à nous » et que, « en raison d’un problème avec la génération de clé, certaines entreprises ont la même clé (jusqu’à 40 % des clés) ». Le souci se trouverait, selon eux, du côté de la génération de clé sur les systèmes Linux.

Fin novembre dernier, nous avions repéré deux déchiffreurs de Darkside – fournis par les cyberdélinquants à une victime ayant cédé à l’extorsion –, l’un pour Windows, l’autre pour Linux. Ils avaient été testés, validés et rendus publics par le chercheur James de la Malware Hunter Team.

Dans un échange téléphonique avec la rédaction, Bogdan Botezatu, directeur des activités de recherche sur les menaces de Bitdefender, indique que l’outil de déchiffrement n’a pas été développé à partir de ces échantillons et que l’éditeur a « trouvé les clés par d’autres méthodes ». Surtout, selon lui, cet outil devrait fonctionner « sur une large population de victimes de Darkside ».

Aujourd’hui, les opérateurs de Darkside assurent que « le problème a été corrigé » et que leurs nouvelles victimes « n’ont rien à espérer, puisque nos algorithmes de chiffrement et leur implémentation dans notre verrouilleur sont fiables ».

Les cyberrançonneurs promettent en outre à leurs « partenaires » qui seraient passés à côté de paiements de victimes à cause de « cet incident » pourront prétendre à une compensation financière ! Sur un forum en ligne, ils expliquent, qui plus est, que « tous les utilisateurs de notre produit recevront un taux de 100 % pour trois semaines », que certaines de leurs cibles aient pu ou non tirer profit de l’outil de Bitdefender.

Cette réaction ne surprend assurément pas Bogdan Botezatu : « nous développons des outils de déchiffrement depuis 2015 et nous avons obtenu quelques beaux succès ». Pour lui, Bitdefender et les cinq outils de déchiffrement successifs développés pour Gandcrab ne sont pas étrangers à sa disparition. Alors pas question de sabrer le champagne cette fois-ci, « ce n’est pas un succès comparable ». Toutefois « chaque succès constitue un important pas en avant », car chaque outil de déchiffrement rendu public « affaiblit la confiance des affiliés. Et, car cela signifie qu’ils vont perdre leur investissement en temps comme accès achetés ». Et pour lui, cette perte de confiance, « c’est le plus grand des succès ».

Si certains peuvent estimer que Bitdefender a grillé une opportunité, Bogdan Botezatu estime « qu’il y a toujours eu des regards différents ». Mais pour lui, « la sécurité par l’obscurité » n’est pas une solution : « peut-être qu’à long terme, cela peut permettre de déchiffrer pour plus de victimes. Mais pour toutes les autres, avant cela, ce sera trop tard ». Et d’indiquer qu’au moins « deux personnes se sont suicidées » à la suite d’une attaque de ransomware. Alors pour lui, « attendre, cela peut être trop long pour certains. Et ça me fait peur ».

Bien sûr, Bogdan Botezatu est parfaitement « conscient que les attaquants vont revenir avec quelque chose de nouveau ». D’ailleurs, pour lui, les similarités entre GandCrab et Revil/Sodinokibi « sont trop nombreuses pour relever de la coïncidence ». Mais même si le second était le successeur du premier, « les activités de Revil sont loin d’avoir l’ampleur de celles de GandCrab ». Et quoi qu’il en soit, « les méchants vont continuer d’arriver tant qu’ils ne seront pas arrêtés ».

Enfin, les opérateurs de Darkside estiment que Bitdefender n’a pas choisi le meilleur moment pour sortir son outil de déchiffrement : « notre activité et celle de nos partenaires, durant les vacances de la nouvelle année, sont au plus bas ». Et l’on pense assez naturellement à regarder du côté de la Russie, où tous les jours du 1er au 10 janvier ont été fériés. Le 14 janvier l’est aussi. Il apparaît dès lors probable que les activités malicieuses retrouvent un niveau plus élevé après cette date – pour Darkside et ses affiliés, mais également pour les autres rançonneurs.

Pour Bogdan Botezatu, ces affirmations sont à prendre avec des précautions : « nous ne connaissons pas le nombre de victimes qu’ils ont réussi à piéger, mais nous savons ce que nos outils ont bloqué. Et nous n’avons pas observé là de changement significatif ».