Comment les technologies de leurre améliorent la chasse et la réponse aux menaces

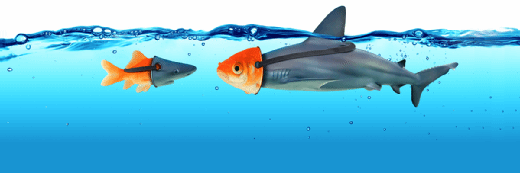

Les systèmes de leurre peuvent donner un avantage nouveau aux professionnels de la sécurité dans la défense de leurs systèmes et données d'entreprise.

Un nouveau segment du marché de la cybersécurité a émergé au cours des derniers années : celui des systèmes leurre. Ces derniers combinent les technologies dites de « défense active » avec le concept traditionnel des honeypots ou honeynets. Ces systèmes peuvent être configurés pour intercepter les attaques en cours et attirer l'attaquant vers des systèmes et des applications. Ceux-ci fonctionnent alors expressément pour les occuper, pendant que les défenseurs observent leur comportement et apprennent ce qu'ils font, tout en œuvrant pour bloquer ou répondre à leurs actions, voire les deux. Des éditeurs tels que Cymmetria et Illusive Networks se font fait une spécialité du domaine.

L'un des principaux avantages des systèmes de leurre est que le risque de faux positifs est limité : quiconque accède à des systèmes ou à des actifs leurre, est soit activement engagé dans un comportement d'attaque, soit en violation intentionnelle ou accidentelle de la politique de sécurité interne à l’organisation.

Comment fonctionnent les systèmes de leurre

Les systèmes de leurre imitent souvent des systèmes et des actifs réels susceptibles d’être attractifs pour des attaquants. Afin d’imiter la réalité au mieux, ces systèmes doivent permettre de créer des hôtes fictifs aux systèmes d’exploitation variés, des identifiants d’appât (ou honeytokens) qui peuvent être utilisés dans l'environnement de leurre, ou encore de fausses données sensibles.

L’ensemble doit offrir des options de déploiement flexibles pouvant recouvrir des réseaux internes types avec serveurs et postes de travail, des environnements cloud, voire des environnements informatiques spécialisés, comme des systèmes de contrôle industriel (ICS) ou de traitement de paiements.

Les systèmes de leurre peuvent détecter de nombreuses activités susceptibles de trahir la présence d’une menace : reconnaissance des utilisateurs et des systèmes, exploitation de vulnérabilités, vol et détournement d’identifiants, déplacement latéral, attaques sur les annuaires et référentiels d’identités, écoute et interception, collecte et exfiltration de données sensibles.

Les cas d’usage des leurres

Les cas d’usage des systèmes de leurres sont très variés, de même que les manières dont ils aident à la chasse et à la réponse aux menaces. Tout d'abord, les activités de chasse peuvent être immédiatement déclenchées lorsqu'un attaquant mord à un hameçon tendu via le système de leurres. Cela permet de réduire le risque de faux positif ainsi que les délais de détection des menaces.

Surtout, le système de leurre permet de suivre à la trace l’attaquant et d’identifier clairement ce à quoi il a accédé. Il permet ainsi d’en apprendre plus sur les techniques et tactiques de l’attaquant et d’isoler des indicateurs de compromission.

Qui plus est, les systèmes de leurre peuvent être utilisés pour modifier dynamiquement l’environnement perçu par l’attaquant, pour l’occuper et se donner plus de temps afin d'apprendre à connaître la menace. Par ailleurs, certains systèmes de leurre permettent de générer des cookies et des données de géolocalisation traçables dans les appâts. De quoi révéler l'emplacement d'un attaquant s'il télécharge ou exfiltre des fichiers.

Enfin, les systèmes de leurre peuvent être utilisés dans des exercices internes, entre équipes offensive (red team) et défensive (blue team) pour construire et améliorer les contrôles défensifs, ou encore affiner les processus de réponse à incident à partir de modèles d'attaque observés dans l'environnement. Certains systèmes de leurre disposent en outre d'API complètes qui permettent de les intégrer à d'autres outils de surveillance et de réponse, afin d'automatiser et d'améliorer tous les aspects du cycle de détection et de réponse.