Comment sécuriser son ERP avec 8 bonnes pratiques

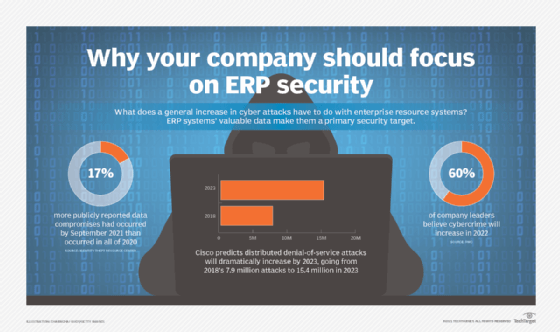

Parce que les systèmes ERP hébergent une masse d’informations métiers essentielles, leur sécurité est primordiale, quelle que soit l’entreprise ou le mode de déploiement, sur site ou cloud.

L’ERP est au cœur de la gestion des entreprises. Il est, de ce fait, un système critique par excellence. Mais ces progiciels s’avèrent souvent complexes à protéger correctement, encore plus en cas de télétravail. Cela étant, le défi n’est pas impossible, heureusement. Et les entreprises peuvent prendre des mesures – qui vont de l’authentification multifacteur à la mise à jour régulière des logiciels – pour se prémunir contre la compromission des informations sensibles présentes dans leur PGI.

Nous exposons ici les différences entre la sécurité d’un ERP sur site et en mode cloud, ainsi que quelques bonnes pratiques de sécurité.

Sécurité d’un ERP sur site ou d’un ERP cloud

Il est vital de bien comprendre les facteurs déterminants dans la sécurité de chaque option, en interne ou en cloud. Penser qu’un acteur externe est responsable de la sécurité d’une application hébergée est une erreur dangereuse. C’est l’affaire de tous. Chaque employé – et pas seulement ceux de l’IT – doit en être convaincu.

Chez la plupart des fournisseurs de services cloud, des add-ons offrent des fonctions de surveillance et de protection de l'ERP. Mais en réalité, aucun prestataire externe n’aura la sécurité autant à cœur que l’entreprise dont les données pourraient être exposées. Enfin, pour un intervenant extérieur, il n’est pas aisé de savoir comment satisfaire les critères d’un environnement ERP véritablement résilient, tels que définis par l’organisation.

Qu’il s’agisse d’une suite sur site ou en mode cloud, les bonnes pratiques suivantes participent à réduire les risques les plus courants liés à un ERP.

1 - Implémenter l’authentification multifacteur

L’authentification multifacteur (MFA) ou à double facteur (2 FA) contribue grandement à la sécurité des comptes. Les ERP modernes sont généralement des applications web, avec un risque élevé d’exposition des identifiants, d’autant plus que :

- Il y a rarement une séparation entre les informations de connexion personnelles et professionnelles. En cas de compromission des mots de passe personnels (vol de données, malware), le système peut être exposé.

- Tous les ERP n’ont pas forcément de fonction de blocage d’intrusion.

Beaucoup d’ERPs, que ce soit sur site ou SaaS, supportent l’authentification MFA ou la proposent en option. Il est vivement conseillé de l’activer partout. La compromission d’informations de connexion peut entraîner l’exposition de données critiques de l’entreprise, un risque que l’authentification à deux facteurs – dont la plupart des employés ont sûrement connaissance – réduit.

2 - Imposer des critères obligatoires aux mots de passe

Quelques règles élémentaires suffisent à renforcer la complexité du mot de passe. Si certains employés peuvent s’en agacer, les mots de passe forts sont indispensables dans le monde actuel où menaces et vulnérabilités abondent.

Si les objections aux règles de complexité ne diminuent pas, augmentez le délai entre les changements des mots de passe, par exemple de soixante jours à six mois. Demandez l’appui de la direction et apprenez aux utilisateurs à choisir des mots de passe simples à retenir, mais quasiment impossibles à deviner ou à craquer.

3 - Mettre rigoureusement à jour les logiciels

La gestion des vulnérabilités et des correctifs est complexe, mais rien n’est plus facile que de compromettre un système qui n’a pas été patché depuis plusieurs années. Sur de nombreux réseaux d’entreprise, on trouve des postes de travail et des serveurs à la maintenance approximative. Or, omettre des mises à jour laisse la porte ouverte aux malwares et aux accès distants non autorisés.

Une seule mise à jour système ou applicative oubliée, mais aussi du code mal écrit cachant une vulnérabilité à l’injection de code SQL, suffit à exposer totalement un ERP. L’application régulière et rigoureuse des correctifs est indispensable.

4 - Sensibiliser les utilisateurs aujourd’hui et demain

Les rapports entre les services IT et sécurité et les utilisateurs sont souvent teintés d’un sentiment de discorde. Par ailleurs, certains utilisateurs partant du principe que les services techniques s’occupent de tout se sentent totalement libres, car ils s’imaginent protégés par un filet de sécurité en cas d’erreur.

Impliquez les utilisateurs dans le processus pour sécuriser l’ERP. Demandez-leur ce qui, selon eux, fonctionnerait le mieux. Veillez à ce qu’ils se sentent des membres de l’équipe cybersécurité à part entière, plutôt que des profanes maladroits.

5 - Créer et développer un plan de réponse aux incidents

Peu d’organisations disposent d’un plan de réponse aux incidents (PRI) bien documenté et complet. Faute d’un PRI adéquat, la confusion règne quand un événement de sécurité finit par se produire. Réfléchissez bien en amont aux questions qui, quoi, où, quand, pourquoi et comment concernant la réponse aux incidents et les violations de sécurité.

Commencez par un modèle de réponse élémentaire, puis développez-le et améliorez le document, les processus et les outils au fil du temps.

6 - Tester encore et encore

De nombreuses organisations ne sont pas conscientes des menaces et vulnérabilités auxquelles leur ERP est exposé. Appareils mobiles, postes de travail, voire le progiciel lui-même : chaque maillon est en lui-même un risque de sécurité.

Allez au-delà des politiques et des audits de plus haut niveau à base de liste de contrôle : réalisez des tests approfondis d’intrusion et des vulnérabilités de votre environnement. Intéressez-vous à tous les aspects – hôtes, logiciels et personnel – dans votre recherche des failles et vulnérabilités. La modélisation des menaces est aussi un exercice utile pour repérer les menaces et leur source.

7 - Surveiller le système

Peu d’entreprises ont adopté une démarche proactive sur les connexions au système, les alertes et la surveillance du réseau ou du système ERP, du fait de son coût et de sa complexité, que l’ERP soit sur site ou en cloud. Pourtant, il est impossible de réagir à des événements de sécurité sans avoir préalablement réfléchi aux problèmes potentiels.

Beaucoup d’organisations ont décidé de mettre en œuvre en interne un centre opérationnel de sécurité (SOC) et leur système de gestion des événements et des incidents de sécurité. Si cette stratégie est possible, elle vient aussi alourdir la charge du service IT.

En cas de doute, pensez à sous-traiter la fonction. Les fournisseurs de cloud peuvent inclure une part de surveillance dans leur offre ou la proposer en sus. Mais assurez-vous qu’elle a bien lieu.

8 - Créer un plan d’avenir

Pour mener un programme efficace de sécurisation des informations et assurer un environnement ERP résilient, il faut :

- Savoir ce qu’il contient. Connaître tous les éléments fonctionnels du système ERP.

- Comprendre les vecteurs de risque. Menez des tests de sécurité pertinents, par exemple des audits approfondis et, surtout, des tests d’intrusion et de vulnérabilité.

- Agir. Mettez en œuvre les contrôles appropriés afin d’éliminer, ou tout au moins de réduire, les conséquences des risques identifiés. Il s’agit de mettre en place des contrôles techniques, mais aussi de cadrer les comportements avec notamment des actions de sensibilisation.

Poser un diagnostic est la moitié de la solution, mais les équipes IT et de sécurité doivent prendre les mesures appropriées pour réduire au maximum ces risques identifiés. La plupart des entreprises ont des lacunes dans au moins un de ces trois domaines. Or l’ERP reste menacé tant que les trois aspects ne seront pas tous traités.

Néanmoins, des améliorations conséquentes sont possibles. À condition de commencer le plus tôt possible, voire aujourd’hui.