Linux : quelques commandes de base pour aller au-delà de la gestion des serveurs

Linux reste aujourd’hui l’un des OS les plus utilisés par les entreprises. Voici quelques commandes de base qui pourront vous aider dans votre pratique.

Avec son interface en mode texte, Linux fournit aux admins un moyen simple et rapide pour naviguer dans les fichiers, accorder des permissions, d'exécuter des containers et établir des flux de traitements de données sur un OS open source.

Si vous décidez d'utiliser les fonctionnalités avancées de Linux, il est nécessaire de se familiariser avec le noyau, ainsi qu'avec quelques commandes et protocoles de sécurité.

Quelles sont les principales caractéristiques du noyau ?

Le noyau Linux est une partie essentielle de l'exécution de l'OS et est assez uniforme dans toutes les distributions. Au cœur du noyau, il y a un gestionnaire d'interruptions, un scheduler et un superviseur. Ces trois composants permettent à l’OS de fonctionner correctement et de traiter l'information. Il possède également quelques fonctionnalités adaptées au monde de l’entreprise.

Le noyau Linux a deux spécificités : il est multi-utilisateur et multifonction. Cela signifie que plusieurs administrateurs peuvent travailler simultanément sur le même programme. L'avantage évident est qu’on peut utiliser les mêmes fichiers, le même système d'exploitation et la même ligne de commande pour toute une série de projets. La collaboration et l'efficacité s’en retrouvent améliorées.

Le noyau Linux inclut également tout ce dont vous avez besoin pour le support matériel et applicatif.

Comment déployer des containers sous Linux ?

Grâce aux containers, vous pouvez exécuter des applications de manière isolée et plus efficace tout en minimisant l'utilisation de l'infrastructure. La containerisation sous Linux existe depuis 2008 mais gagne en popularité avec des outils comme Kubernetes, qui a été lancé en 2015.

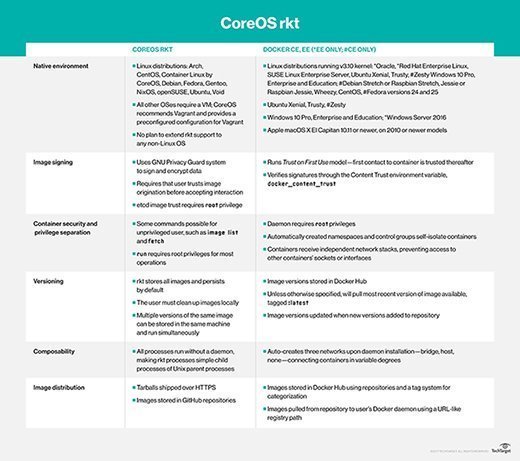

Kubernetes, initialement développé par Google, est un orchestrateur de containers. Il aide à déployer, maintenir, planifier et dimensionner les applications en container sur plusieurs nœuds. Il est compatible avec Docker et CoreOS Rkt, qui sont des solutions que vous pouvez utiliser pour créer, configurer et déployer des conteneurs.

Docker fait office de pionnier dans les containers Linux. Le projet a contribué à populariser les containers auprès des fournisseurs de cloud et des entreprises.

CoreOS, racheté par Red Hat en 2018, a développé Rkt, qui fonctionne sur la plupart des distributions Linux sous forme de fichier binaire. Il fait fonctionner des pods - des collections d'applications - comme des containers. Ses composants sont complètement open source.

Si vous ne voulez pas utiliser Docker ou CoreOS, vous pouvez toujours utiliser les containers systemd.

Comment commencer avec la gestion des fichiers et des permissions ?

Une fonctionnalité commune à Linux est la gestion des fichiers. Elle se fait en ligne de commande. Même si vous préférez utiliser une interface graphique, il est utile de connaître quelques commandes.

Voici quelques commandes courantes :

mkdir : Génère un nouveau répertoire avec un chemin d'accès ;

cp : Copie les fichiers et répertoires ;

mv : Déplace les fichiers ou répertoires vers un autre emplacement ;

tail : Affiche les dernières lignes d'un fichier ; et

ls : Liste les fichiers et répertoires exécutés dans le répertoire actif et fournit des informations sur ces éléments, tels que la dernière ouverture et la date de sa dernière modification.

Ces commandes facilitent la lecture aléatoire des fichiers et la création de nouveaux répertoires.

Quelles sont les fonctionnalités de Linux pour la sécurité ?

Parce que Linux est un OS open source, le matériel et les informations de votre data center devront être sécurisés. On peut utiliser pour cela le noyau Security Enhanced Linux (SELinux). Il a trois modes : coercitif, permissif et désactivé.

SELinux utilise un modèle de moindre privilège, qui fonctionne sur des politiques d'accès spécifiques. Cela signifie que le système n'accorde l'accès aux utilisateurs et aux capacités que si vous le spécifiez.

Une autre option bien connue est AppArmor. On peut l’utiliser avec SUSE Linux ou openSUSE. Au lieu d'écrire des permissions, AppArmor utilise des fichiers de configuration. Ces fichiers contiennent toutes les informations nécessaires au contrôle d'accès.

AppArmor est connu pour être facile à utiliser, car il vous permet de personnaliser les profils d'accès en seulement quelques étapes.