Ransomware : dans les coulisses des négociations avec Mallox

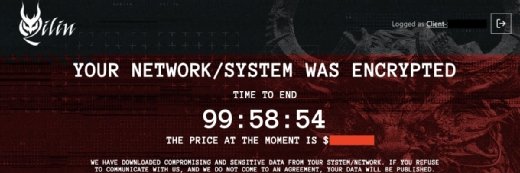

Les opérateurs de ce rançongiciel utilisent explicitement un chatbot et sont susceptibles d’intervenir à plusieurs dans les échanges. Mais de leur propre aveu, des défauts logiciels fatals pour qui paie en espérant récupérer ses données ne sont pas à exclure.

Actif au moins depuis juin 2021, le groupe Mallox – aussi connu sous le nom de TargetCompany – a commencé à revendiquer publiquement ses victimes fin 2022, se lançant au passage dans la divulgation de données volées. Mais c’est début 2023 que son activité en la matière a pris un véritablement tournant.

Il est notamment connu par son intérêt pour les serveurs Miscrosoft SQL Server comme vecteur d’accès initial afin de prendre pied dans le système d’information de ses victimes. Début 2022, Avast avait réussi à produire un outil de déchiffrement pour aider les victimes passées de TargetCompany.

Récemment, le groupe exploitant le ransomware Mallox s’est également mis à déployer ce dernier à la volée, en s’appuyant sur un téléchargeur appelé BatLoader et distribué par e-mail, dans des pièces jointes malveillantes. Cette évolution contribue vraisemblablement à expliquer certaines demandes de rançon basses observées avec Mallox, bien en deçà de ce qui peut être habituellement constaté avec d’autres groupes.

Ainsi, il n’est pas rare d’observer des cas où seulement entre 1 500 $ et 5 000 $ sont demandés aux victimes de Mallox. En même temps, il apparaît difficile de réclamer bien plus si seul un poste de travail isolé a été touché…

Mallox ne compte pas parmi ces rançongiciels qui font le plus parler d’eux. Pour autant, certaines de ses pratiques n’en sont pas moins intéressantes, notamment pour la négociation.

Contrairement à la majorité des systèmes de dialogue instantané, Mallox n’affiche pas les derniers en bas de page et les premiers en haut, mais l’inverse.

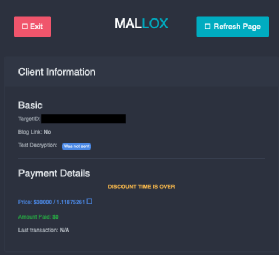

Plusieurs acteurs, côté cybercriminels, sont susceptibles d’intervenir explicitement dans la négociation. Ils ont tous un petit nom – Admin, Maestro, Support, Team, Hervios, etc. – et l’interface montre clairement qui est en ligne et disponible pour discuter.

La discussion semble présenter un degré d’automatisation inédit, avec un bot susceptible d’apparaître en cours de conversation pour annoncer, en réponse à une demande de rabais, par exemple, « rabais 16 % », suivi d’une limite de validité pour l’offre.

Surprise, dans une discussion que nous avons consultée, la victime a explicitement demandé une remise de 10 % ; le bot a répondu par l’affirmative, et ce n’est qu’une minute plus tard que « Support » a dit être intervenu et « fait » lui-même le rabais.

Le chatbot est également chargé de fournir les adresses utilisées pour le paiement en bitcoin ou formuler des remarques réalisées à l’avance comme : « pour recouvrer vos fichiers, vous avez besoin d’un outil de déchiffrement. Nous sommes prêts à vous le vendre au prix indiqué sur cette page ».

C’est également le bot qui confirme que les fonds ont été reçus en cas de paiement, dans les conversations que nous avons consultées, ce n’est pas encore lui qui fournit l’outil de déchiffrement.

L’utilisation d’un bot chargé de la reconnaissance de mots clés précis explique peut-être pourquoi Mallox insiste : « nous ne communiquons qu’en anglais ».

Comme les autres, Mallox propose à sa victime de fournir des fichiers chiffrés par ses soins afin de tester les capacités de récupération. Mais là, nouvelle originalité : il n’est pas question de téléverser de fichier dans l’interface de dialogue ; il faut déposer les fichiers quelque part sur Internet d’où ils seront téléchargeables et fournir le « lien direct vers le fichier ».

Là encore, le bot est mis à contribution pour fournir les instructions, indiquant n’accepter le déchiffrement que de fichiers « à faible valeur », comme « xls, doc, bat, txt, jpeg, png, pdf, exe, etc. », et à partir de sendspace[.]com, dropmefiles[.]com, Google Drive, file[.]io ou encore wetransfer[.]com.

Avec Mallox plus encore peut-être qu’avec d’autres, payer la rançon ne semble pas garantir la possibilité de recouvrer ses fichiers sans avoir recours à des sauvegardes intactes. Ainsi, dans une négociation, « Support » s’est déclaré dans l’incapacité de déchiffrer deux fichiers que la victime venait de lui fournir : « Je suis désolé, mais ces deux fichiers n’ont malheureusement pas été entièrement chiffrés. Il leur manque des informations de récupération essentielles, et je ne peux donc pas les déchiffrer ».