Ransomware : des outils de déchiffrement artisanaux

S’il fallait une raison supplémentaire pour ne pas payer les rançons demandées, les outils de déchiffrement la fournissent : artisanaux, ils ne permettent pas de traiter rapidement tout un parc.

Début mai, Colonial Pipeline, qui opère l’un des principaux pipelines de distribution de carburant outre-Atlantique, a mis à l’arrêt son système d’information à la suite d’une cyberattaque conduite avec le ransomware DarkSide.

Entendu par la commission à la sécurité nationale du parlement américain, Joseph Blount, PDG de l’opérateur, a expliqué avoir choisi de payer la rançon, de 4,4 millions de dollars, pour essayer de rétablir au plus vite la distribution de carburants. Et cela même alors que, selon lui et Charles Carmakal, vice-président sénior et directeur technique de Mandiant, des sauvegardes étaient disponibles et utilisables. Et elles ont été, en définitive, utilisées. Car comme l’expliquaient plus tôt nos confrères du Wall Street Journal, l’outil de déchiffrement fourni en retour par les assaillants s’est avéré insuffisant pour effectivement relancer rapidement le système d’information.

Un cas isolé ? Assurément pas. En Irlande, où Conti a paralysé l’informatique du système de santé, le HSE, l’armée a été appelée en renfort. Là, l’outil de déchiffrement avait été fourni gratuitement par les cybertruands. Mais encore fallait-il l’utiliser sur chacun des systèmes affectés par le chiffrement. Manuellement. Et lutter contre une attaque de rançongiciel ne se limite pas à cela. Un nettoyage en profondeur est nécessaire, pour 90 000 postes de travail dans ce cas.

We are grateful to the @defenceforces who were on-site in UHL this week to support our team in restoring IT systems following the recent ransomware attack.

— UL Hospitals (@ULHospitals) June 3, 2021

Thank you very much for your help. pic.twitter.com/1LodESSYjy

Le danois Techotel a récemment, lui aussi, fait l’amère expérience de cette réalité. Depuis le 9 juin, ses équipes bloguent en direct leur mésaventure. Le lendemain, elles ont décidé de payer la rançon et obtenu les outils de déchiffrement. Les choses sont-elles simples pour autant ? Assurément pas.

Le 11 juin au matin, les équipes de Techotel expliquent : « le chiffrement de certains fichiers a été réalisé plus de 4 fois ». Quatre heures plus tard, on apprend que certaines écrivent des scripts pour trouver les fichiers à déchiffrer, tandis que d’autres essaient de déchiffrer les bases de données SQL. Un troisième groupe essaie de déchiffrer les serveurs de messagerie.

Dans la nuit qui suit, Techotel explique que les clés de déchiffrement « ne fonctionnent pas toujours ». Le 13 juin, vers 20h, une source d’espoir tombe : les sauvegardes peuvent être lues et n’ont pas été chiffrées. Mais le travail est encore loin d’être fini.

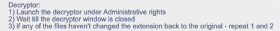

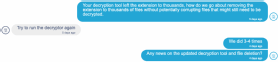

En fait, tout cela n’a rien d’une surprise. Les opérateurs de Conti l’expliquent clairement à leurs victimes : il faut, sur chaque machine affectée, lancer l’outil de déchiffrement avec les droits d’administration, puis attendre que sa fenêtre se ferme. Et si cela ne suffit pas, il faut relancer l’opération… Des cas ont été observés où 3 voire 4 tentatives n’étaient pas suffisantes. Une victime a ainsi obtenu un outil de déchiffrement mis à jour et plus efficace, notamment pour traiter le cas de fichiers déchiffrés, mais… dont l’extension n’était pas modifiée en conséquence. Et s’il faut en plus les corriger manuellement pour chaque fichier sur chaque machine…

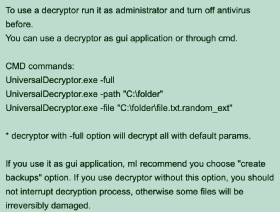

Du côté de Mount Locker, de feu Darkside, ou encore de REvil, avec Sodinokibi, la situation n’est guère meilleure. Les opérateurs de ce dernier expliquent : « pour utiliser l’outil de déchiffrement, lancez-le avec les droits administrateur et désactivez l’antivirus avant cela ». L’outil peut être utilisé avec son interface graphique, comme en ligne de commande. Mais attention à d’éventuels dysfonctionnements.

Les cybergangsters préviennent : « si vous l’utilisez comme application graphique, utilisez l’option “créer une sauvegarde” »… juste au cas où quelque chose tournerait mal : « si vous utilisez l’outil de déchiffrement sans cette option, n’interrompez pas le processus de déchiffrement, sans quoi certains fichiers seront endommagés de manière irréversible ».