Botnet (Réseau de zombies)

Un réseau de zombies ou Botnet est un ensemble d'appareils connectés à Internet, qui peuvent inclure des ordinateurs personnels (PC), des serveurs, des appareils mobiles et des composants liés à l'internet des objets (IoT), qui se trouvent infectés et contrôlés par un type commun de logiciel malveillant (Malware), souvent à l'insu de leur propriétaire.

Les appareils infectés sont contrôlés à distance par des acteurs de la menace, souvent des cybercriminels, et sont utilisés pour des fonctions spécifiques, les opérations malveillantes restant cachées de l'utilisateur.

Les Botnet ou réseaux de zombies sont couramment utilisés pour envoyer des courriers électroniques non sollicités, mener des campagnes de fraude au clic et générer du trafic malveillant dans le cadre d'attaques par déni de service distribué (DDoS).

Comment fonctionnent les réseaux de zombies (Botnet) ?

Le terme "botnet" est dérivé des mots "robot" et "réseau". Un robot, dans ce cas, est un appareil infecté par un code malveillant, qui devient alors une partie d'un réseau, ou net, de machines infectées toutes contrôlées par un seul attaquant ou groupe d'attaquants.

Un bot est parfois appelé zombie, et un réseau de zombies est parfois appelé armée de zombies. Inversement, ceux qui contrôlent le réseau de zombies sont parfois appelés "bot herders".

Les logiciels malveillants de type "botnet" recherchent généralement des appareils dotés de points d'extrémité vulnérables sur l'Internet, plutôt que de chercher à cibler des personnes, des entreprises ou des secteurs d'activité spécifiques.

L'objectif de la création d'un réseau de zombies est d'infecter le plus grand nombre possible d'appareils connectés et, dès lors, d'utiliser cette puissance de calcul à grande échelle et les fonctionnalités de ces terminaux pour effectuer des tâches automatisées qui restent donc généralement cachées aux utilisateurs.

Par exemple, un botnet de fraude publicitaire infecte le PC d'un utilisateur avec un logiciel malveillant qui utilise les navigateurs web du système pour détourner fraudulesement le trafic vers certaines publicités en ligne. Toutefois, pour rester caché, le botnet ne prend pas le contrôle total du système d'exploitation ou du navigateur web, ce qui alerterait l'utilisateur.

Au lieu de cela, le botnet peut utiliser une petite partie des processus du navigateur, souvent en arrière-plan, pour envoyer un volume de trafic à peine perceptible de l'appareil infecté vers les publicités ciblées.

En soi, cette fraction de bande passante prélevée sur un appareil individuel n'offrira pas grand-chose aux cybercriminels qui mènent la campagne de fraude publicitaire. Toutefois, un réseau de zombies combinant des millions d'appareils sera en mesure de générer une quantité massive de faux trafic pour la fraude publicitaire.

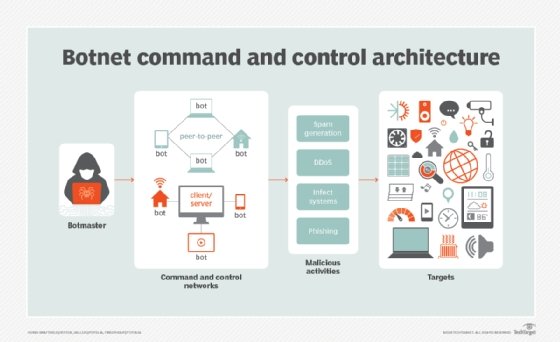

L'architecture d'un réseau de zombies

Les infections par botnet se propagent généralement par le biais de logiciels malveillants ou de logiciels espions. Les logiciels malveillants de type botnet sont généralement conçus pour analyser automatiquement les systèmes et les appareils à la recherche de vulnérabilités courantes qui n'ont pas été corrigées, dans l'espoir d'infecter le plus grand nombre d'appareils possible.

Une fois que le nombre souhaité d'appareils est infecté, les attaquants peuvent contrôler les robots à l'aide de deux approches différentes.

Le botnet client-serveur

Le modèle client-serveur traditionnel consiste à mettre en place un serveur de commande et de contrôle (C&C) et à envoyer des commandes automatisées aux clients infectés du réseau de zombies par l'intermédiaire d'un protocole de communication, tel que l'Internet Relay Chat (IRC).

Les robots sont alors souvent programmés pour rester inactifs et attendre les ordres du serveur C&C avant de lancer des activités malveillantes ou des cyberattaques.

Le botnet P2P

L'autre approche pour contrôler les bots infectés implique un réseau peer-to-peer (P2P). Au lieu d'utiliser des serveurs C&C, un botnet P2P repose sur une approche décentralisée.

Les appareils infectés peuvent être programmés pour rechercher des sites web malveillants ou même d'autres appareils faisant partie d'un réseau de zombies. Les bots peuvent alors partager des commandes mises à jour ou les dernières versions des logiciels malveillants.

L'approche P2P est plus courante aujourd'hui, car les cybercriminels et les groupes de pirates tentent d'éviter d'être détectés par les fournisseurs de cybersécurité et les organismes chargés de l'application de la loi, qui ont souvent utilisé les communications C&C pour localiser et perturber les opérations des botnets.

Exemples d'attaques de réseaux de zombies

Zeus

Le logiciel malveillant Zeus, détecté pour la première fois en 2007, est l'un des types de logiciels malveillants les plus connus et les plus utilisés dans l'histoire de la sécurité IT. Zeus utilise un programme de type "cheval de Troie" pour infecter les appareils vulnérables. Des variantes de ce logiciel malveillant ont été utilisées à diverses fins au fil des ans, notamment pour propager le ransomware CryptoLocker.

Au départ, Zeus, ou Zbot, était utilisé pour recueillir les informations bancaires et financières des utilisateurs d'appareils infectés. Une fois les données collectées, les attaquants utilisaient les robots pour envoyer des spams et des courriels d'hameçonnage qui propageaient le cheval de Troie Zeus à d'autres victimes potentielles.

En 2009, l'éditeur de solutions de cybersécurité Damballa a estimé que Zeus avait infecté 3,6 millions d'hôtes. L'année suivante, le Federal Bureau of Investigation (FBI) a identifié un groupe de cybercriminels d'Europe de l'Est soupçonné d'être à l'origine de la campagne de logiciels malveillants Zeus.

Le botnet Zeus a été perturbé à plusieurs reprises en 2010 lorsque deux fournisseurs d'accès à Internet (FAI) qui hébergeaient les serveurs C&C de Zeus ont été fermés. Cependant, de nouvelles versions du logiciel malveillant Zeus ont été découvertes par la suite.

GameOver Zeus

Environ un an après la perturbation du réseau de zombies Zeus, une nouvelle version de ce logiciel malveillant, connue sous le nom de GameOver Zeus, est apparue.

Au lieu de s'appuyer sur des serveurs C&C traditionnels et centralisés pour contrôler les bots, GameOver Zeus a cette fois utilisé une approche de réseau P2P, ce qui a initialement rendu le botnet plus difficile à repérer et à perturber pour les forces de l'ordre et les fournisseurs de solutions de sécurité.

Les bots infectés utilisaient un algorithme de génération de domaine (DGA) pour communiquer. Le botnet GameOver Zeus générait des noms de domaine qui servaient de points de communication pour les bots infectés. Un appareil infecté sélectionnait des domaines de manière aléatoire jusqu'à ce qu'il atteigne un domaine actif capable d'émettre de nouvelles commandes. L'entreprise de sécurité Bitdefender a constaté qu'il pouvait générer jusqu'à 10 000 nouveaux domaines par jour.

En 2014, les services répressifs internationaux ont participé à l'opération Tovar pour perturber temporairement GameOver Zeus en identifiant les domaines utilisés par les cybercriminels et en redirigeant le trafic des robots vers des serveurs contrôlés par le gouvernement.

Le FBI a également offert une récompense de 3 millions de dollars au pirate russe Evgeniy Bogachev, accusé d'être le cerveau du botnet GameOver Zeus. Bogachev est toujours en fuite et de nouvelles variantes de GameOver Zeus sont apparues depuis.

Methbot

Une vaste opération de cybercriminalité et un botnet de fraude publicitaire connu sous le nom de Methbot ont été révélés en 2016 par la société de services de cybersécurité White Ops.

Selon les chercheurs en sécurité, Methbot générait quotidiennement entre 3 et 5 millions de dollars de revenus publicitaires frauduleux en produisant des clics frauduleux pour des publicités en ligne, ainsi que de fausses visualisations de publicités vidéo.

Au lieu d'infecter des dispositifs aléatoires, la campagne Methbot a été menée sur environ 800 à 1 200 serveurs dédiés dans des centres de données situés aux États-Unis et aux Pays-Bas. L'infrastructure opérationnelle de la campagne comprenait 6 000 domaines usurpés et plus de 850 000 adresses IP dédiées, dont beaucoup étaient faussement enregistrées comme appartenant à des fournisseurs d'accès légitimes.

Les serveurs infectés produisaient de faux clics et mouvements de souris et étaient capables de falsifier des comptes de médias sociaux Facebook et LinkedIn pour se faire passer pour des utilisateurs légitimes afin de tromper les techniques classiques de détection de la fraude publicitaire.

Afin de perturber le système de monétisation de Methbot, White Ops a publié une liste des domaines usurpés et des adresses IP frauduleuses afin d'alerter les annonceurs et de leur permettre de bloquer ces adresses.

Mirai

Plusieurs attaques DDoS puissantes et record ont été observées à la fin de l'année 2016 et ont ensuite été attribuées à un type de logiciel malveillant connu sous le nom de Mirai.

Le trafic produit par l'attaque DDoS provenait d'une variété de dispositifs connectés, y compris des routeurs sans fil et des caméras de télévision en circuit fermé (CCTV).

Le logiciel malveillant Mirai a été conçu pour rechercher sur l'internet des appareils non sécurisés, tout en évitant les adresses IP appartenant à de grandes entreprises et à des agences gouvernementales. Après avoir identifié un appareil non sécurisé, le logiciel malveillant tente de se connecter à l'aide des mots de passe courants par défaut. Si nécessaire, il recourait à des attaques par force brute pour deviner les mots de passe.

Une fois qu'un appareil a été compromis, il se connecte à l'infrastructure C&C et peut détourner des quantités variables de trafic vers une cible DDoS. Les appareils infectés continuaient souvent à fonctionner normalement, ce qui rendait difficile la détection de l'activité du botnet Mirai.

Le code source de Mirai a ensuite été rendu public, ce qui a permis à quiconque d'utiliser le logiciel malveillant pour créer des réseaux de zombies en ciblant des appareils IoT mal protégés.

Remédier aux vulnérabilités des dispositifs IoT (Internet des objets)

L'augmentation du nombre d'appareils connectés utilisés dans les industries modernes constitue un terrain idéal pour la propagation des botnets. Les botnets s'appuient sur un vaste réseau d'appareils pour atteindre leur objectif, ce qui fait de l'IoT - avec sa grande surface d'attaque - une cible de choix. Les appareils bon marché d'aujourd'hui, compatibles avec l'internet, sont vulnérables aux attaques de botnets, non seulement en raison de leur prolifération, mais aussi parce qu'ils sont souvent dotés de fonctions de sécurité limitées. En outre, les appareils IoT sont souvent plus faciles à pirater car ils ne peuvent pas être gérés, accessibles ou surveillés de la même manière que les appareils informatiques conventionnels. Les entreprises peuvent améliorer la sécurité de l'IdO en mettant en place des méthodes d'authentification plus strictes.

Interruption des attaques de réseaux de zombies

Dans le passé, les attaques de botnet étaient interrompues en se concentrant sur la source de contrôle. Les services répressifs et les fournisseurs de solutions de sécurité remontaient les communications des bots jusqu'à l'endroit où était hébergé le serveur de contrôle, puis forçaient le fournisseur d'hébergement ou de services à fermer le serveur.

Toutefois, à mesure que les logiciels malveillants des réseaux de zombies deviennent plus sophistiqués et que les communications sont décentralisées, les efforts de démantèlement se sont déplacés du ciblage des infrastructures C&C vers d'autres approches. Il s'agit notamment d'identifier et de supprimer les infections par des logiciels malveillants à la source, d'identifier et de reproduire les méthodes de communication P2P et, dans les cas de fraude publicitaire, de s'attaquer aux transactions monétaires plutôt qu'à l'infrastructure technique.

Prévenir les réseaux de zombies grâce à des contrôles de cybersécurité

Il n'existe pas de solution unique pour la détection et la prévention des botnets, mais les fabricants et les entreprises peuvent commencer par intégrer les contrôles de sécurité suivants :

- des méthodes d'authentification forte de l'utilisateur ;

- sécuriser les mises à jour à distance des microprogrammes, en autorisant uniquement les microprogrammes du fabricant d'origine ;

- le démarrage sécurisé pour s'assurer que les appareils n'exécutent que du code produit par des parties de confiance ;

- une analyse comportementale avancée pour détecter les comportements inhabituels du trafic de l'IoT ; et

- qui utilisent l'automatisation, l'apprentissage automatique et l'intelligence artificielle (IA) pour automatiser les mesures de protection dans les réseaux IoT avant que les botnets ne puissent causer de graves dommages.

Ces mesures interviennent au niveau de la fabrication et de l'entreprise, ce qui nécessite d'intégrer la sécurité dans les appareils IoT dès leur conception et de faire en sorte que les entreprises reconnaissent les risques.

Du point de vue de l'utilisateur, les attaques de réseaux de zombies sont difficiles à détecter car les appareils continuent d'agir normalement même lorsqu'ils sont infectés. Il peut être possible pour un utilisateur de supprimer le logiciel malveillant lui-même, mais il est peu probable qu'il ait un effet sur le réseau de zombies dans son ensemble. Les vecteurs d'attaque des réseaux de zombies et de l'IoT étant de plus en plus sophistiqués, la sécurité de l'IoT devra être abordée au niveau de l'industrie.