Logiciel espion (spyware)

Qu'est-ce qu'un logiciel espion ?

Les logiciels espions sont des logiciels malveillants qui s'installent sur un appareil informatique à l'insu de l'utilisateur final. Il s'infiltre dans l'appareil, vole des informations sensibles et des données d'utilisation de l'internet, et les transmet à des annonceurs, des sociétés de données ou des utilisateurs externes.

Tout logiciel peut être considéré comme un logiciel espion s'il est téléchargé sans l'autorisation de l'utilisateur. Les logiciels espions sont controversés car, même lorsqu'ils sont installés pour des raisons relativement inoffensives, ils peuvent violer la vie privée de l'utilisateur final et sont susceptibles de faire l'objet d'abus.

Les logiciels espions constituent l'une des menaces les plus courantes pour les internautes. Une fois installé, il surveille l'activité Internet, suit les identifiants de connexion et espionne les informations sensibles. L'objectif premier des logiciels espions est généralement d'obtenir des numéros de cartes de crédit, des informations bancaires et des mots de passe.

Mais les logiciels espions peuvent également être utilisés pour localiser une personne, comme c'est le cas des logiciels de harcèlement. Souvent installé secrètement sur les téléphones portables par des conjoints jaloux, des ex-partenaires ou même des parents inquiets, ce type de logiciel espion peut suivre l'emplacement physique de la victime, intercepter ses courriels et ses textos, écouter ses appels téléphoniques et enregistrer ses conversations, et accéder à ses données personnelles, telles que ses photos et ses vidéos.

Les logiciels espions peuvent être difficiles à détecter ; souvent, la première indication qu'un utilisateur a qu'un appareil informatique a été infecté par un logiciel espion est une réduction notable de la vitesse du processeur ou de la connexion au réseau et, dans le cas des appareils mobiles, de l'utilisation des données et de la durée de vie de la batterie. Les outils anti logiciels espions peuvent être utilisés pour prévenir ou supprimer les logiciels espions. Ils peuvent fournir une protection en temps réel en analysant les données du réseau et en bloquant les données malveillantes, ou ils peuvent exécuter des analyses pour détecter et supprimer les logiciels espions déjà présents sur un système.

Comment fonctionne un logiciel espion ?

Les logiciels espions peuvent s'introduire dans un appareil à l'insu de l'utilisateur final par le biais d'un programme d'installation d'application, d'une pièce jointe ou d'un site web malveillant. Dans sa forme la moins dommageable, le logiciel espion se présente sous la forme d'une application qui démarre dès que l'appareil est allumé et continue de fonctionner en arrière-plan. Sa présence vole la mémoire vive et la puissance du processeur et peut générer une infinité de fenêtres publicitaires, ralentissant ainsi le navigateur web jusqu'à ce qu'il devienne inutilisable.

Les logiciels espions peuvent également réinitialiser la page d'accueil du navigateur pour qu'elle s'ouvre à chaque fois sur une publicité ou rediriger les recherches sur le web et contrôler les résultats fournis, rendant le moteur de recherche inutilisable. En outre, les logiciels espions peuvent modifier les bibliothèques de liens dynamiques de l'ordinateur, qui sont utilisées pour se connecter à l'internet, ce qui entraîne des problèmes de connectivité qui peuvent être difficiles à diagnostiquer.

Les logiciels espions les plus préjudiciables suivent l'historique de la navigation sur le web, les mots de passe et d'autres informations privées, telles que les adresses électroniques, les numéros de carte de crédit, les numéros d'identification personnelle ou les relevés bancaires. Toutes ces informations peuvent être recueillies et utilisées à des fins d'usurpation d'identité ou vendues à des tiers. Les informations peuvent être collectées à l'aide d'enregistreurs de frappe et de captures d'écran.

Les logiciels espions peuvent également modifier secrètement les paramètres du pare-feu d'un appareil, en reconfigurant les paramètres de sécurité pour permettre l'entrée d'encore plus de logiciels malveillants. Certaines formes de logiciels espions peuvent même identifier le moment où l'appareil tente de les supprimer du registre Windows et interceptent toutes les tentatives en ce sens.

Comment les infections par spyware se produisent-elles ?

Les infections par des logiciels espions peuvent toucher n'importe quel ordinateur personnel, Mac, iOS ou appareil Android. Parmi les moyens les plus courants d'infection des ordinateurs, on peut citer les suivants :

- le piratage de médias tels que les jeux, les vidéos et la musique, en téléchargeant et en distribuant sans autorisation des contenus numériques protégés par des droits d'auteur ;

- le téléchargement de matériel provenant de sources inconnues ;

- accepter des fenêtres publicitaires ; et

- l'ouverture de pièces jointes provenant d'expéditeurs inconnus.

Les logiciels espions sont le plus souvent distribués en incitant les victimes potentielles à cliquer sur un lien. Ce lien peut se trouver dans un courriel, une fenêtre contextuelle ou une publicité. Le code malveillant peut également être intégré à des sites web légitimes en tant que publicité. Les logiciels espions peuvent également infecter une machine par le biais d'un téléchargement "drive-by" (où le logiciel espion est téléchargé simplement en visitant un site web ou en visualisant un message électronique en langage hypertexte), de liens d'hameçonnage ou d'appareils physiques.

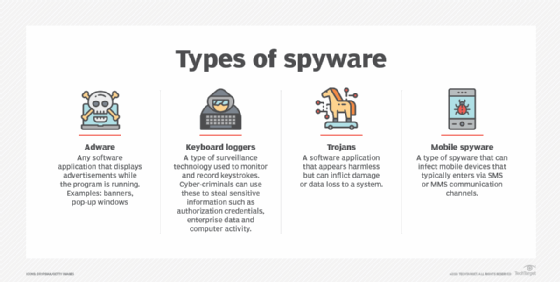

Types de logiciels espions

Les logiciels espions ne sont pas un seul type de programme. Il s'agit d'une catégorie entière de logiciels malveillants qui comprend les logiciels publicitaires, les enregistreurs de clavier, les chevaux de Troie et les programmes de vol d'informations mobiles.

Logiciels publicitaires. Les logiciels publicitaires malveillants sont souvent associés à des logiciels gratuits, des programmes shareware et des utilitaires téléchargés sur l'internet ou installés subrepticement sur l'appareil d'un utilisateur lorsque celui-ci visite un site web infecté. De nombreux internautes ont découvert les logiciels espions en 1999, lorsqu'un jeu gratuit populaire appelé Elf Bowling a été livré avec un logiciel de traçage. Les logiciels publicitaires sont souvent signalés par les programmes antimalware, qui déterminent si le programme en question est malveillant ou non.

Les cookies qui suivent et enregistrent les informations personnelles identifiables (PII) des utilisateurs et leurs habitudes de navigation sur Internet sont l'un des types de logiciels publicitaires les plus courants. Un annonceur peut utiliser des cookies de suivi pour savoir quelles pages web un utilisateur visite afin de cibler la publicité dans le cadre d'une campagne de marketing contextuel. Par exemple, un annonceur peut suivre l'historique de navigation et les téléchargements d'un utilisateur dans le but d'afficher des fenêtres contextuelles ou des bannières publicitaires pour inciter l'utilisateur à faire un achat. Les données collectées par les logiciels espions étant souvent vendues à des tiers, des réglementations telles que le règlement général sur la protection des données ont été adoptées pour protéger les informations nominatives des visiteurs de sites web.

Enregistreurs de clavier. Les enregistreurs de frappe sont un type de moniteur de système que les cybercriminels utilisent souvent pour voler des informations confidentielles, des identifiants de connexion et des données d'entreprise sensibles. Les employeurs peuvent également utiliser des enregistreurs de frappe pour observer les activités informatiques de leurs employés, les parents pour surveiller l'utilisation d'Internet par leurs enfants, les propriétaires d'appareils pour repérer d'éventuelles activités non autorisées sur leurs appareils, ou les services de police pour analyser les incidents liés à l'utilisation d'un ordinateur.

Les enregistreurs de frappe matériels ressemblent à une clé USB et servent de connecteur physique entre le clavier de l'ordinateur et l'ordinateur, tandis que les programmes d'enregistrement de frappe logiciels ne nécessitent pas d'accès physique à l'ordinateur de l'utilisateur pour être installés. Les enregistreurs de frappe logiciels peuvent être téléchargés volontairement par quelqu'un qui souhaite surveiller l'activité d'un ordinateur particulier, ou ils peuvent être téléchargés involontairement et exécutés dans le cadre d'un rootkit ou d'un cheval de Troie d'accès à distance.

Les chevaux de Troie. Les chevaux de Troie sont généralement des programmes malveillants déguisés en logiciels légitimes. La victime d'un cheval de Troie peut installer à son insu un fichier se présentant comme un programme officiel, ce qui permet au cheval de Troie d'accéder à l'ordinateur. Le cheval de Troie peut alors supprimer des fichiers, les chiffrer contre rançon ou permettre à d'autres acteurs malveillants d'accéder aux informations de l'utilisateur.

Logiciels espions mobiles. Les logiciels espions mobiles sont dangereux car ils peuvent être transférés par le biais de messages courts (Short Message Service) ou de messages multimédias (Multimedia Messaging Service) et ne nécessitent généralement pas d'interaction de la part de l'utilisateur pour exécuter les commandes. Lorsqu'un smartphone ou une tablette est infecté par un logiciel espion pour téléphone portable qui est intégré à une application tierce, la caméra et le microphone du téléphone peuvent être utilisés pour espionner les activités à proximité, enregistrer les appels téléphoniques et consigner les activités de navigation et les frappes au clavier. La localisation du propriétaire de l'appareil peut également être surveillée grâce au système de positionnement global (GPS) ou à l'accéléromètre de l'appareil informatique mobile.

Comment prévenir les logiciels espions ?

Le maintien de pratiques strictes en matière de cybersécurité est le meilleur moyen de prévenir les logiciels espions. Voici quelques-unes des meilleures pratiques :

- ne télécharger des logiciels qu'à partir de sources fiables ;

- lire toutes les informations lors de l'installation d'un logiciel ;

- éviter les interactions avec les fenêtres publicitaires ;

- rester au courant des mises à jour et des correctifs pour le navigateur, le système d'exploitation (OS) et les logiciels d'application ;

- ne pas ouvrir les pièces jointes aux courriels ou cliquer sur des liens provenant d'expéditeurs inconnus ;

- en utilisant uniquement des logiciels antivirus fiables et des outils de lutte contre les logiciels espions réputés ; et

- activer l'authentification à deux facteurs (2FA) chaque fois que cela est possible.

Pour réduire encore la probabilité d'infection, les administrateurs de réseau devraient appliquer le principe du moindre privilège et demander aux travailleurs à distance d'accéder aux ressources du réseau par l'intermédiaire d'un réseau privé virtuel qui effectue une analyse de sécurité avant d'accorder des privilèges d'accès.

L'utilisation d'un bloqueur de fenêtres pop-up ou de publicités permet également d'éviter les logiciels espions. Mozilla Firefox et Google Chrome disposent de bloqueurs de fenêtres pop-up intégrés, et les bloqueurs de publicité peuvent être ajoutés en tant qu'extension de navigateur.

Les utilisateurs de téléphones portables devraient éviter de télécharger des applications en dehors de leurs magasins d'applications respectifs et éviter de jailbreaker leurs téléphones, si possible. En effet, ces deux méthodes facilitent l'infection des appareils mobiles par des logiciels espions.

Les utilisateurs d'iPhone peuvent activer gratuitement la fonction 2FA pour protéger toutes les données de leur smartphone et empêcher les attaques de logiciels espions mobiles. Le 2FA peut également être utilisé dans une variété d'autres services courants, notamment PayPal, Google, Dropbox et Microsoft 365, ainsi que dans les sites de réseaux sociaux, tels qu'Instagram, Snapchat, Facebook et Twitter. La plupart des grandes banques ont également commencé à mettre en œuvre l'authentification 2FA sur leurs sites web et leurs applications mobiles. Certains services ont même étendu leur processus d'authentification à trois ou quatre facteurs.

Comment supprimer les logiciels espions ?

Pour supprimer un logiciel espion, les propriétaires d'appareils doivent d'abord s'assurer qu'il existe dans leur système. Plusieurs symptômes peuvent indiquer la présence d'une attaque. Les indicateurs sont notamment les suivants :

- L'appareil fonctionne plus lentement que d'habitude.

- L'appareil se bloque constamment.

- Les fenêtres publicitaires apparaissent que l'utilisateur soit en ligne ou non.

- L'appareil commence à manquer d'espace sur le disque dur.

Si l'utilisateur constate qu'un logiciel espion a infecté son système, il doit suivre les étapes suivantes :

- Déconnectez la connexion internet.

- Vérifiez la liste des programmes de l'appareil pour voir si le logiciel indésirable y figure. Si c'est le cas, choisissez de le supprimer de l'appareil. Après avoir désinstallé le programme, redémarrez l'ensemble du système.

- Si l'étape précédente ne fonctionne pas, lancez une analyse du système à l'aide d'un logiciel antivirus réputé. L'analyse devrait détecter les programmes suspects et demander à l'utilisateur de les nettoyer, de les mettre en quarantaine ou de les supprimer.

- L'utilisateur peut également télécharger un outil de suppression de virus ou un outil antispyware et le laisser s'exécuter dans le système.

Si aucune des étapes ci-dessus ne fonctionne, l'utilisateur devra accéder au disque dur de l'appareil en mode sans échec. Cependant, cela nécessite un outil qui permet à l'utilisateur d'accéder aux dossiers de logiciels espions et de les supprimer manuellement. Bien que cela semble compliqué, le processus ne devrait prendre que quelques minutes.

Les logiciels espions présents sur les appareils mobiles peuvent également être recherchés à l'aide de programmes de sécurité. Les propriétaires d'appareils mobiles peuvent également sauvegarder leurs données et réinitialiser l'appareil aux paramètres d'usine.

Outils anti-logiciels espions

Certains outils antispyware ne fonctionnent que lorsque l'analyse est lancée manuellement, tandis que d'autres fonctionnent en continu et surveillent l'activité de l'ordinateur pour s'assurer que les logiciels espions ne peuvent pas enregistrer les informations de l'utilisateur. Les utilisateurs doivent être prudents lorsqu'ils téléchargent des outils antispyware et ne télécharger que des outils provenant de sites réputés. Les avis sur les produits peuvent également aider les utilisateurs à déterminer quels sont les outils les plus sûrs.

Parmi les outils antispyware, on peut citer les suivants :

- Malwarebytes est un outil antimalware et spyware qui peut supprimer les spywares de Windows, macOS, Chrome OS, Android et iOS. Malwarebytes peut analyser les fichiers de registre, les programmes en cours d'exécution, les disques durs et les fichiers individuels. Une fois qu'un logiciel espion est détecté, l'utilisateur peut le mettre en quarantaine et le supprimer. Cependant, les utilisateurs ne peuvent pas configurer des programmes d'analyse automatique.

- Trend Micro HouseCall est un autre outil antispyware qui ne nécessite pas d'installation de la part de l'utilisateur. Il utilise donc un minimum de ressources de processeur et de mémoire, ainsi que d'espace disque. Cependant, comme pour Malwarebytes, les utilisateurs ne peuvent pas programmer de balayages automatiques.

- Windows Defender est un produit antimalware de Microsoft qui est inclus dans le système d'exploitation Windows 10 sous Windows Defender Security Center. Le logiciel est un outil antimalware léger qui protège contre les menaces telles que les logiciels espions, les logiciels publicitaires et les virus. Windows Defender comprend des fonctionnalités telles que la protection contre les sites de phishing, la détection des menaces en temps réel et le contrôle parental. Les utilisateurs de Windows Defender peuvent programmer des analyses rapides et complètes automatiques, ainsi que des alertes pour les éléments de priorité faible, moyenne, élevée et sévère.

Quels sont les exemples les plus courants de logiciels espions ?

Voici quelques exemples bien connus de logiciels espions :

- CoolWebSearch utilise les failles de sécurité trouvées dans Internet Explorer pour prendre le contrôle, modifier les paramètres et envoyer les informations de navigation aux auteurs de logiciels espions.

- DarkHotel est un logiciel espion de spear phishing ciblé qui attaque sélectivement les visiteurs d'un hôtel d'affaires via le réseau Wi-Fi de l'hôtel.

- Emotet était l'une des menaces les plus répandues dans les années 2010. Il agissait comme un cheval de Troie qui volait les informations bancaires de ses victimes.

- Gator est généralement présent dans les logiciels de partage de fichiers. Il surveille les habitudes de navigation de la victime sur le web afin de lui présenter des publicités mieux ciblées.

- TIBS Dialer déconnecte l'ordinateur de l'utilisateur des lignes téléphoniques locales et le connecte à un numéro payant conçu pour accéder à des sites web pornographiques.

- Zlob se télécharge sur un ordinateur pour enregistrer les frappes au clavier et consulter l'historique de navigation de l'utilisateur.

En outre, les applications d'espionnage de smartphones permettent à différentes personnes de suivre l'activité de l'utilisateur du téléphone. Bien que la plupart de ces outils aient été créés dans le but de permettre aux parents de surveiller l'utilisation du téléphone de leur enfant, leurs capacités ont été largement utilisées à mauvais escient. Ces applications agissent comme des logiciels espions mobiles et permettent à des utilisateurs externes d'accéder au microphone et à l'appareil photo du téléphone pour observer leur environnement, écouter les appels téléphoniques et accéder à la position GPS, aux mots de passe et aux applications mobiles du téléphone. Spyera, FlexiSPY et TheOneSpy sont des applications d'espionnage bien connues.

En savoir plus sur la prévention des logiciels espions par le biais de bonnes pratiques, notamment l'utilisation d'une défense à plusieurs niveaux ou le filtrage de contenu.