Violation et fuite de données

Qu'est-ce qu'une violation de données ?

Une violation ou une fuite de données (data breach) est une cyberattaque au cours de laquelle des données sensibles, confidentielles ou autrement protégées ont été consultées ou divulguées de manière non autorisée. Les violations de données peuvent se produire dans des organisations de toute taille, des petites entreprises aux grandes sociétés. Elles peuvent concerner des informations personnelles sur la santé (PHI), des informations personnelles identifiables (PII), des secrets commerciaux ou d'autres informations confidentielles.

Les fuites de données les plus courantes concernent les informations personnelles, telles que les numéros de carte de crédit, les numéros de sécurité sociale, les numéros de permis de conduire et les antécédents médicaux, ainsi que les informations d'entreprise, telles que les listes de clients et le code source.

Si une personne qui n'est pas autorisée à le faire consulte des données personnelles, ou les vole entièrement, l'organisation chargée de protéger ces informations est considérée comme ayant subi une violation de données.

Si une fuite de données entraîne une usurpation d'identité ou une violation des règles de conformité gouvernementales ou sectorielles, l'organisation fautive peut se voir infliger des amendes, des litiges, une perte de réputation, voire la perte du droit d'exploiter l'entreprise.

14 façons dont une fuite de données peut se produire

Bien que les types de violations de données soient très variés, elles peuvent presque toujours être attribuées à une vulnérabilité ou à une lacune dans un dispositif de sécurité que les cybercriminels utilisent pour accéder aux systèmes ou aux protocoles de l'organisation. Lorsque cela se produit, le risque financier lié à la perte de données peut être dévastateur. Selon le rapport sur la criminalité sur Internet publié en 2021 par le Federal Bureau of Investigation, les organisations ont perdu 6,9 milliards de dollars en 2021 à cause de la cybercriminalité dans le monde entier. Une grande partie de ces pertes est due à des violations de données.

Si l'on considère le paysage cybernétique actuel, les causes potentielles d'une violation de données peuvent être les suivantes :

- Fuite ou exposition accidentelle de données. Les erreurs de configuration ou les erreurs de jugement concernant les données peuvent créer des opportunités pour les cybercriminels.

- Données en mouvement. Les données non chiffrées peuvent être interceptées lorsqu'elles se déplacent au sein d'un réseau local d'entreprise, d'un réseau étendu ou en transit vers un ou plusieurs infrastructures Cloud. La sécurité du cloud et le cryptage/chiffrement des données de bout en bout sont deux moyens pour les entreprises de renforcer la protection des données en mouvement.

- Logiciels malveillants, rançongiciels (Ransomware) ou langage de requête structuré (SQL) L'accès aux systèmes ou aux applications ouvre la porte aux logiciels malveillants et aux activités liées aux logiciels malveillants, telles que l'injection SQL.

- L'hameçonnage (Phishing). Si le phishing utilise souvent des logiciels malveillants pour voler des données, il peut aussi recourir à d'autres méthodes pour recueillir des informations susceptibles d'être utilisées pour accéder à des données.

- Déni de service distribué (DDoS). Les acteurs de la menace peuvent utiliser une attaque DDoS pour distraire les administrateurs de la sécurité afin d'accéder aux données en utilisant d'autres méthodes. En outre, les modifications apportées par l'entreprise pour atténuer les effets d'une attaque peuvent entraîner des erreurs de configuration qui créent de nouvelles possibilités de vol de données.

- Enregistrement des frappes au clavier. Cette forme de logiciel malveillant enregistre chaque frappe au clavier d'un appareil informatique et l'utilise pour voler les noms d'utilisateur et les mots de passe à partir desquels il est possible d'accéder aux données.

- Deviner un mot de passe. Lorsque des tentatives de mots de passe illimitées sont autorisées ou que des mots de passe simples sont acceptés, les outils de craquage de mots de passe peuvent être utilisés pour accéder aux systèmes et aux données. Pour aider les utilisateurs à gérer des mots de passe complexes, les outils de gestion de mots de passe sont un moyen de garder les mots de passe organisés et sécurisés de manière centralisée.

- Violation de la sécurité physique. L'accès à un lieu physique ou à un réseau où sont stockées des données sensibles peut entraîner des pertes ou des dommages importants pour une entreprise.

- L'écrémage des cartes et l'intrusion dans les points de vente. Une menace centrée sur l'utilisateur lit les informations relatives aux cartes de crédit ou de débit qui peuvent ensuite être utilisées pour infiltrer ou contourner les mesures de sécurité.

- Matériel perdu ou volé. Le matériel laissé sans surveillance ou non sécurisé constitue un moyen facile et peu technique de voler des données.

- Ingénierie sociale. Les cybercriminels manipulent les humains pour obtenir un accès non autorisé aux systèmes ou aux processus qu'ils détiennent. Ces menaces tendent à se concentrer sur les outils de communication et de collaboration et, plus récemment, sur l'usurpation d'identité sur les médias sociaux.

- Absence de contrôles d'accès. Les contrôles d'accès manquants ou obsolètes constituent un point d'entrée évident qui peut conduire à une violation d'un système avec la menace supplémentaire d'un mouvement latéral. Un exemple d'absence de contrôles d'accès est le fait de ne pas mettre en œuvre l'authentification multifactorielle (MFA) sur tous les systèmes et applications.

- Porte dérobée. Toute méthode non documentée permettant d'obtenir un accès - qu'elle soit intentionnelle ou non - constitue un risque de sécurité évident qui entraîne souvent la perte de données.

- Menace d'initié. De nombreux incidents de cybersécurité proviennent d'utilisateurs internes qui ont déjà accès aux réseaux et aux systèmes ou qui les connaissent. C'est pourquoi il est essentiel de surveiller les actions des utilisateurs.

Réglementation en matière de fuite des données

Un certain nombre de lignes directrices sectorielles et de règles de conformité gouvernementales imposent des contrôles stricts des informations sensibles et des données personnelles afin d'éviter les violations de données.

Pour les institutions financières et toutes les entreprises qui traitent des informations financières, la norme de sécurité des données de l'industrie des cartes de paiement (Payment Card Industry Data Security Standard, ou PCI DSS) détermine qui peut traiter et utiliser les données personnelles ou IIP. Les IIP comprennent par exemple les informations financières, telles que les numéros de compte bancaire, les numéros de carte de crédit et les coordonnées, telles que les noms, les adresses et les numéros de téléphone.

Dans le secteur des soins de santé, le Health Insurance Portability and Accountability Act (HIPAA) réglemente les personnes autorisées à voir et à utiliser les PHI, tels que le nom, la date de naissance, le numéro de sécurité sociale et les traitements médicaux d'un patient. La loi HIPAA prévoit également des sanctions en cas d'accès non autorisé.

Il n'existe pas de réglementation spécifique régissant la protection de la propriété intellectuelle. Cependant, les conséquences d'une violation de ce type de données peuvent entraîner des litiges juridiques importants et des problèmes de conformité réglementaire.

Lois sur la notification des fuites de données

À ce jour, les 50 États, le district de Columbia, Guam, Porto Rico et les îles Vierges américaines disposent de lois sur la notification des violations de données qui obligent les entités privées et publiques à informer les individus, qu'il s'agisse de clients, de consommateurs ou d'utilisateurs, des violations impliquant des informations nominatives. Le délai de notification aux personnes concernées par les violations peut varier d'un État à l'autre.

Le 15 mars 2022, le président Joe Biden a promulgué une loi sur le signalement des violations de données. Le Cyber Incident Reporting for Critical Infrastructure Act of 2022 impose aux organisations de certains secteurs d'infrastructures critiques de signaler les incidents de cybersécurité au ministère de la Sécurité intérieure dans les 72 heures suivant l'incident cybernétique.

Le règlement général sur la protection des données (RGPD) de l'Union européenne (UE), qui est entré en vigueur en juin 2018, exige également que les organisations notifient les autorités d'une violation dans les 72 heures. Le GDPR s'applique non seulement aux organisations situées au sein de l'UE, mais également aux organisations situées en dehors de l'UE si elles offrent des biens ou des services aux personnes concernées de l'UE ou surveillent leur comportement.

En mai 2019, le Data Breach Prévention and Compensation Act a été adopté aux États-Unis. Il a créé un Office of Cybersecurity au sein de la Federal Trade Commission pour superviser la sécurité des données dans les agences d'information sur la consommation. Elle a également établi des normes pour une cybersécurité efficace dans les agences d'information sur la consommation, comme Equifax, et a imposé des pénalités aux agences de surveillance et d'information sur le crédit pour les violations qui mettent les données des clients en danger.

Comment prévenir les fuites de données

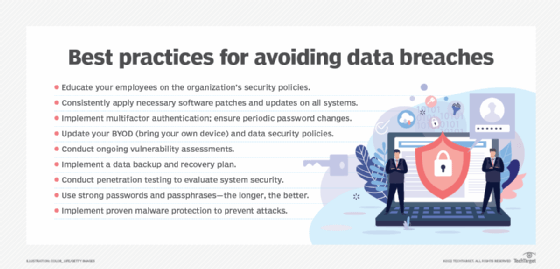

Il n'existe pas d'outil ou de contrôle de sécurité qui permette d'éviter totalement les violations de données. Les moyens les plus raisonnables de prévenir les violations de données impliquent des pratiques de sécurité de bon sens. Il s'agit notamment des principes de base bien connus en matière de sécurité, tels que les suivants :

- Sensibilisez vos employés aux meilleures pratiques de sécurité de l'organisation.

- Procéder à des évaluations permanentes de la vulnérabilité.

- Mettre en œuvre un plan de sauvegarde et de récupération des données.

- Mettez à jour les politiques de votre organisation en matière de BYOD (Bring Your Own Device) et de sécurité des données.

- Effectuer des tests de pénétration.

- Mettre en œuvre une protection éprouvée contre les logiciels malveillants.

- Utilisez des mots de passe et des phrases de passe solides.

- Mettez en œuvre l'AMF et veillez à ce que les mots de passe soient modifiés périodiquement.

- Appliquer systématiquement les correctifs et les mises à jour logicielles nécessaires sur tous les systèmes.

Si ces mesures contribuent à prévenir les intrusions dans un environnement, les experts en sécurité de l'information encouragent également le cryptage des données sensibles, que ce soit dans les locaux ou dans le nuage, et veillent à ce que les données soient cryptées au repos, en cours d'utilisation et en mouvement. En cas d'intrusion réussie dans l'environnement, le chiffrement empêche les acteurs de la menace d'accéder aux données réelles.

D'autres mesures visant à prévenir les violations et à minimiser leur impact comprennent des politiques de sécurité bien rédigées pour les employés et une formation continue de sensibilisation à la sécurité afin de promouvoir ces politiques et d'éduquer le personnel. Ces politiques peuvent inclure des concepts tels que le principe du moindre privilège, qui donne aux employés le strict minimum d'autorisations et de droits administratifs pour accomplir leurs tâches.

En outre, les organisations doivent disposer d'un plan de réponse aux incidents qui peut être mis en œuvre en cas d'intrusion ou de violation. Ce plan comprend généralement un processus formel d'identification, d'endiguement et de quantification d'un incident de sécurité.

Comment se remettre d'une fuite de données

Lorsqu'une violation de données est identifiée pour la première fois, le temps est essentiel pour que les données puissent être restaurées et que d'autres violations soient limitées. Les étapes suivantes peuvent servir de guide pour réagir à une violation :

- Identifier et isoler les systèmes ou les réseaux qui ont été touchés. L'utilisation d'outils de cybersécurité peut aider les organisations à déterminer l'étendue d'une violation de données et à isoler ces systèmes ou réseaux du reste de l'infrastructure de l'entreprise. Ces outils permettent également de s'assurer que les acteurs malveillants ne peuvent plus tenter de se déplacer latéralement au sein d'un réseau, ce qui pourrait exposer davantage de données.

- Effectuer une évaluation formelle des risques de la situation. Au cours de cette étape, il est nécessaire d'identifier tous les risques secondaires pour les utilisateurs ou les systèmes qui pourraient encore être en jeu. Il peut s'agir, par exemple, de comptes d'utilisateurs ou de systèmes compromis ou de portes dérobées compromises. Les outils et les experts en criminalistique peuvent collecter et analyser les systèmes et les logiciels afin de déterminer exactement ce qui s'est passé.

- Restaurer les systèmes et corriger les vulnérabilités. En utilisant des sauvegardes propres ou du matériel ou des logiciels neufs, cette étape permet de reconstruire et de restaurer au mieux les systèmes affectés. Cette étape comprend également des correctifs de sécurité ou des solutions de contournement pour remédier aux failles de sécurité qui ont pu être détectées au cours de l'étape d'évaluation des risques après la faille.

- Notifier les parties concernées. Une fois que les systèmes et les logiciels sont de nouveau en ligne, la dernière étape consiste à informer toutes les parties concernées de la violation de données et de ce qu'elle signifie pour elles du point de vue du vol de données. Cette liste varie en fonction des données en question. Toutefois, elle comprend souvent les éléments suivants : les services juridiques ; les employés, les clients et les partenaires les sociétés de cartes de crédit et les institutions financières ; et la compagnie d'assurance contre les cyberrisques.

- les services juridiques ;

- les employés, les clients et les partenaires ;

- les sociétés de cartes de crédit et les institutions financières ; et

- société d'assurance contre les risques cybernétiques.

- Consigner les enseignements tirés. Les informations et les connaissances acquises à la suite de l'infraction doivent être soigneusement documentées afin de conserver l'incident par écrit pour référence ultérieure et d'aider les personnes concernées à comprendre les erreurs commises afin qu'elles soient moins susceptibles de se reproduire à l'avenir.

Fuites de données notables

Selon le rapport Verizon 2022 "Data Breach Investigations Report", la plupart des violations de données confirmées se produisent dans le secteur de la finance, suivi par les services d'information, l'industrie manufacturière et l'éducation. Ces dernières années, de nombreuses violations de données importantes ont eu lieu dans de grandes entreprises et des agences gouvernementales.

Colonial Pipeline

En mai 2021, Colonial Pipeline, un important exploitant d'oléoducs aux États-Unis, a été victime d'une attaque par ransomware qui a affecté les technologies opérationnelles automatisées utilisées pour gérer le flux de pétrole. Cet incident a touché plus d'une douzaine d'États de la côte Est et il a fallu plusieurs mois pour rétablir complètement la situation, même si l'entreprise a payé la rançon pour restaurer les données et les logiciels critiques qui avaient été volés et rendus inutilisables.

Microsoft

En mars 2021, Microsoft a annoncé avoir été victime d'une cyberattaque massive qui a touché 60 000 entreprises dans le monde. Dans ce cas, les pirates ont tiré parti de plusieurs vulnérabilités de type "zero-day" dans Microsoft Exchange. Les personnes qui utilisaient les serveurs de messagerie compromis ont vu leurs courriels exposés, et des logiciels malveillants et des portes dérobées ont été installés par les pirates afin qu'ils puissent pénétrer plus avant dans les entreprises et les gouvernements qui l'ignoraient.

SolarWinds

En 2020, SolarWinds a été la cible d'une attaque de cybersécurité au cours de laquelle des pirates ont utilisé une attaque de la chaîne d'approvisionnement pour déployer un code malveillant dans son logiciel de surveillance et de gestion informatique Orion, largement adopté. La violation a compromis les réseaux, les systèmes et les données de nombreux clients gouvernementaux et d'entreprises de SolarWinds.

La société de sécurité informatique FireEye a découvert et rendu publique l'attaque. Bien que des questions subsistent, les responsables américains de la cybersécurité affirment que les services de renseignement russes ont mené l'attaque. L'ampleur des données exposées et l'objectif de la violation sont encore inconnus, mais l'accent mis sur les agences gouvernementales indique que l'objectif probable est le cyberespionnage.

Sony Pictures

Fin 2014, le réseau d'entreprise de Sony Pictures Entertainment a été mis hors service lorsque des acteurs de la menace ont exécuté des logiciels malveillants qui ont désactivé des postes de travail et des serveurs. Un groupe de pirates informatiques connu sous le nom de Guardians of Peace a revendiqué la responsabilité de la violation de données ; le groupe a divulgué des films inédits qui avaient été volés sur le réseau de Sony, ainsi que des courriels confidentiels de cadres de l'entreprise.

Guardians of Peace était soupçonné d'avoir des liens avec la Corée du Nord, et les experts en cybersécurité ainsi que le gouvernement américain ont par la suite attribué la violation de données au gouvernement nord-coréen.

Pendant la brèche, le groupe de pirates informatiques a proféré des menaces liées à la comédie de 2014 de Sony, The Interview, ce qui a incité la société à annuler sa sortie dans les salles de cinéma. Le film mettait en scène l'assassinat d'une version fictive du dirigeant nord-coréen Kim Jong-un.

Cible

En 2013, le détaillant Target Corp. a révélé qu'il avait été victime d'une importante violation de données qui a exposé les noms des clients et les informations relatives aux cartes de crédit. La violation de données de Target a touché 110 millions de clients et a donné lieu à plusieurs actions en justice de la part de clients, de gouvernements d'État et de sociétés émettrices de cartes de crédit. Au total, l'entreprise a payé des dizaines de millions de dollars en règlement judiciaire.

Yahoo

Yahoo a été victime d'une fuite massive de données en 2013, mais l'entreprise n'a découvert l'incident qu'en 2016, lorsqu'elle a commencé à enquêter sur un autre incident de sécurité.

Dans un premier temps, Yahoo a annoncé que plus d'un milliard de comptes de courrier électronique avaient été touchés par la faille. Les données exposées comprenaient les noms, les coordonnées et les dates de naissance des utilisateurs, ainsi que les mots de passe hachés et certaines questions et réponses de sécurité chiffrées ou non chiffrées. À la suite d'une enquête approfondie sur la violation de données de 2013, Yahoo a révélé que l'incident avait touché l'ensemble des 3 milliards de comptes de messagerie de l'entreprise.

Yahoo a également découvert une deuxième faille importante qui s'est produite en 2014 et qui a touché 500 millions de comptes de messagerie. L'entreprise a découvert que des acteurs menaçants avaient accédé à son réseau d'entreprise et créé des cookies d'authentification qui leur permettaient d'accéder à des comptes de messagerie sans mot de passe.

À la suite d'une enquête criminelle sur la violation de 2014, le ministère américain de la justice a inculpé quatre hommes, dont deux agents du Service fédéral de sécurité russe, en rapport avec le piratage.

L'innovation technologique n'a pas encore permis de contrecarrer les criminels sophistiqués qui continuent d'utiliser les nouvelles technologies pour voler des informations précieuses qui peuvent être achetées et vendues sur le dark web. Pour lutter contre ce phénomène, les entreprises doivent mettre en place des contrôles de sécurité rigoureux et des logiciels de surveillance automatisés capables de scanner et d'identifier en permanence les menaces potentielles.

Pour approfondir sur Cyberdéfense

-

![]()

Violation de données Pajemploi : l’Urssaf ne dira pas comment elle est survenue

-

![]()

Cyberhebdo du 7 février 2025 : deux entreprises cotées de Taïwan parmi les victimes

-

![]()

Cyberhebdo du 1er novembre 2024 : un autre grossiste pharmaceutique attaqué

-

![]()

Détails d’appels, de SMS de « presque tous » les clients de AT&T compromis