icetray - Fotolia

Gestion des correctifs : 10 pratiques de référence

Ce n’est peut-être pas la responsabilité la plus excitante, mais la valeur d’une stratégie de gestion des correctifs bien exécutée est indéniable. Utilisez ces bonnes pratiques pour mettre en place un processus fluide.

La gestion des correctifs d’entreprise nécessite un bon équilibre entre préparation, rapidité et agilité. Sans les processus et les outils appropriés, l’application des correctifs peut rapidement prendre du retard. Si l’on ne parvient pas à maîtriser les correctifs (ou patchs), on risque de s’exposer inutilement à des failles de sécurité ou à des systèmes, des applications et des services inopérants.

De nos jours, il y a plus d’hôtes à surveiller que jamais, qu’il s’agisse d’applications et de serveurs, d’infrastructures ou de dispositifs IoT. Les violations de données peuvent entraîner le vol ou la perte d’informations sensibles. En outre, si ces systèmes restent exposés, les risques d’interruption de service augmentent considérablement et l’entreprise pourrait ne pas être en mesure de servir correctement sa clientèle.

Il ne suffit plus de s’appuyer sur la sécurité du réseau et du périmètre, comme les pare-feu, les systèmes de prévention des intrusions (IPS) et d’autres outils de cybersécurité. Des exploits de type 0day apparaissent régulièrement, et la capacité des outils, basés sur le périmètre à protéger les vulnérabilités de sécurité nouvellement identifiées, s’amenuise de jour en jour. Il est donc préférable de traiter directement ces types de vulnérabilités en apportant des correctifs aux logiciels et aux microprogrammes.

Bien que la gestion des correctifs ne soit pas connue pour être la responsabilité la plus amusante ou la plus intéressante des administrateurs informatiques, si elle est bien faite, les résultats peuvent s’avérer inestimables. L’apprentissage des meilleures pratiques en matière de gestion des patchs d’entreprise vaut bien qu’on y consacre du temps et de l’effort.

Voici 10 conseils pour que votre processus de gestion des correctifs se déroule sans heurts et avec un minimum d’imprévus.

1. Sachez toujours ce dont vous êtes responsable en matière de correctifs

Identifiez les cibles et leur emplacement. Les terminaux, les serveurs, les composants d’infrastructure, les applications et les services que votre service informatique est chargé de corriger sont en constante évolution. Ils peuvent résider dans les locaux de l’entreprise comme dans le cloud. Les responsables de la création d’une stratégie de correctifs à l’échelle de l’entreprise doivent toujours être au courant des changements. Bien qu’il soit possible de suivre manuellement les ressources informatiques, la plupart des entreprises estiment qu’il est préférable d’utiliser divers outils de surveillance des appareils, des réseaux et des applications pour assurer un suivi et un inventaire continus. Les outils d’inventaire et d’analyse de la gestion des patchs peuvent également détecter et suivre les dispositifs qui manquent de mises à jour critiques, ce qui permet de s’assurer que rien ne passe à travers les mailles du filet.

2. Impliquer le fournisseur

Dans de nombreux cas, les questions relatives à une nouvelle fonctionnalité ou à un patch de sécurité peuvent ne pas être facilement accessibles dans la documentation publiée par le fournisseur. Si des questions se posent, il est toujours préférable de pécher par excès de prudence et de contacter le fournisseur avant de procéder à une modification en production. Bien que cela puisse ajouter du temps à l’application d’un correctif, c’est probablement mieux que d’appliquer des correctifs et de les voir causer des dommages inutiles à vos opérations ou de ne pas atteindre les résultats souhaités.

3. Classer les systèmes en groupes en fonction de leur criticité

Toutes les applications, tous les systèmes et toutes les plateformes ne sont pas égaux du point de vue de la gestion des correctifs. L’infrastructure critique des réseaux et des serveurs, par exemple, est susceptible de causer beaucoup plus de dégâts, en cas d’exploitation d’une vulnérabilité, que les applications et les services non critiques. C’est pourquoi les organisations devraient évaluer et classer soigneusement les systèmes en fonction de leur criticité et appliquer les correctifs en premier lieu sur les systèmes les plus cruciaux.

4. Créer des procédures de réparation standard et d’urgence

La stratégie de correction d’une entreprise doit comporter deux procédures : la procédure standard et la procédure d’urgence. Les procédures de correction standard décrivent en détail ce qui se passe lors des corrections normales et régulières. Elles comprennent des dates calendaires spécifiques et des fenêtres de maintenance, au cours desquelles les différents composants de l’infrastructure reçoivent des mises à jour de patchs. Le calendrier standard est utile parce qu’il crée un échéancier sur lequel les administrateurs peuvent s’appuyer pour ne pas prendre de retard dans l’application des correctifs. En outre, un calendrier informe les responsables de service et les utilisateurs bien à l’avance de la date à laquelle une fenêtre de maintenance affectant le travail se produira.

Les procédures de correctifs d’urgence sont utilisées lorsqu’un correctif, généralement un patch de sécurité, doit être installé en dehors de la fenêtre de correctifs standard. Elles sont généralement identifiées par les outils d’évaluation de la vulnérabilité ou de la conformité. Les fenêtres de correctifs d’urgence doivent être utilisées avec parcimonie et il convient de déterminer avec soin les seuils qui doivent être atteints pour qu’une fenêtre soit approuvée. Les processus d’urgence doivent également inclure les étapes et les canaux de communication permettant de notifier correctement les services, les utilisateurs et les clients concernés.

5. Comprendre le calendrier de publication des correctifs de chaque fournisseur

Le nombre et les types de systèmes d’exploitation, d’applications et de microprogrammes varient d’une organisation à l’autre. Il en va de même pour les annonces et les calendriers de publication des correctifs des fournisseurs. Par exemple, Microsoft utilise un calendrier mensuel de diffusion des correctifs – connu sous le nom de Patch Tuesday – pour publier ses modifications logicielles. Les administrateurs informatiques doivent comprendre quand les correctifs réguliers sont publiés, ainsi que le processus de notification des correctifs d’urgence de chaque fournisseur.

6. Concevoir et maintenir un environnement de test de correctifs réaliste

Une fois qu’un correctif est publié, il ne suffit pas de l’appliquer et de supposer qu’il fonctionne sans effets secondaires. Il est inévitable que certains patchs cassent une fonctionnalité, un processus ou une autre interaction dont votre entreprise dépend. L’objectif d’un environnement de test de correctifs logiciels est de voir quel est l’impact d’un correctif dans un environnement qui correspond étroitement à votre environnement de production.

La conception et la maintenance de l’environnement sont toutefois plus faciles à dire qu’à faire. L’essentiel est de s’assurer que l’environnement de test est mis à jour en même temps que la production. Toute modification de l’architecture apportée à la production et susceptible d’être affectée par des correctifs logiciels doit être reproduite dans l’environnement de test. Heureusement, la virtualisation des serveurs et les sandbox de test ont rendu beaucoup plus facile et moins coûteuse la création d’un environnement de test correspondant étroitement à la production.

Les administrateurs ont besoin de beaucoup de temps pour tester les nouvelles modifications avant de les déployer en production. Les calendriers de gestion des correctifs peuvent dérailler lorsque l’un d’eux brise quelque chose en production et doit être annulé. Allouez le temps nécessaire pour tester convenablement les correctifs, afin d’en détecter les effets indésirables avant de les mettre en place dans votre environnement réel.

7. Utiliser les bons outils pour automatiser la gestion des correctifs

La gestion manuelle de l’installation des correctifs logiciels et micrologiciels sur un large éventail de serveurs, d’appareils et de cloud d’entreprise peut rapidement devenir insurmontable si les bons outils et processus ne sont pas mis en place. En raison du nombre considérable d’appareils et de logiciels différents qui doivent être mis à jour avec le code le plus récent, des systèmes de gestion automatisée des correctifs sont souvent utilisés. Ces outils, qui deviennent de plus en plus sophistiqués et utiles, peuvent automatiser des tâches répétitives et fastidieuses afin de raccourcir le délai entre la publication d’un correctif et sa mise en œuvre.

8. Examiner le processus de correction et les résultats

Une fois qu’un correctif a été appliqué avec succès, il est important de revenir en arrière pour voir où des améliorations peuvent être apportées au processus d’application des correctifs. Les processus et les procédures d’application des patchs devraient toujours évoluer vers une plus grande efficacité.

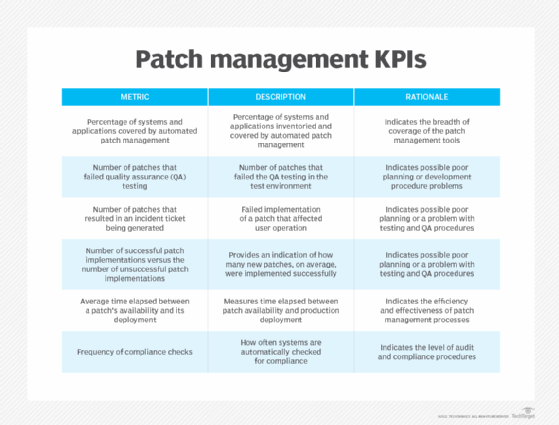

La méthode la plus courante pour rester au fait des résultats de la gestion des correctifs consiste à utiliser la fonction de rapport de l’outil de gestion des correctifs, qui enregistre les résultats de chaque mise à jour dans un rapport généré automatiquement. Les rapports historiques peuvent être examinés afin de déterminer si les leçons tirées du passé doivent être intégrées dans la politique de gestion des correctifs. Les détails d’un rapport peuvent inclure les éléments suivants :

- Inventaire et décompte des appareils et applications détectés sur le réseau de l’entreprise.

- Nombre de correctifs installés.

- Nombre de correctifs manquants.

- Noms des systèmes qui restent vulnérables et dans quelle mesure.

- Les correctifs qui ont été approuvés et programmés.

- Patchs en attente d’approbation.

Grâce à ces informations, les responsables informatiques peuvent suivre les performances des procédures existantes et procéder à des ajustements pour supprimer les goulets d’étranglement ou améliorer les délais d’exécution.

9. Établir des procédures de réversibilité et de reprise après sinistre

Un correctif mis en œuvre peut avoir des conséquences inattendues sur un réseau de production, même si les procédures appropriées de test des correctifs sont suivies. Il est absolument indispensable de créer et de suivre des étapes de procédure de réversibilité et de reprise après sinistre. Cela permet aux équipes chargées de l’installation des patchs de revenir rapidement en arrière ou de mettre en œuvre des solutions de contournement avec un risque d’erreur humaine réduit.

10. Travailler en collaboration avec les équipes informatiques

L’impact d’un correctif sur les composants de l’infrastructure peut affecter plusieurs équipes informatiques. La communication est essentielle, car ces équipes externes peuvent fournir des informations qui pourraient autrement passer inaperçues et aboutir à un patch qui affecte d’autres parties de l’infrastructure. L’organisation régulière de réunions de gestion du changement, au cours desquelles des représentants de chaque équipe se rencontrent et discutent des plans de correction, des calendriers et des détails, est un excellent moyen de combler le fossé de la collaboration.

Une mise en œuvre rapide est plus importante que jamais

Compte tenu des nombreuses menaces qui existent aujourd’hui et de la dépendance croissante de l’entreprise typique à l’égard de la technologie, le risque de ne pas identifier rapidement les mises à jour de performance et de sécurité, d’y apporter des correctifs et d’en contrôler les résultats augmente de jour en jour. Il convient d’accorder une grande attention à la mise en œuvre des stratégies de gestion des correctifs qui contribuent à assurer la sécurité et le fonctionnement optimal des systèmes, aujourd’hui et à l’avenir.