Qu'est-ce que le cadre Mitre ATT&CK ?

Le cadre Mitre ATT&CK est une base de connaissances gratuite et accessible dans le monde entier qui décrit les derniers comportements et tactiques des cyberadversaires afin d'aider les organisations à renforcer leurs stratégies de cybersécurité. L'acronyme ATT&CK signifie « Adversarial Tactics, Techniques and Common Knowledge » (tactiques, techniques et connaissances communes des adversaires). C'est la base du cadre Mitre ATT&CK (prononcé « miter attack ») et de la base de connaissances ATT&CK qui l'accompagne.

Ce cadre est utilisé dans plusieurs domaines et disciplines, notamment les systèmes de détection d'intrusion, la recherche de menaces, le red teaming, l'ingénierie de sécurité, le renseignement sur les menaces et la gestion des risques.

Les organisations peuvent utiliser ce cadre pour évaluer et tester leurs méthodes de sécurité et pour vérifier les produits et services des fournisseurs de cybersécurité. Les fournisseurs de sécurité utilisent Mitre ATT&CK pour s'assurer que leurs offres permettent de se défendre et de réagir plus rapidement et plus efficacement aux incidents de sécurité.

Composantes du cadre Mitre ATT&CK

Mitre Corp., un organisme de recherche à but non lucratif spécialisé dans la sécurité, a créé et continue de gérer le cadre ATT&CK et la base de connaissances sur les cybermenaces. La base de connaissances contient des analyses basées sur des événements réels auxquelles les organisations peuvent se référer pour élaborer des modèles et des méthodologies de gestion des menaces. Elle s'enrichit et alimente ainsi le cadre à mesure que les organisations y contribuent en partageant leurs connaissances sur les cybermenaces. Mitre vise à renforcer l'ensemble de la communauté de la cybersécurité grâce à ces offres gratuites.

Mitre a établi trois itérations du cadre ATT&CK :

- ATT&CK pour les entreprises. Traite les comportements malveillants dans les environnements Windows, Mac, Linux et cloud.

- ATT&CK pour les environnements mobiles. Traite des comportements malveillants visant les appareils mobiles utilisant les systèmes d'exploitation iOS et Android.

- ATT&CK pour les systèmes de contrôle industriel. Traite des comportements malveillants qui ont un impact sur les systèmes de contrôle industriel.

Les critères d'évaluation du cadre sont spécifiques à chaque organisation qui l'utilise et se concentrent sur les détails de l'approche d'une organisation en matière de cybersécurité. Les résultats des évaluations ne sont pas compétitifs ; les organisations ne peuvent pas utiliser les résultats pour obtenir un avantage commercial sur d'autres organisations qui ont été évaluées.

Tactiques et techniques dans le cadre ATT&CK

Les tactiques et les techniques sont les deux façons différentes dont Mitre catégorise les comportements adversaires. Selon la définition de Mitre, une technique ATT&CK décrit comment les adversaires atteignent leur objectif et, dans certains cas, ce qu'ils gagnent à atteindre cet objectif. Une tactique ATT&CK décrit l'objectif, ou la raison, de l'attaque.

Les techniques montrent les informations recherchées par les attaquants et la manière dont ils s'y prennent pour les obtenir. Les tactiques expliquent pourquoi ils les veulent. Plusieurs techniques peuvent être utilisées pour atteindre un objectif tactique.

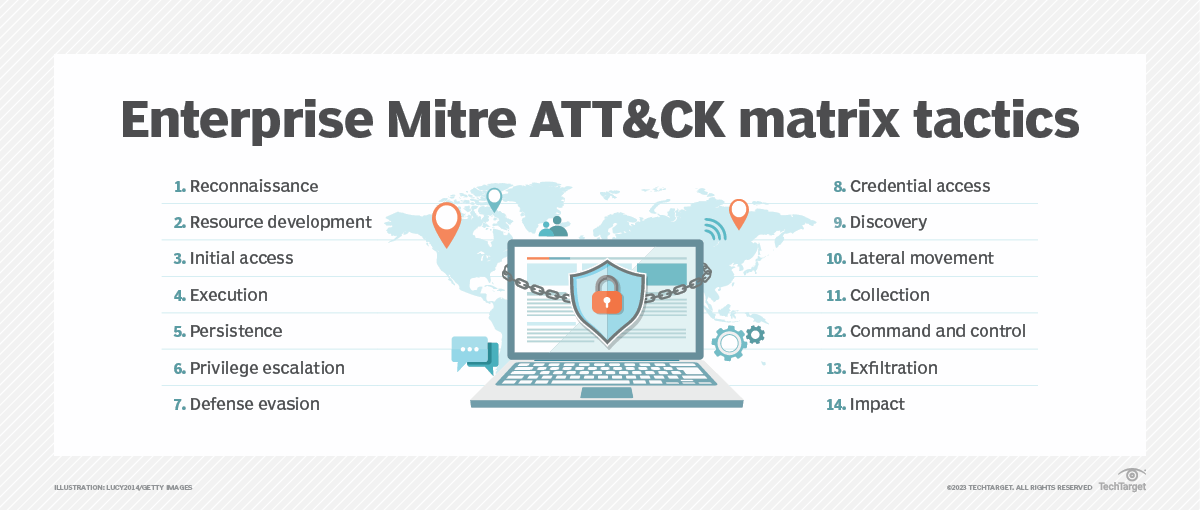

Les 14 tactiques suivantes sont incluses dans la matrice Mitre ATT&CK pour les entreprises :

- Reconnaissance. Les adversaires identifient les points faibles et les cibles potentiels en recueillant autant d'informations que possible sur la cible.

- Développement des ressources. Les adversaires acquièrent des ressources, telles que des infrastructures ou des outils, pour soutenir leurs opérations.

- Accès initial. Les adversaires prennent pied dans l'environnement cible en utilisant des techniques telles que le spear phishing ou l'exploitation de vulnérabilités.

- Exécution. Pour atteindre leurs objectifs, les adversaires utilisent des codes ou des commandes malveillants sur les systèmes compromis.

- Persistance. Les adversaires mettent en place des moyens pour continuer à accéder aux systèmes compromis même après un redémarrage ou des tentatives de correction.

- Élévation des privilèges. Les adversaires obtiennent des niveaux d'accès ou des privilèges plus élevés au sein de l'environnement cible.

- Évasion de défense. Pour éviter d'être détectés, les adversaires utilisent des techniques pour contourner et déjouer les systèmes de sécurité.

- Accès aux identifiants. Les adversaires volent des identifiants ou obtiennent des identifiants légitimes afin d'accéder sans autorisation à des systèmes ou à des comptes.

- Découverte. Les adversaires explorent l'environnement cible afin de collecter des informations sur le réseau, les systèmes et les comptes utilisateurs.

- Mouvement latéral. Les adversaires se déplacent latéralement au sein du réseau pour étendre leur portée et accéder à d'autres systèmes.

- Collecte. Les adversaires collectent des données ou des informations à partir de systèmes compromis, y compris des fichiers sensibles et des identifiants.

- Commande et contrôle. Les adversaires créent des canaux de communication entre les systèmes compromis et les entités externes qu'ils contrôlent.

- Exfiltration. Les adversaires volent ou transfèrent des données depuis l'environnement cible vers des emplacements ou des systèmes externes.

- Impact. Les adversaires perturbent, modifient ou détruisent les systèmes ou les données au sein de l'environnement cible.

L'objectif principal de la matrice ATT&CK est de fournir aux organisations une meilleure compréhension des acteurs malveillants potentiels et de les aider à élaborer des stratégies de défense plus efficaces tout au long du cycle de vie des attaques.

Une visualisation de la relation entre les tactiques et les techniques des attaquants est présentée sous forme d'un grand tableau sur le site Web Mitre ATT&CK. Chaque tactique ou technique est cliquable et renvoie à des explications plus détaillées du terme. Une organisation peut utiliser cette matrice pour identifier précisément le comportement hostile sur lequel elle souhaite en savoir plus à des fins de défense.

Étant donné que plusieurs techniques peuvent être utilisées pour obtenir un résultat donné, la matrice ATT&CK Enterprise comprend plusieurs techniques dans chaque catégorie tactique. Actuellement, le cadre ATT&CK Enterprise comprend 202 techniques et 435 sous-techniques. Les tactiques sont répertoriées sur l'axe des x et les techniques sur l'axe des y.

Par exemple, si un utilisateur clique sur la tactique « Accès initial », il voit s'afficher 10 techniques accompagnées de leur description. Les trois premiers éléments de la liste sont « Injection de contenu », « Compromission par drive-by download » et « Exploitation d'applications publiques ». Si l'utilisateur clique sur « Injection de contenu », il est redirigé vers une page qui décrit l'attaque plus en détail, fournit des exemples de procédures et répertorie les sous-techniques.

Cas d'utilisation Mitre ATT&CK

Le cadre Mitre présente plusieurs cas d'utilisation qui le rendent intéressant pour les organisations ainsi que pour les fournisseurs de services de sécurité gérés et les fabricants de systèmes et de logiciels de cybersécurité. Les cas d'utilisation courants du cadre sont les suivants :

- Tests d'intrusion. Dans le cadre des tests d'intrusion, les organisations désignent une équipe rouge chargée de simuler des comportements et de détecter les vulnérabilités. Les testeurs d'intrusion peuvent utiliser Mitre pour apprendre à simuler des comportements et les aider à développer des défenses précises.

- Équipe rouge. Lors de la préparation d'une évaluation par une équipe rouge, le cadre ATT&CK peut aider à s'assurer que des problèmes spécifiques ne sont pas négligés et à identifier les vecteurs d'attaque qui pourraient être pris en compte dans l'évaluation.

- Évaluation des services de cybersécurité. Les fournisseurs de cybersécurité utilisent les évaluations de Mitre pour déterminer la robustesse de leurs produits et services. Ces évaluations fournissent des informations objectives sur l'utilisation de produits de sécurité commerciaux spécifiques et offrent une analyse transparente des capacités d'un produit. Elles renforcent également la communauté de la cybersécurité dans son ensemble en encourageant les fournisseurs qui développent des produits responsables de la sécurité des clients dans de nombreux secteurs.

- Évaluation des lacunes en matière de cybersécurité. Mitre ATT&CK identifie les parties d'une entreprise qui présentent des problèmes de défense et manquent de visibilité. Les organisations peuvent l'utiliser pour tester des outils potentiels avant de les acheter et pour évaluer ceux dont elles disposent déjà.

- Analyse comportementale. Le cadre peut être utilisé pour analyser le comportement des utilisateurs, car il fournit une base de connaissances complète sur les tactiques, techniques et procédures utilisées par les adversaires au cours des différentes phases du cycle de vie d'une cyberattaque. Par exemple, le cadre ATT&CK comprend des techniques liées au mouvement latéral, à l'accès aux identifiants et à l'escalade des privilèges, que les adversaires utilisent couramment. En surveillant ce type d'activités, les organisations peuvent détecter les menaces potentielles pour la sécurité et prendre les précautions nécessaires pour les atténuer.

- Hiérarchisation des efforts de détection. Les équipes de sécurité peuvent utiliser le cadre ATT&CK comme feuille de route pour déterminer où concentrer leurs efforts de détection. Par exemple, certaines équipes choisissent de donner la priorité aux menaces qui surviennent plus tôt dans la chaîne d'attaque, tandis que d'autres se concentrent sur les techniques utilisées par les groupes d'attaquants.

- Évaluation de la maturité du centre des opérations de sécurité. À l'instar de l'évaluation des lacunes, les organisations peuvent utiliser Mitre ATT&CK pour déterminer l'efficacité d'un SOC en matière de détection, d'analyse et de réponse aux violations.

Avantages du cadre Mitre ATT&CK

Les avantages du cadre Mitre sont les suivants :

- Il offre un compte rendu concret des comportements antagonistes.

- Le cadre fournit une description des indicateurs de menace ainsi que des groupes de menace. Les entreprises peuvent utiliser Mitre pour détecter des comportements, émettre des hypothèses éclairées sur leurs auteurs et suivre les comportements de différents groupes d'attaquants. Sa page consacrée aux attaques présente des informations classées par groupe.

- Il comprend des informations sur les menaces spécifiques à chaque secteur, utilisées et reconnues comme fiables dans de nombreux secteurs.

- Il offre une approche commune pour signaler les menaces, garantissant ainsi que les informations sont à jour et vérifiées par le public ainsi que par Mitre.

- L'utilisation du cadre améliore la posture de sécurité d'une organisation, car elle aligne ses stratégies de sécurité sur les tactiques et techniques décrites dans le cadre.

Ce cadre permet à une entreprise de faire ce qui suit :

- Associer le comportement d'attaque à différents groupes.

- Tester la sécurité de son réseau.

- Identifiez les vulnérabilités de votre réseau et associez les méthodologies ATT&CK aux menaces.

- Découvrez les erreurs de configuration réseau.

- Partager ses connaissances en matière de cybersécurité avec l'ensemble de la communauté.

- Standardisez les outils et techniques de sécurité disparates afin de créer une stratégie de sécurité plus cohérente.

Comment utiliser Mitre ATT&CK

Une organisation peut utiliser Mitre ATT&CK de plusieurs façons pour renforcer ses stratégies de cybersécurité :

- Acquérir une compréhension du cadre et des matrices qui couvrent différents environnements d'attaque, tels que les systèmes d'entreprise, les environnements cloud et les appareils mobiles.

- Restez informé des tactiques et techniques utilisées par les pirates grâce à la matrice des menaces.

- Apprenez à préparer un réseau avant qu'une attaque ne se produise.

- Apprenez les stratégies d'atténuation après une attaque.

- Partagez vos observations afin d'améliorer la compréhension globale de la communauté.

- Évaluez les produits et services de cybersécurité à l'aide des méthodologies d'évaluation non concurrentielles de Mitre. Cette fonctionnalité est principalement destinée aux fournisseurs de solutions de cybersécurité.

La clé réside dans la compréhension de la manière d'utiliser le cadre pour maintenir un niveau élevé de sensibilisation aux menaces potentielles et savoir comment y répondre.

Mitre ATT&CK vs Cyber Kill Chain

Cyber Kill Chain et Mitre ATT&CK sont deux cadres utilisés dans le domaine de la cybersécurité. Cependant, leurs approches, leurs structures et leurs points forts sont différents.

Lockheed Martin a développé le modèle Cyber Kill Chain en 2011. Il décrit les étapes d'une cyberattaque, depuis la reconnaissance initiale jusqu'à l'exfiltration des données. Le Cyber Kill Chain comprend sept étapes :

- Reconnaissance. Les cyber-attaquants recherchent et identifient des cibles potentielles.

- Militarisation. Les pirates créent une porte dérobée pour exploiter une charge utile livrée.

- Livraison. Les cybercriminels envoient à la victime un ensemble d'outils malveillants à l'aide d'une clé USB, d'un e-mail ou d'un site Web.

- Exploitation. Les pirates exploitent une vulnérabilité pour exécuter du code sur l'ordinateur de la victime.

- Installation. Les intrus installent des logiciels malveillants et d'autres cyberarmes sur le réseau de l'actif.

- Commande et contrôle. Les cybercriminels communiquent avec leurs cyberarmes pour les manipuler à distance.

- Actions sur les objectifs. Les intrus réalisent leurs objectifs en matière de cyberattaques.

Mitre ATT&CK vs. Cadre de cybersécurité du NIST

Le cadre ATT&CK se concentre sur les méthodes utilisées par les adversaires pour préparer et mener leurs attaques. L'idée est de se mettre dans la peau de l'attaquant afin de pouvoir se préparer de manière optimale à contrer une attaque. En revanche, le cadre de cybersécurité du National Institute for Standards and Technology (NIST CSF) est un plan d'action basé sur les risques destiné aux organisations gouvernementales et non gouvernementales afin d'établir et de maintenir une posture de sécurité optimale.

Chaque cadre possède ses propres caractéristiques : Mitre ATT&CK dispose de ses propres tactiques et techniques, tandis que NIST CSF propose un ensemble de fonctions essentielles. Il existe des recoupements entre les deux cadres, mais dans la pratique, ils se complètent. Le NIST CSF fournit les bases d'une structure de gouvernance sécurisée en matière de cybersécurité, tandis que Mitre ATT&CK fournit des conseils pratiques pour préparer, protéger et défendre l'organisation contre une attaque. Le CSF fournit le quoi et le pourquoi de la stratégie de sécurité, tandis que l'ATT&CK fournit les tactiques pratiques.

Historique Mitre ATT&CK

Mitre a lancé ATT&CK en 2013 afin de documenter les tactiques courantes, le langage commun, les techniques et les procédures utilisés par les menaces persistantes avancées contre les réseaux d'entreprise Windows. Les données empiriques proviennent d'observations réelles.

ATT&CK a débuté comme une initiative visant à collecter ces données dans le cadre d'un projet de recherche sur la détection des menaces dans les réseaux d'entreprise après une compromission, par exemple après une intrusion par des adversaires. Ces données ont été utilisées pour identifier les techniques utilisées par les adversaires et, à partir de là, pour développer des techniques d'émulation des adversaires.

L'expérience Mitre's Fort Meade consistait à observer attentivement plus de 200 hôtes sur un segment de réseau surveillé. Elle a mené des opérations de type « red team » sur ce réseau, désignant des équipes pour jouer le rôle d'attaquants utilisant des techniques connues pour pénétrer le réseau. Une équipe « blue team » a ensuite tenté de détecter et d'atténuer ces attaques simulées.

En simulant l'ensemble du paysage de la cybersécurité du point de vue de l'attaquant et du défenseur, Mitre a formulé les principales conclusions suivantes, qui servent de base à son cadre ATT&CK :

- En se concentrant sur les comportements malveillants, elle a développé des analyses comportementales et des techniques pour la défense des systèmes et la sécurité des réseaux.

- De nombreux modèles existants de cycle de vie de la cybersécurité étaient trop abstraits et incapables de détecter efficacement les nouvelles menaces.

- Pour fonctionner, les comportements et tactiques de menace doivent être basés sur des observations réelles passées de comportements adversaires, tels que les menaces visant les terminaux et les attaques par ransomware.

- La terminologie utilisée pour décrire les tactiques doit être cohérente entre les différents groupes adversaires afin de permettre aux entreprises de les comparer et de les contraster.

En appliquant ces principes dans un cadre de recherche contrôlé, Mitre a vérifié qu'il était possible d'améliorer de manière mesurable les capacités de détection des menaces des réseaux. Cela a également permis d'améliorer la réponse aux incidents.

En 2015, Mitre a rendu public le cadre ATT&CK. Depuis, celui-ci s'est élargi pour inclure les menaces pesant sur macOS X, Linux et les systèmes d'exploitation des appareils mobiles.

En 2020, Mitre a publié son cadre pour les systèmes de contrôle industriels, qui permet de gérer les problèmes et les défis propres aux environnements industriels. Ces systèmes gèrent et contrôlent les infrastructures critiques, notamment les usines de fabrication, les centrales électriques et d'autres activités industrielles.

Apprenez à créer un programme de formation à la cybersécurité qui permettra à vos employés d'acquérir les connaissances et les compétences nécessaires pour protéger votre organisation contre les cyberattaques.