Qu'est-ce que le modèle de sécurité « zero trust » ?

Le modèle de sécurité « zero trust » est une approche de cybersécurité qui refuse par défaut l'accès aux ressources numériques d'une entreprise et accorde aux utilisateurs et aux appareils authentifiés un accès personnalisé et cloisonné uniquement aux applications, données, services et systèmes dont ils ont besoin pour faire leur travail. Gartner prévoit que d'ici 2025, 60 % des organisations adopteront une stratégie de sécurité « zero trust ».

Ce guide examine en détail les origines du modèle « zero trust », ses principes, les technologies et les produits qui le rendent possible, ainsi que les modalités de sa mise en œuvre et de sa gestion.

Qu'est-ce que le « zero trust » ?

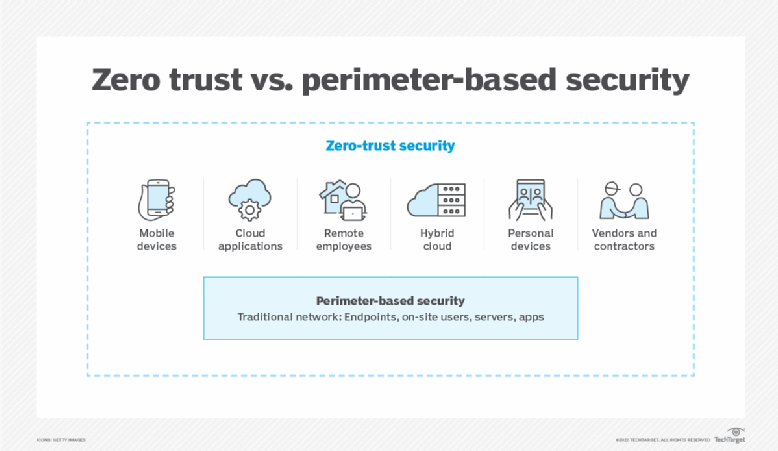

Historiquement, les entreprises se sont appuyées sur un modèle de cybersécurité de type « château fort et douves », dans lequel toute personne extérieure au périmètre du réseau de l'entreprise est suspecte et toute personne à l'intérieur bénéficie du doute. L'hypothèse selon laquelle les utilisateurs internes sont intrinsèquement dignes de confiance, connue sous le nom de « confiance implicite », a entraîné de nombreuses violations de données coûteuses, les attaquants pouvant se déplacer latéralement dans tout le réseau s'ils parviennent à franchir le périmètre.

Au lieu de se concentrer sur la localisation des utilisateurs et des appareils par rapport au périmètre (c'est-à-dire à l'intérieur ou à l'extérieur du réseau privé), le modèle « zero trust » accorde aux utilisateurs l'accès aux informations en fonction de leur identité et de leur rôle, qu'ils se trouvent au bureau, à domicile ou ailleurs.

Dans le modèle « zero trust », l'autorisation et l'authentification s'effectuent en continu sur l'ensemble du réseau, plutôt qu'une seule fois à la périphérie. Ce modèle limite les mouvements latéraux inutiles entre les applications, les services et les systèmes, tenant compte à la fois des menaces internes et de la possibilité qu'un pirate compromette un compte légitime. Le fait de limiter les parties ayant un accès privilégié aux données sensibles réduit considérablement les possibilités pour les pirates de les voler.

Le concept de « zero trust » existe depuis plus d'une décennie, mais il continue d'évoluer et de se développer. John Kindervag, alors analyste chez Forrester, a présenté ce modèle de sécurité révolutionnaire en 2010. Peu après, des fournisseurs tels que Google et Akamai ont adopté les principes du « zero trust » en interne, avant de commercialiser des produits et services « zero trust ».

Pourquoi le modèle « zero trust » est-il important ?

L'intérêt et l'adoption du modèle « zero trust » ont explosé ces dernières années, avec une multitude de violations de données très médiatisées qui ont rendu nécessaire l'amélioration de la cybersécurité, et la pandémie mondiale de COVID-19 qui a suscité une demande sans précédent pour des technologies d'accès à distance sécurisées.

Traditionnellement, les entreprises s'appuyaient sur des technologies telles que les pare-feu pour ériger des barrières autour de leurs réseaux. Dans ce modèle, un utilisateur externe peut accéder à distance aux ressources en se connectant à un VPN, qui crée un tunnel virtuel sécurisé vers le réseau. Mais des problèmes surviennent lorsque les identifiants de connexion au VPN tombent entre de mauvaises mains, comme cela s'est produit lors de la célèbre violation de données de Colonial Pipeline.

Dans le passé, relativement peu d'utilisateurs avaient besoin d'un accès à distance, la plupart des employés travaillant sur site. Mais les entreprises doivent désormais prendre en charge un accès à distance sécurisé à grande échelle, ce qui amplifie les risques liés à l'utilisation des VPN.

De plus, le modèle basé sur le périmètre a été conçu à une époque où les ressources d'une organisation résidaient localement dans un centre de données d'entreprise sur site. Aujourd'hui, les ressources de la plupart des entreprises sont dispersées entre des centres de données privés et plusieurs clouds, ce qui diffuse le périmètre traditionnel.

En bref, l'approche traditionnelle de la cybersécurité devient moins efficace, moins efficiente et plus dangereuse. Contrairement à la sécurité périmétrique, le modèle « zero trust » permet aux entreprises de connecter de manière sécurisée et sélective les utilisateurs aux applications, données, services et systèmes sur une base individuelle, que les ressources se trouvent sur site ou dans le cloud, et quel que soit le lieu de travail des utilisateurs.

L'adoption du modèle « zero trust » peut offrir aux organisations les avantages suivants :

- protection des données sensibles ;

- soutien à l'audit de conformité ;

- réduire le risque de violation et le temps de détection ;

- visibilité du trafic réseau ; et

- meilleur contrôle dans les environnements cloud.

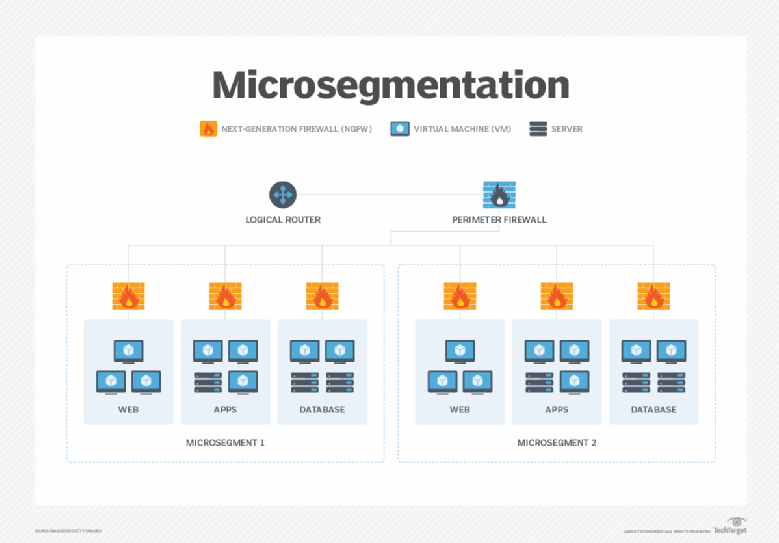

Un modèle zero trust inclut également la micro-segmentation, un principe fondamental de la cybersécurité. La microsegmentation permet au service informatique de cloisonner les ressources réseau dans des zones distinctes, contenant ainsi les menaces potentielles et les empêchant de se propager latéralement dans toute l'entreprise. Grâce à la microsegmentation zero trust, les organisations peuvent appliquer des politiques d'accès granulaires basées sur les rôles afin de sécuriser les systèmes et les données sensibles, empêchant ainsi tout accès libre et limitant les dommages potentiels.

Dans le cadre d'une initiative lancée en 2021 qui pourrait placer le gouvernement fédéral à l'avant-garde du déploiement du modèle « zero trust », la Maison Blanche a publié un décret appelant les agences fédérales à adopter une stratégie de sécurité « zero trust », citant l'adoption du cloud et le caractère inévitable des violations de données comme principaux facteurs. Plus tard dans l'année, le Bureau américain de la gestion et du budget (OMB) a publié un projet de stratégie pour la mise en œuvre de la directive présidentielle, et l'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) a publié des directives supplémentaires dans son document intitulé « Cloud Security Technical Reference Architecture and Zero Trust Maturity Model » (ZTMM).

Comment fonctionne le ZTNA ?

Élément majeur du modèle zero trust, l'accès réseau zero trust (ZTNA) applique les concepts zero trust à une architecture d'accès aux applications.

Dans le ZTNA, un contrôleur ou un courtier de confiance applique les politiques d'accès préétablies d'une organisation en facilitant ou en refusant les connexions entre les utilisateurs et les applications, tout en masquant l'emplacement du réseau (c'est-à-dire l'adresse IP). Le logiciel authentifie les utilisateurs en fonction de leur identité et de leur rôle, ainsi que de variables contextuelles telles que la sécurité des appareils, l'heure, la géolocalisation et la sensibilité des données. Un contexte suspect peut inciter un courtier ZTNA à refuser la demande de connexion d'un utilisateur autorisé.

Une fois authentifiés et connectés, les utilisateurs ne peuvent voir que les applications auxquelles ils sont autorisés à accéder ; toutes les autres ressources du réseau restent masquées.

Planification pour le zero trust

Les experts s'accordent à dire qu'une approche « zero trust » est essentielle en théorie, mais souvent difficile à mettre en œuvre dans la pratique. Les organisations qui envisagent d'adopter un modèle « zero trust » doivent garder à l'esprit les défis suivants :

- Une adoption progressive peut entraîner des failles de sécurité. La confiance implicite étant profondément ancrée dans l'environnement informatique traditionnel, il est pratiquement impossible de passer du jour au lendemain à un modèle « zero trust ». La mise en œuvre se fait donc presque toujours de manière progressive, ce qui peut entraîner des difficultés et des failles de sécurité.

- Cela peut entraîner des frictions avec les technologies existantes. Les outils « zero trust » ne sont pas toujours compatibles avec les technologies existantes, ce qui peut créer des problèmes techniques et nécessiter des modifications importantes au niveau de l'architecture, du matériel et des logiciels.

- Il n'y a pas de réponse facile. Le « zero trust » n'est pas un produit ou une technologie unique, mais plutôt une stratégie globale englobant l'ensemble de l'environnement informatique. Il n'existe donc pas de voie simple vers son adoption complète.

- Son efficacité dépend entièrement de son contrôle d'accès. Une stratégie « zero trust » repose sur le contrôle des identités et des accès, ce qui nécessite des mises à jour administratives quasi constantes des identités, des rôles et des autorisations des utilisateurs pour être efficace.

- Cela peut nuire à la productivité. L'objectif du modèle « zero trust » est de restreindre autant que possible l'accès des utilisateurs sans entraver indûment l'activité. Mais des politiques trop zélées peuvent empêcher les utilisateurs d'accéder aux ressources dont ils ont besoin, ce qui nuit à la productivité.

Les entreprises qui envisagent de passer au modèle « zero trust » devraient également envisager de créer des équipes dédiées et inter-fonctionnelles chargées d'élaborer des stratégies et de mener à bien les efforts de mise en œuvre. Idéalement, une équipe « zero trust » comprendra des membres possédant une expertise dans les domaines suivants :

- sécurité des applications et des données ;

- sécurité des réseaux et des infrastructures ;

- identité de l'utilisateur et de l'appareil ; et

- opérations de sécurité.

Les membres de l'équipe peuvent combler leurs lacunes en matière de connaissances et acquérir une expertise spécialisée grâce à divers cours de formation et certifications sur le modèle Zero Trust proposés par des organismes tels que Forrester, (ISC)2, SANS et la Cloud Security Alliance.

Cas d'utilisation du modèle « zero trust »

Comme pour toute nouvelle technologie, ce sont les cas d'utilisation qui doivent guider les décisions d'adoption du modèle Zero Trust. Voici quatre exemples concrets illustrant comment le modèle Zero Trust peut contribuer à protéger l'entreprise :

- Accès sécurisé des tiers

- Accès distant sécurisé multi-cloud

- Sécurité et visibilité de l'IoT

- Microsegmentation des centres de données

Quels sont les principes d'un modèle « zero trust » ?

Le cadre « zero trust » définit un ensemble de principes visant à supprimer la confiance inhérente et à garantir la sécurité grâce à une vérification continue des utilisateurs et des appareils.

Voici les cinq principes fondamentaux du modèle « zero trust » :

- Connaissez votre surface de protection.

- Comprendre les contrôles de sécurité déjà en place.

- Intégrer de nouveaux outils et une architecture moderne.

- Appliquer la politique détaillée.

- Surveiller et alerter.

L'aspect continu du modèle « zero trust » s'applique également aux principes eux-mêmes. Le modèle « zero trust » n'est pas une stratégie que l'on peut mettre en place une fois pour toutes. Les principes doivent être abordés via un modèle de processus continu qui redémarre une fois qu'un principe est atteint.

Zero Trust vs autres technologies

Le secteur de la cybersécurité regorge de technologies, de stratégies et de politiques. Il peut être difficile de s'y retrouver. C'est particulièrement vrai dans le domaine du « zero trust », qui n'est pas une technologie, mais un ensemble de principes et de technologies qui appliquent ces principes.

Comparons le concept de « zero trust » à d'autres termes.

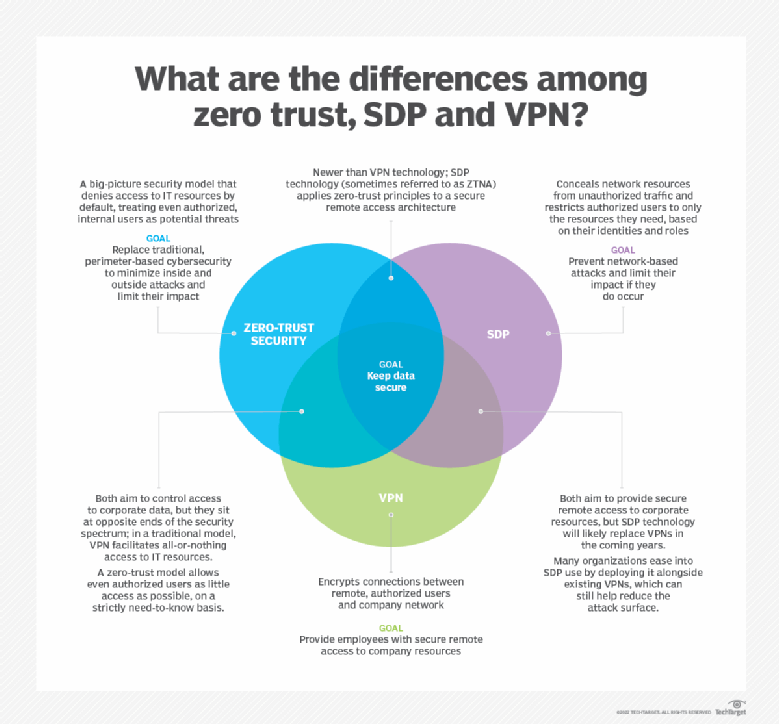

Zero Trust vs SDP

Tout comme le modèle Zero Trust, le périmètre défini par logiciel (SDP) vise à améliorer la sécurité en contrôlant strictement quels utilisateurs et appareils peuvent accéder à quoi. Contrairement au modèle Zero Trust, le SDP est une architecture composée de contrôleurs SDP et d'hôtes qui contrôlent et facilitent les communications.

De nombreux experts et fournisseurs utilisent indifféremment les termes « zero trust » et « SDP ». Cela dit, ces termes évoluent, et certains font désormais référence au ZTNA comme au SDP 2.0.

Zero Trust vs VPN

Le modèle « zero trust » et les VPN partagent tous deux l'objectif d'assurer la sécurité, mais l'efficacité des technologies traditionnelles de sécurité périmétrique a été remise en question au cours de la dernière décennie.

Les VPN, qui sont utilisés depuis longtemps pour connecter des utilisateurs et des appareils distants aux réseaux d'entreprise, ont rencontré des difficultés pour sécuriser le nombre croissant de télétravailleurs et de services cloud utilisés dans les entreprises modernes. Le modèle « zero trust » devrait remplacer la technologie VPN vieillissante, car il permet de mieux sécuriser les entreprises sans périmètre.

Cependant, ne supprimez pas encore ces VPN. Le modèle « zero trust » et les VPN peuvent être utilisés conjointement. Par exemple, la microsegmentation « zero trust », associée à un VPN, peut réduire la surface d'attaque d'une entreprise (même si ce n'est pas autant qu'une initiative « zero trust » complète) et empêcher les mouvements latéraux et les attaques préjudiciables en cas de violation.

Confiance zéro vs preuve à divulgation nulle de connaissance

Bien qu'ils puissent sembler identiques, les concepts de « zero trust » (confiance zéro) et de « zero-knowledge proof » (preuve à divulgation nulle de connaissance) ne se recoupent que légèrement en termes de technologie.

La preuve à divulgation nulle de connaissance est une méthodologie qui peut être utilisée lorsqu'une partie souhaite prouver la validité d'une information à une autre partie sans partager cette information. Les algorithmes cryptographiques basés sur la preuve à divulgation nulle de connaissance permettent à la partie qui apporte la preuve de démontrer mathématiquement que l'information est vraie.

Les preuves à divulgation nulle de connaissance peuvent être utilisées pour authentifier les utilisateurs sans divulguer leur identité. Certaines méthodes d'authentification à deux facteurs (2FA) et multifacteurs (MFA) utilisent des preuves à divulgation nulle de connaissance. Le point commun avec le modèle Zero Trust est que les technologies 2FA et MFA sont essentielles dans une stratégie Zero Trust.

Confiance zéro vs principe du moindre privilège

Le principe du moindre privilège (POLP) est un concept de sécurité qui accorde aux utilisateurs et aux appareils uniquement les droits d'accès nécessaires à l'accomplissement de leurs tâches, sans plus. Cela inclut l'accès aux données, aux applications, aux systèmes et aux processus. Si les identifiants d'un appareil ou d'un utilisateur sont compromis, l'accès au moindre privilège garantit qu'un acteur malveillant ne peut accéder qu'à ce à quoi cet utilisateur a le droit d'accéder, et pas nécessairement à l'ensemble du réseau.

Le modèle Zero Trust et le modèle POLP sont similaires dans la mesure où ils limitent tous deux l'accès des utilisateurs et des appareils aux ressources. Contrairement au modèle POLP, le modèle Zero Trust met également l'accent sur l'authentification et l'autorisation des utilisateurs et des appareils. Les politiques Zero Trust s'appuient souvent sur le modèle POLP, mais elles vérifient en permanence l'authentification et l'autorisation.

Confiance zéro ou défense en profondeur ?

Une stratégie de sécurité en profondeur implique plusieurs niveaux de processus, de personnes et de technologies pour protéger les données et les systèmes. L'idée est qu'une approche de sécurité à plusieurs niveaux protège contre les erreurs de configuration humaines et garantit que la plupart des lacunes entre les outils et les politiques sont comblées.

La défense en profondeur peut être plus efficace que le modèle « zero trust », dans la mesure où si un niveau de sécurité échoue, les autres niveaux prennent le relais et protègent le réseau. Le modèle « zero trust » est toutefois souvent plus attrayant, car son principe « ne jamais faire confiance, toujours vérifier » garantit que si des pirates infiltrent un réseau, ils ne pourront pas y rester longtemps avant d'être à nouveau vérifiés, et que la microsegmentation « zero trust » limitera leur accès.

L'intégration des principes de défense en profondeur dans un cadre « zero trust » peut renforcer encore davantage la stratégie de sécurité.

Comment « acheter » le zero trust

Les messages des fournisseurs concernant le modèle Zero Trust peuvent prêter à confusion, voire être carrément erronés. Il n'existe pas de produit ou de suite de produits Zero Trust prêts à l'emploi et adaptés à tous les cas de figure. Le modèle Zero Trust est plutôt une stratégie globale qui repose sur un ensemble d'outils, de politiques et de procédures visant à ériger une barrière solide autour des charges de travail afin de garantir la sécurité des données.

Cela dit, plusieurs produits compatibles avec le modèle Zero Trust sont disponibles pour être intégrés dans un déploiement Zero Trust. Les offres ZTNA constituent une grande partie de ces produits. Pour être considéré comme un véritable produit ZTNA, celui-ci doit être centré sur l'identité, avoir des réponses « refus » par défaut et être sensible au contexte.

ZTNA dispose de deux architectures de base :

- ZTNA initié par les terminaux. Également appelé ZTNA basé sur des agents, ce type de ZTNA implique le déploiement d'agents logiciels sur chaque terminal du réseau. Un courtier décide, en fonction de la politique, si un utilisateur ou un appareil peut accéder à une ressource. Si l'accès est autorisé, une passerelle initie une session pour permettre cet accès.

- ZTNA initié par le service. Également appelé ZTNA sans client, ce type de ZTNA implique l'utilisation d'un dispositif de connexion dans le réseau privé d'une organisation qui initie les connexions au cloud du fournisseur ZTNA. Un contrôleur ZTNA initie une session si l'utilisateur et l'appareil répondent aux exigences de la politique.

Les entreprises peuvent opter pour des offres « as-a-service » ou des déploiements ZTNA auto-hébergés. Le ZTNA en tant que service est populaire en raison de son évolutivité et de sa facilité de gestion. D'autre part, le ZTNA auto-hébergé peut offrir aux organisations un plus grand contrôle.

En savoir plus sur le marché ZTNA, notamment les questions à poser lors de l'évaluation des fournisseurs potentiels et la liste des produits disponibles aujourd'hui.

Étapes pour mettre en œuvre le modèle « zero trust »

Une mise en œuvre réussie du modèle Zero Trust nécessite de prendre en compte ce que le modèle Forrester Zero Trust eXtended (ZTX) a baptisé les « sept piliers du Zero Trust » :

- Sécurité de la main-d'œuvre

- Sécurité des appareils

- Sécurité de la charge de travail

- Sécurité du réseau

- Sécurité des données

- Visibilité et analyse

- Automatisation et orchestration

L'OMB, dans son document de 2021 complétant le décret exigeant que les agences fédérales atteignent des objectifs de confiance zéro d'ici la fin de 2024, et la CISA, dans son ZTMM, s'alignent sur les piliers ZTX, ajoutant la « gouvernance » comme huitième pilier.

ZTX et ZTMM ne sont que deux approches parmi d'autres pour adopter le modèle Zero Trust. Toutes deux visent à aider les organisations à mettre en place et à exécuter une stratégie Zero Trust. Alors que ZTX s'adresse à toutes les organisations, ZTMM a été conçu pour les agences fédérales, même si n'importe quelle entreprise peut utiliser ces informations pour mettre en œuvre une stratégie.

Le CISA ZTMM décrit également les trois niveaux d'adoption du modèle « zero trust » :

- Architecture traditionnelle « zero trust »

- Architecture avancée « zero trust »

- Architecture zéro confiance optimale

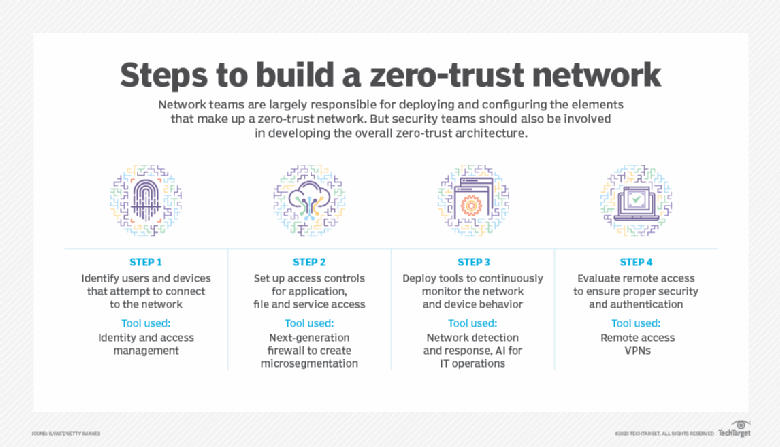

Une fois qu'une organisation est prête à adopter le modèle Zero Trust, il est très avantageux de procéder par étapes. Voici les sept étapes à suivre pour mettre en œuvre le modèle Zero Trust :

- Constituez une équipe dédiée au zero trust. Le zero trust est un travail d'équipe. Le choix des bons membres de l'équipe peut faire la différence entre le succès et les difficultés. Par exemple, lorsque vous décidez qui gère les déploiements « zero trust », réfléchissez à qui possède le plus d'expertise dans ce domaine spécifique. Les équipes de sécurité développent et maintiennent souvent une stratégie « zero trust ». Mais si vous déployez le « zero trust » dans des domaines spécifiques au réseau, tels que la gestion et la configuration des outils et services d'infrastructure réseau, y compris les commutateurs, les routeurs, les pare-feu, les VPN et les outils de surveillance du réseau, alors c'est l'équipe réseau qui doit prendre les choses en main.

- Choisissez une rampe d'accès pour la mise en œuvre du modèle Zero Trust. Une organisation aborde généralement le modèle Zero Trust à partir d'une rampe d'accès particulière. Les trois options de rampe d'accès sont l'identité des utilisateurs et des appareils, les applications et les données, et le réseau.

- Évaluez l'environnement. Examinez les contrôles déjà en place là où le modèle Zero Trust est déployé, ainsi que le niveau de confiance qu'ils offrent et les lacunes à combler. De nombreuses organisations pourraient être surprises d'apprendre qu'elles ont déjà mis en place certains éléments du puzzle Zero Trust. Les organisations doivent commencer par comparer leur stratégie de sécurité actuelle avec cette liste de contrôle d'audit de cybersécurité zéro confiance, basée sur le ZTMM. Elle révélera les processus zéro confiance déjà en place et les lacunes à combler.

- Passez en revue les technologies disponibles. Passez en revue les technologies et méthodologies nécessaires pour mettre en place la stratégie « zero trust ».

- Lancez des initiatives « zero trust ». Comparez l'évaluation avec l'examen technologique, puis lancez le déploiement « zero trust ».

- Définissez les changements opérationnels. Documentez et évaluez tout changement apporté aux opérations. Modifier ou automatiser les processus si nécessaire.

- Mettez en œuvre, "lavez" et répétez. À mesure que les initiatives « zero trust » sont mises en place, mesurez leur efficacité et ajustez-les si nécessaire. Ensuite, recommencez le processus depuis le début.

N'oubliez pas : le modèle Zero Trust est un parcours, pas une destination. Faites des essais, commencez modestement, puis déployez à grande échelle. Cela demande beaucoup de planification et de travail d'équipe, mais au final, un modèle de sécurité Zero Trust est l'une des initiatives les plus importantes qu'une entreprise puisse adopter, même si elle rencontre des obstacles en cours de route.