Qu'est-ce qu'un ransomware ? Définition et guide complet

Un ransomware est un logiciel malveillant qui verrouille et crypte les données, fichiers, appareils ou systèmes d'une victime, les rendant inaccessibles et inutilisables jusqu'à ce que l'attaquant reçoive une rançon. Le terme « logiciel malveillant » désigne de manière générale tout logiciel malveillant permettant un accès non autorisé à des systèmes et appareils informatiques. Un ransomware est un type de logiciel malveillant dans lequel les attaquants exigent de l'argent pour déverrouiller et décrypter les données affectées ou restituer les données qui ont été volées.

Les premières versions des ransomwares utilisaient uniquement le chiffrement pour empêcher les victimes d'accéder à leurs fichiers et à leurs systèmes. Les victimes qui effectuaient des sauvegardes régulières pouvaient toutefois restaurer leurs données, ce qui leur évitait d'avoir à payer une rançon. Les cybercriminels ont alors commencé à recourir à des tactiques de cyber-extorsion, utilisant des menaces supplémentaires, telles que la divulgation publique de données sensibles, pour faire chanter les victimes et les contraindre à payer une rançon. De plus, les attaquants ont commencé à cibler de plus en plus les sauvegardes des victimes afin d'empêcher les organisations de restaurer leurs données. Le rapport « 2024 Ransomware Trends Report » de Veeam a révélé que 96 % des attaques par ransomware de l'année précédente visaient spécifiquement les données de sauvegarde.

Les ransomwares peuvent avoir des conséquences désastreuses pour les particuliers, les organisations et même des municipalités ou des pays entiers. Comme ils continuent de faire des ravages, ces attaques motivées par l'appât du gain sont de plus en plus courantes. Le rapport « 2024 Data Breach Investigations Report » de Verizon a révélé que les ransomwares étaient impliqués dans environ un tiers de toutes les violations de données, et le rapport « The State of Ransomware 2024 » de Sophos a indiqué que 59 % des organisations avaient subi une attaque par ransomware au cours de l'année écoulée, 70 % de ces attaques ayant entraîné le chiffrement des données.

En savoir plus sur les tendances, les statistiques et les faits relatifs aux ransomwares.

Toute organisation est exposée au risque d'une attaque par ransomware, qui survient presque toujours sans avertissement. Ce guide sur la prévention et la réponse aux ransomwares explique plus en détail ce qu'est un ransomware et fournit un aperçu complet des concepts clés, des tendances et des stratégies qui sous-tendent cette forme difficile et destructrice de cybercriminalité. Des hyperliens renvoient vers d'autres articles qui fournissent des informations plus détaillées sur les sujets abordés ici.

Comment fonctionne un ransomware ?

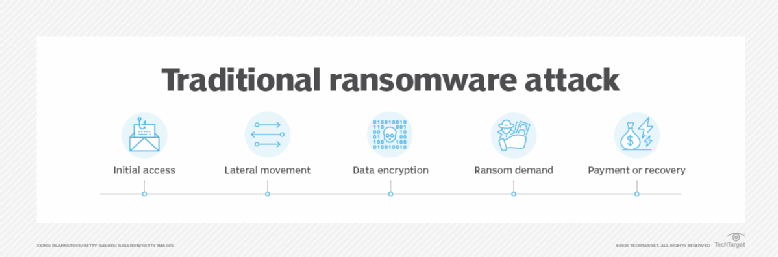

Le cycle de vie d'un ransomware comprend sept étapes générales : sélection et reconnaissance de la cible ; distribution et infection par le logiciel malveillant ; commande et contrôle ; exploration et déplacement latéral ; exfiltration et chiffrement ; extorsion ; et résolution.

Étape 1. Sélection des cibles et reconnaissance

Les pirates choisissent une cible et effectuent une reconnaissance. Au cours de cette phase, ils recueillent des informations sur la victime, ses systèmes et les employés susceptibles d'être ciblés pour la distribution de logiciels malveillants. Les techniques utilisées peuvent inclure la collecte de données accessibles au public, l'analyse du réseau et des ports, et l'identification des contrôles de sécurité de l'organisation victime.

Étape 2. Distribution et infection par des logiciels malveillants

À ce stade, les pirates infiltrent les systèmes de la victime et les infectent avec des logiciels malveillants. Les vecteurs d'attaque les plus courants sont l'ingénierie sociale, les identifiants compromis, les logiciels de bureau à distance, les vulnérabilités logicielles exploitables, les sites Web malveillants et la publicité malveillante.

- Ingénierie sociale. Le phishing est le type d'ingénierie sociale le plus répandu, et il reste le principal vecteur d'attaque pour tous les types de logiciels malveillants. Les pirates insèrent des liens et des pièces jointes malveillants dans des e-mails d'apparence légitime afin d'inciter les utilisateurs à installer involontairement des logiciels malveillants. Outre les e-mails de phishing, le smishing, le vishing, le spear phishing et les attaques de type « watering hole » sont des formes d'escroqueries d'ingénierie sociale utilisées par les pirates pour inciter les utilisateurs à installer des logiciels malveillants.

- Identifiants compromis. L'accès via des identifiants légitimes est l'un des moyens les plus efficaces utilisés par les pirates pour installer des logiciels malveillants sur les systèmes cibles. Les pirates utilisent plusieurs techniques pour accéder aux identifiants des utilisateurs, notamment le credential stuffing, l'achat d'identifiants sur le dark web, les attaques de spear phishing et de watering hole, ainsi que les enregistreurs de frappe.

- Logiciel de bureau à distance. Les logiciels de bureau à distance, tels que le protocole RDP (Remote Desktop Protocol) et le VNC (Virtual Network Computing), permettent aux administrateurs d'accéder à des bureaux depuis n'importe où dans le monde. Cependant, sans protection adéquate, ils constituent un point d'entrée courant pour les ransomwares. Les techniques d'attaque comprennent l'accès par identifiants, les attaques par force brute et le craquage de mots de passe hors ligne.

- Vulnérabilités logicielles. Les pirates infiltrent les systèmes des victimes en attaquant les logiciels non mis à jour ou obsolètes. Tout système connecté à Internet équipé de logiciels ou de matériel obsolète est vulnérable aux attaques, tout comme les applications Web et les dépendances tierces.

- Sites Web malveillants et publicités malveillantes. Bien que ce vecteur d'attaque ne soit plus aussi courant aujourd'hui que les ransomwares, certains acteurs malveillants continuent d'utiliser des sites Web et des publicités injectés avec du code malveillant pour infecter leurs victimes. Les utilisateurs qui cliquent sur des liens ou des publicités contenant des logiciels malveillants peuvent télécharger à leur insu un ransomware.

Étape 3. Commandement et contrôle

Un serveur de commande et de contrôle (C&C) mis en place et exploité par les pirates envoie des clés de chiffrement au système cible, installe des logiciels malveillants supplémentaires et facilite les autres étapes du cycle de vie du ransomware.

Étape 4. Exploration et déplacement latéral

À ce stade, les pirates s'enfoncent davantage dans le réseau de la victime et étendent leur portée en élevant leurs privilèges et en effectuant des attaques de déplacement latéral.

Étape 5. Exfiltration et chiffrement

À ce stade, les pirates exfiltrent les données vers le serveur C&C afin de les utiliser ultérieurement dans le cadre d'attaques par extorsion. Ils chiffrent ensuite les données et les systèmes à l'aide des clés envoyées par leur serveur C&C.

Étape 6. Extorsion

Les pirates exigent le paiement d'une rançon. L'organisation sait désormais qu'elle est victime d'une attaque par ransomware.

Étape 7. Résolution

L'organisation victime doit agir pour faire face à l'attaque et s'en remettre. Cela peut impliquer de restaurer les données à partir de sauvegardes, de mettre en œuvre un plan de récupération après une attaque par ransomware, de payer la rançon, de négocier avec les attaquants ou de reconstruire les systèmes à partir de zéro.

Quels sont les différents types de ransomware ?

Les ransomwares sont définis et classés en fonction de leur mode de diffusion et de leurs effets. La diffusion peut prendre la forme d'un ransomware en tant que service (RaaS), d'une diffusion automatisée (hors service) ou d'une diffusion manuelle. Les effets peuvent être l'indisponibilité, la destruction, la suppression ou l'exfiltration des données, voire l'extorsion, voire tout cela à la fois dans certains cas.

Les termes suivants décrivent plus en détail les différents types de ransomware :

- Le ransomware Locker empêche complètement les victimes d'accéder à leurs données ou à leurs systèmes.

- Les ransomwares cryptographiques chiffrent tout ou partie des fichiers des victimes.

- Les scarewares font croire aux victimes que leurs appareils sont infectés par un ransomware alors que ce n'est peut-être pas le cas. Les pirates incitent ensuite les victimes à acheter un logiciel censé supprimer le ransomware, alors qu'il vole en réalité des données ou télécharge d'autres logiciels malveillants.

- Les logiciels d'extorsion, également appelés « leakware », « doxware » et « exfiltrationware », consistent pour les pirates à voler les données des victimes et à menacer de les rendre publiques ou de les vendre sur le dark web.

- Les logiciels malveillants de type « wiper », également appelés « wiperware », agissent comme des ransomwares, mais il s'agit en réalité d'une forme particulièrement destructrice de logiciels malveillants qui effacent les données des systèmes des victimes, même si celles-ci paient la rançon demandée.

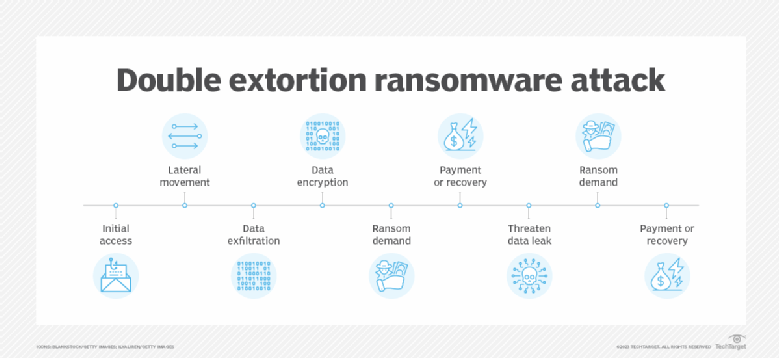

- Les ransomwares à double extorsion chiffrent les données des victimes et les exfiltrent afin de les contraindre à payer une rançon, potentiellement à deux reprises.

- Le ransomware à triple extorsion chiffre les données des victimes, exfiltre les données pour extorquer les victimes et ajoute une troisième menace. Souvent, ce troisième vecteur est une attaque DDoS. Une autre tactique courante consiste à extorquer les clients, partenaires ou fournisseurs des victimes pour qu'ils paient une rançon ou à inciter l'organisation initialement infectée à payer à leur place. Cela peut permettre aux attaquants de recevoir trois rançons ou plus pour une seule attaque.

- Le RaaS, qui est un modèle de distribution plutôt qu'un type de ransomware, est néanmoins souvent inclus dans les listes des types de ransomware. Il s'agit d'un modèle basé sur un abonnement dans lequel les développeurs de ransomware vendent des logiciels malveillants payants aux opérateurs de ransomware, qui reversent aux développeurs un pourcentage des bénéfices générés par les attaques.

Quels sont les effets des ransomwares sur les entreprises ?

Selon la sophistication de l'attaque, la motivation de l'attaquant et les défenses de la victime, les conséquences d'un ransomware peuvent aller d'un désagrément mineur à une récupération coûteuse et pénible, voire à une destruction totale.

Lorsque les gens entendent « Nous avons été victimes d'un ransomware », ils pensent généralement au montant de la rançon demandée. Le rapport Sophos révèle que le montant moyen des rançons versées en 2024 était légèrement inférieur à 4 millions de dollars, contre 1,5 million de dollars l'année précédente.

Le coût total d'une attaque par ransomware dépasse toutefois largement le montant de la rançon demandée. Le rapport « Cost of a Data Breach Report 2024 » publié par IBM révèle que le coût moyen d'une attaque par ransomware s'élève à 5,37 millions de dollars, sans même compter le montant de la rançon.

La différence peut être attribuée à plusieurs facteurs, notamment les suivants :

- Exposition ou perte de données.

- Indisponibilité du système.

- Perte de productivité.

- Perte de revenus.

- Amendes pour non-respect des lois et réglementations.

Les ransomwares peuvent également avoir les effets suivants :

- Atteinte à la réputation de l'entreprise.

- Baisse du moral des employés.

- Perte de confiance et de fidélité des clients.

- La possibilité qu'une organisation soit la cible d'attaques similaires à l'avenir.

Une organisation doit-elle payer la rançon ?

Les experts en matière d'application de la loi et de cybersécurité déconseillent fortement aux organisations de payer des rançons pour les raisons suivantes :

- Cela encourage les agresseurs.

- Le paiement peut augmenter les demandes de rançon, par exemple dans le cadre d'un stratagème de double extorsion.

- Cela pourrait soulever des questions d'ordre éthique et juridique. Par exemple, le paiement d'une rançon est interdit dans certains États et pays.

- Plus important encore, céder aux demandes des pirates informatiques ne garantit pas nécessairement la restitution des données volées.

Certaines entreprises choisissent toutefois de payer la rançon. Elles peuvent estimer que le paiement permet un rétablissement plus rapide, une réduction des pertes de revenus et des dommages à la réputation, une diminution des coûts de rétablissement et une meilleure protection des données des clients et des employés.

Signalement des ransomwares et questions juridiques

Qu'un paiement soit effectué ou non, les experts en sécurité et les agences gouvernementales, notamment la CISA et le FBI, recommandent à toute organisation touchée par un ransomware d'en informer les autorités. Cela permet non seulement aux forces de l'ordre de suivre les attaquants et le paysage des menaces, mais aussi, dans certains cas, de perturber les opérations de ransomware. De nombreuses agences offrent également leur soutien aux victimes, par exemple en matière de réponse aux incidents et de criminalistique numérique.

Notez que certaines organisations sont légalement tenues de signaler les attaques par ransomware. Aux États-Unis, par exemple, les organismes publics doivent signaler les cyberattaques importantes dans un délai de quatre jours ouvrables, conformément à la réglementation de la Securities and Exchange Commission.

Des études ont montré que le fait de signaler une violation aux forces de l'ordre pouvait réduire le coût d'un incident lié à un ransomware. IBM a indiqué que le coût moyen d'une violation liée à un ransomware, qui s'élevait à 5,37 millions de dollars, avait diminué à 4,38 millions de dollars lorsque les forces de l'ordre étaient impliquées.

En plus de décider s'il convient de signaler une attaque, les décideurs doivent discuter de l'opportunité de la divulguer au public. Il n'existe aucune loi nationale sur la notification des attaques par ransomware pour les entreprises privées, mais si les attaques concernent des informations personnelles identifiables, les organisations doivent en informer les personnes concernées.

Services de négociation en cas de ransomware

Les organisations qui choisissent de payer la rançon font parfois appel à des services de négociation spécialisés dans les ransomwares. Ces courtiers tiers spécialisés agissent en tant qu'intermédiaires entre les attaquants et les victimes. Grâce à leur connaissance approfondie des groupes de ransomwares et de leurs exigences, ils sont mieux équipés pour mener les négociations que la plupart des entreprises victimes.

Les négociateurs spécialisés dans les ransomwares apportent leur aide dans les domaines suivants :

- Vérifier que l'attaquant est bien l'attaquant.

- Réduire les coûts liés aux rançons.

- Suspendre les attaques en cours, ce qui donne également aux victimes le temps d'évaluer les dommages.

- S'assurer que les clés de déchiffrement fonctionnent.

- Informer les victimes des détails de l'attaque et leur expliquer comment améliorer leurs défenses.

Les services de négociation avec les auteurs de ransomware ne sont toutefois pas toujours la solution. Tout comme le paiement d'une rançon, les négociations peuvent encourager les pirates et ne permettent pas toujours de récupérer l'accès aux données.

Ransomware et cyberassurance

L'assurance cyber existe depuis les années 1990, mais elle est devenue plus populaire auprès des organisations vers 2020, avec l'augmentation du nombre d'attaques par ransomware. L'assurance cyber peut couvrir les pertes telles que l'interruption d'activité, la réponse aux incidents, la récupération des données et l'atteinte à la réputation, ainsi que les amendes réglementaires, la responsabilité en matière de confidentialité, les violations contractuelles et la responsabilité médiatique. Les polices peuvent également offrir des services pré-violation tels que des formations de sensibilisation à la sécurité, des évaluations de vulnérabilité et des exercices sur table.

Si une assurance peut aider à alléger le fardeau financier d'une attaque par ransomware, il n'est pas toujours facile d'en trouver une. Les compagnies d'assurance et les courtiers ont subi des pertes importantes au cours des cinq dernières années, ce qui a entraîné des hausses de primes, des refus de couverture pour certains clients et même le retrait de certains assureurs du marché.

Les clients à la recherche d'une cyberassurance doivent lire attentivement les polices. Recherchez les détails concernant les exclusions de couverture, les sous-limites, les exclusions liées à la guerre et les conditions préexistantes. Comprenez également les conditions préalables à la couverture des assureurs, qui comprennent souvent les éléments suivants :

- Contrôles de sécurité, tels que l'authentification multifactorielle (MFA), la détection et la réponse aux incidents au niveau des terminaux (EDR) et l'application de correctifs.

- Processus de gouvernance, tels qu'un plan d'intervention en cas d'incident et une formation de sensibilisation à la sécurité.

- Technologie et documentation, telles que les inventaires des systèmes et des données, les journaux et les données SIEM, ainsi que les plans de continuité des activités et de reprise après sinistre.

Cibles courantes des ransomwares

Si certains secteurs, tels que les infrastructures critiques, l'éducation et la santé, font souvent la une des journaux lorsqu'ils sont victimes de ransomware, il est important de noter qu'aucune organisation, quelle que soit sa taille ou son secteur d'activité, n'est à l'abri des attaques de ransomware.

Cela dit, le rapport Sophos a répertorié les 13 principales cibles des ransomwares par secteur :

- Gouvernement central et fédéral.

- Santé.

- Infrastructures énergétiques et de services publics.

- Enseignement supérieur.

- Services financiers.

- Fabrication et production.

- Éducation inférieure.

- Médias, divertissement et loisirs.

- Construction et immobilier.

- Distribution et transport.

- Informatique, technologie et télécommunications.

- Services commerciaux, professionnels et juridiques.

- Commerce de détail.

- Gouvernement local et gouvernement de l'État.

Comment prévenir les attaques par ransomware

La prévention contre les ransomwares est un défi pour les organisations de tous types et de toutes tailles, et il n'existe pas de solution miracle :

- Déployez une défense en profondeur. Utilisez au minimum un logiciel anti-malware et antivirus, des listes blanches/noires, des pare-feu, des filtres de messagerie et Web, des analyses du trafic réseau, des technologies SIEM et d'accès distant sécurisé, telles que l'accès réseau zéro confiance et les VPN. Limitez ou bloquez l'utilisation des protocoles RDP et VNC.

- Utilisez des contrôles de sécurité avancés. Envisagez les solutions suivantes : détection et réponse étendues (XDR), détection et réponse gérées, SASE, analyse du comportement des utilisateurs et des entités, sécurité zéro confiance et cyber-déception.

- Mettez en place des contrôles d'accès rigoureux. Utilisez l'authentification multifactorielle (MFA) et le principe du moindre privilège. Procédez régulièrement à des vérifications des autorisations et des accès des utilisateurs.

- Protégez les charges de travail et les terminaux. Utilisez notamment des outils EDR, de prévention des pertes de données et d'isolation des navigateurs. Déployez des outils dotés de fonctionnalités qui surveillent les signes de logiciels malveillants, tels que le chiffrement de fichiers en masse et les logiciels malveillants basés sur la mémoire. Détectez et surveillez l'utilisation des clés USB, et effectuez la recherche des menaces.

- Outils sécurisés de messagerie électronique et de collaboration. Mettez en place des contrôles d'authentification des e-mails, tels que DMARC (Domain-based Message Authentication, Reporting and Conformance), DKIM (DomainKeys Identified Mail) et SPF (Sender Policy Framework), et utilisez des passerelles de sécurité pour les e-mails.

- Restez à jour avec les correctifs. Réduisez votre exposition aux vulnérabilités en suivant les meilleures pratiques en matière de gestion des correctifs.

- Utilisez des sauvegardes de données. Suivez la règle de sauvegarde 3-2-1 et envisagez de disposer de sauvegardes secondaires et tertiaires. Veillez à protéger les sauvegardes contre les ransomwares et assurez-vous que toutes les sauvegardes sont inaccessibles depuis l'environnement informatique principal.

- Passez en revue les procédures de réponse aux incidents. Intègrez les ransomwares dans les plans standard de réponse aux incidents et créez un plan spécifique aux ransomwares. Rédige des guides pour chaque étape de la réponse aux incidents et utilise des exercices de simulation pour tester tous les plans et guides.

- Organisez des formations de sensibilisation à la sécurité. Rendez ces formations dynamiques et attrayantes, et veillez à ce qu'elles abordent spécifiquement les ransomwares, notamment comment les identifier, les prévenir, les éviter et y réagir.

Comment détecter les attaques par ransomware

Même les organisations qui suivent les meilleures pratiques en matière de prévention des ransomwares seront inévitablement victimes d'attaques. En fait, de nombreux experts affirment que les entreprises ne devraient pas se demander si elles seront touchées, mais plutôt quand elles le seront.

Cependant, il est essentiel de noter qu'une équipe de sécurité qui détecte une attaque par ransomware à un stade précoce pourrait être en mesure d'isoler et d'éliminer les acteurs malveillants avant qu'ils n'aient trouvé, chiffré et exfiltré des données sensibles.

Les outils anti-malware constituent une première ligne de défense importante, signalant les variantes connues de ransomware en fonction de leurs signatures numériques. Certaines offres, telles que les plateformes XDR et SIEM, recherchent également les anomalies comportementales afin de détecter les nouvelles souches de ransomware qui seraient autrement indétectables. Les indicateurs possibles d'une compromission comprennent les exécutions de fichiers anormales, le trafic réseau et les appels API, qui peuvent tous indiquer une attaque active de ransomware.

Certaines organisations utilisent la détection basée sur la tromperie pour débusquer leurs adversaires, en les appâtant avec de faux actifs informatiques qui agissent comme des pièges pour alerter les équipes de sécurité de leur présence. Bien que les leurres informatiques nécessitent des ressources considérables pour être déployés et maintenus, ils ont des taux de faux positifs exceptionnellement bas, ce qui en fait des armes précieuses dans la lutte contre les ransomwares.

Comment réagir face à une attaque par ransomware

Malgré les efforts déployés pour prévenir et détecter rapidement les ransomwares, les experts affirment que les entreprises doivent tout de même se préparer au pire et planifier en conséquence. Cela implique de mettre en place une équipe chargée des incidents de cybersécurité qui enquête sur les événements liés à la sécurité, ainsi qu'une équipe élargie de réponse aux incidents de sécurité informatique (CSIRT) qui intervient en cas d'incidents confirmés liés à des ransomwares.

Idéalement, le CSIRT central devrait être composé principalement de professionnels de la cybersécurité et, éventuellement, de personnel chargé des opérations informatiques. Le CSIRT élargi devrait également inclure des experts juridiques, des représentants des relations publiques et de la communication, ainsi que des dirigeants.

Une fois le plan d'intervention contre les ransomwares mis en place, testez-le régulièrement à l'aide d'exercices réalistes de simulation et de modélisation des menaces. Déterminez clairement comment et quand escalader un incident et quels membres du CSIRT doivent être impliqués, à quelles étapes et à quel titre.

Lors d'une attaque confirmée par un ransomware, les mesures suivantes doivent être prises aussi rapidement et efficacement que possible.

Identification et enquête

- Informer tous les membres principaux du CSIRT.

- Déterminez le type de ransomware, si possible, et recueillez autant d'informations que possible sur l'attaque.

- Évaluer l'étendue de l'infection par le ransomware au sein de l'environnement.

- Évaluer l'impact potentiel sur l'organisation, y compris les fonctions commerciales essentielles et les implications financières.

- Déterminez, dans la mesure du possible, la source de l'infection.

Confinement

- Déconnectez et mettez en quarantaine les systèmes et appareils affectés.

- Assurez-vous que les sauvegardes et les serveurs de sauvegarde sont sécurisés.

- Envisagez d'isoler les bases de données partagées et les partages de fichiers.

- Envisagez de prendre des mesures supplémentaires, telles que le blocage des domaines C&C connus.

Éradication

- Supprimer les artefacts malveillants connus.

- Vérifiez que les sauvegardes sont propres et ne sont pas affectées par des logiciels malveillants.

- Supprimez et remplacez les systèmes et services infectés.

- Essuyez et restaurez les terminaux affectés à l'aide de données de sauvegarde propres.

- Vérifiez que les outils de sécurité des terminaux sont à jour et activés sur tous les systèmes.

- Déployez les correctifs de sécurité hautement prioritaires, en particulier sur les systèmes, les systèmes d'exploitation et les logiciels ciblés.

- Restez vigilant quant aux signes de réinfection.

Communication

- Communiquez les détails de l'incident aux parties prenantes concernées, conformément au plan d'intervention en cas d'incident. Il peut s'agir de parties prenantes internes, telles que les employés et la direction, et de parties prenantes externes, telles que les clients, les partenaires tiers, les assureurs et les forces de l'ordre.

- Veiller au respect des lois applicables en matière de divulgation des informations relatives à la cybersécurité.

- Documentez l'incident au fur et à mesure qu'il se déroule.

Récupération

- Évaluez s'il convient de payer la rançon. Consultez un conseiller juridique, des assureurs, les forces de l'ordre, des consultants et des experts en négociation si nécessaire.

- Vérifiez que tous les systèmes, données et applications sont propres, accessibles, opérationnels et surveillés, sans aucune vulnérabilité susceptible de permettre à des pirates de s'introduire à nouveau dans l'environnement.

En savoir plus sur la manière de se remettre d'une attaque par ransomware.

Exemples notables d'attaques par ransomware

Les ransomwares tourmentent les organisations et les particuliers depuis des décennies. Voici quelques-unes des attaques les plus notables :

- AIDS Trojan, 1989. Joseph L. Popp, biologiste diplômé de Harvard, a envoyé des disquettes infectées à 20 000 personnes qui avaient récemment assisté à une conférence de l'Organisation mondiale de la santé sur le sida. Les experts en informatique ont rapidement trouvé une clé de décryptage, mais le logiciel malveillant de Popp, connu sous le nom d'AIDS Trojan, est entré dans l'histoire comme la première campagne de ransomware connue.

- CryptoLocker, 2013. Les ransomwares ne sont devenus une menace importante qu'à partir des années 2010, lorsque des logiciels malveillants tels que CryptoLocker ont été les premiers à utiliser des algorithmes de chiffrement avancés pour prendre en otage les données des victimes. Les opérateurs de CryptoLocker ont également été parmi les premiers à exiger le paiement de rançons en cryptomonnaie.

- WannaCry, 2017. Lors de l'une des plus grandes attaques de ransomware de tous les temps, le cryptoworm WannaCry a compromis des centaines de milliers d'ordinateurs dans 150 pays. Parmi les victimes figuraient de grandes banques, des organismes chargés de l'application de la loi, des organismes de santé et des entreprises de télécommunications. Le logiciel malveillant utilise l'exploit EternalBlue, initialement développé par la National Security Agency et divulgué par des membres du groupe de pirates informatiques Shadow Brokers, pour exploiter une vulnérabilité dans la mise en œuvre par Microsoft du protocole SMBP (Server Message Block). Bien que Microsoft ait publié une mise à jour logicielle corrigeant cette vulnérabilité avant les attaques, les systèmes non patchés continuent à ce jour d'être victimes d'infections par WannaCry.

- NotPetya, 2017. Tout comme WannaCry, NotPetya exploite la faille EternalBlue. Cependant, en tant que logiciel de destruction, il détruit les fichiers des victimes après les avoir cryptés, même si celles-ci acceptent de payer la rançon demandée. NotPetya a causé environ 10 milliards de dollars de pertes dans le monde entier. L'une des cibles les plus en vue, le géant danois du transport maritime et de la logistique A.P. Moller-Maersk, a perdu environ 300 millions de dollars dans cet incident. La CIA a attribué cette attaque par ransomware à une agence d'espionnage militaire russe et, selon le fournisseur de solutions de cybersécurité ESET, environ 80 % des cibles de NotPetya se trouvaient en Ukraine.

- REvil, 2021. Dans l'un des plus grands épisodes de ransomware jamais enregistrés, l'opération RaaS du gang REvil a frappé le fournisseur de services gérés Kaseya en 2021. Plus d'un million d'appareils ont été infectés lors de cette attaque de la chaîne d'approvisionnement.

- Alphv/BlackCat, 2024. Au début de l'année 2024, à la suite des efforts déployés par le FBI pour perturber les activités du gang RaaS, Alphv/BlackCat a commencé à cibler agressivement les organismes de santé. L'attaque du groupe contre le géant des logiciels de paiement dans le domaine de la santé, Change Healthcare, a été particulièrement catastrophique, entraînant des perturbations massives dans les pharmacies, les hôpitaux et les cabinets médicaux.

La chasse aux gros gibiers, qui consiste pour les opérateurs de ransomware à cibler les grandes organisations aux moyens financiers importants, a connu une explosion ces dernières années. Parmi les victimes de ransomware les plus médiatisées, on peut citer Colonial Pipeline, Caesars Entertainment, MGM Resorts, JBS USA, le gouvernement du Costa Rica, Travelex, le National Health Service britannique et bien d'autres encore.

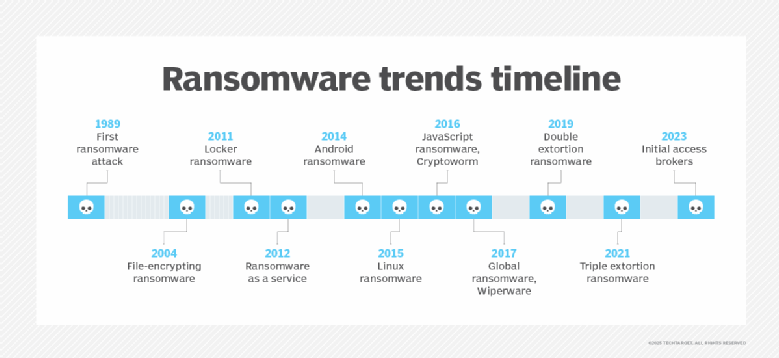

Tendances et évolution des tactiques des ransomwares

Les ransomwares ont considérablement évolué depuis leur apparition en 1989, lorsque Popp, considéré comme le père des ransomwares, a chargé le cheval de Troie AIDS sur des disquettes et l'a envoyé à ses cibles par courrier postal. L'avènement d'Internet et du courrier électronique a ouvert la voie aux attaques de type « spray », dans lesquelles les cybercriminels exigeaient de petites rançons à autant de victimes que possible. Plus récemment, les attaques ciblées par ransomware sont devenues la norme, touchant tour à tour des organisations de premier plan.

Plusieurs développements et tendances clés ont contribué à la vague croissante d'attaques par ransomware :

- Le ransomware Locker, qui bloque complètement l'accès des utilisateurs à leurs appareils et les incite davantage à se plier aux demandes de rançon.

- Des algorithmes de chiffrement plus puissants, difficiles, voire impossibles à pirater.

- Les cryptomonnaies, telles que le bitcoin, qui permettent aux cybercriminels de percevoir facilement et anonymement des rançons colossales.

- Le RaaS, qui permet aux cybercriminels ayant des compétences techniques limitées de louer des services de ransomware et de mener des attaques.

- Les attaques à double extorsion, qui permettent aux opérateurs de ransomware d'exiger deux paiements pour une seule attaque.

- Les Attaques à triple extorsion, dans lesquelles les auteurs de menaces peuvent extorquer plusieurs fois leurs victimes pour une seule attaque.

- Les courtiers en accès initial, des groupes criminels tiers qui acquièrent un accès illégal à des réseaux privés et le vendent à des opérateurs de ransomware.

L'IA et l'avenir des ransomwares

L'IA menace d'accélérer considérablement les attaques par ransomware en permettant aux opérateurs de les exécuter à une vitesse et à une échelle sans précédent. Selon les experts, l'IA générative (GenAI) et les grands modèles linguistiques (LLM) peuvent aider les attaquants à accomplir plus efficacement les tâches suivantes :

- Mener des recherches et des missions de reconnaissance.

- Cibler les victimes via des campagnes d'ingénierie sociale et d'hameçonnage.

- Détecter et exploiter les vulnérabilités du système.

- Écrire et déployer des logiciels malveillants.

- Identifier et extraire les données sensibles.

- Adaptez-vous aux mesures défensives pour éviter d'être détecté.

GenAI peut même aider les opérateurs à optimiser leurs demandes de rançon en fonction de variables spécifiques à la cible, telles que la couverture d'assurance cyber et les sauvegardes de données, tandis que les chatbots IA peuvent gérer les négociations avec les victimes.

Sur une note plus positive, l'IA et les LLM promettent également de renforcer les défenses contre les ransomwares grâce à une analyse comportementale intelligente, une réponse et une récupération automatisées en cas d'incident, et une protection des terminaux pilotée par des agents IA. Les défenseurs et les acteurs malveillants utilisant à parts égales les technologies IA émergentes les uns contre les autres, leur jeu du chat et de la souris, qui dure depuis des décennies, est prêt à se poursuivre.

Sharon Shea est rédactrice en chef du site SearchSecurity d'Informa TechTarget.

Alissa Irei est rédactrice en chef du site SearchSecurity d'Informa TechTarget.