Qu'est-ce qu'un ransomware à triple extorsion ?

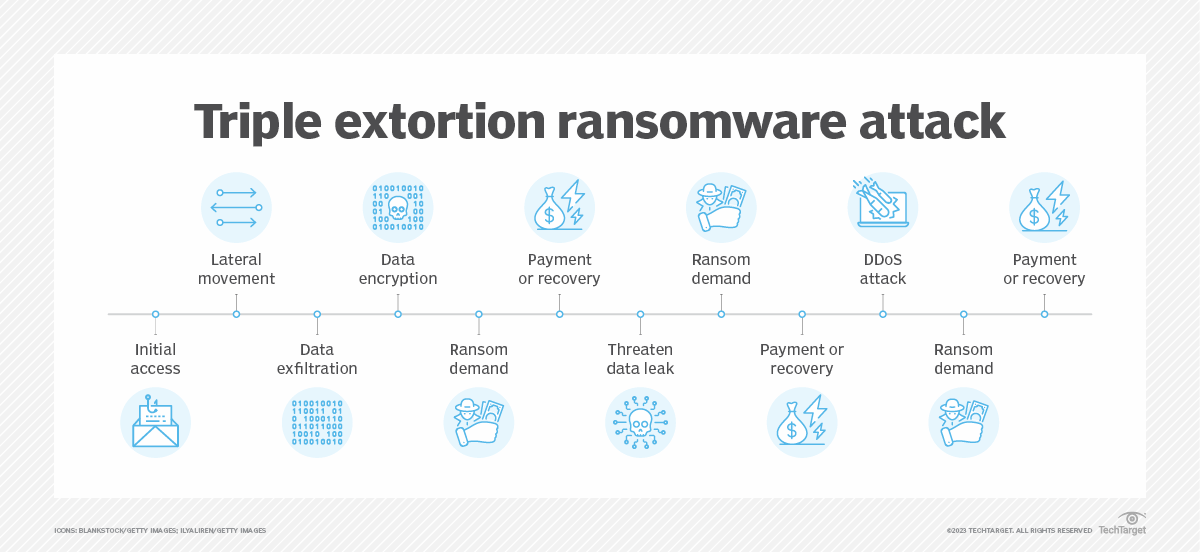

Le ransomware à triple extorsion est un type d'attaque par ransomware dans lequel un cybercriminel extorque sa victime à plusieurs reprises, notamment en cryptant des données, en exposant des données exfiltrées, puis en menaçant de lancer une troisième attaque supplémentaire.

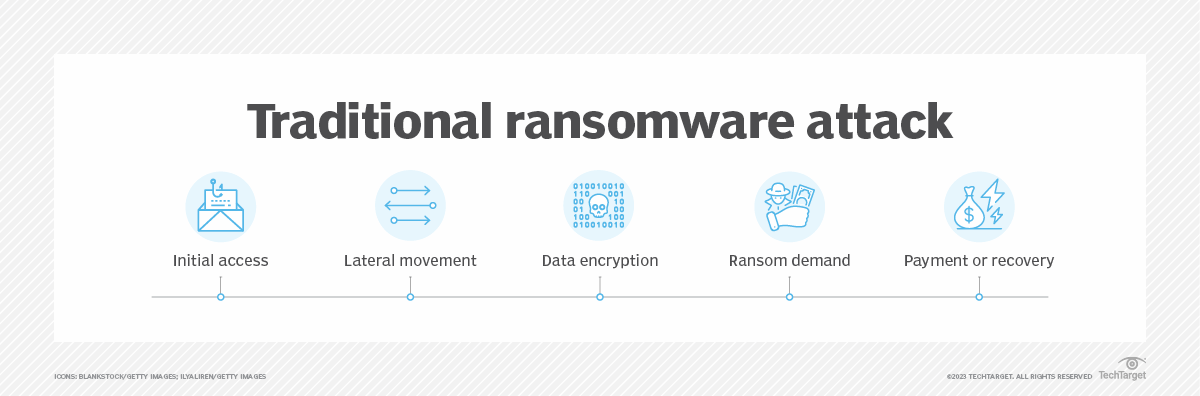

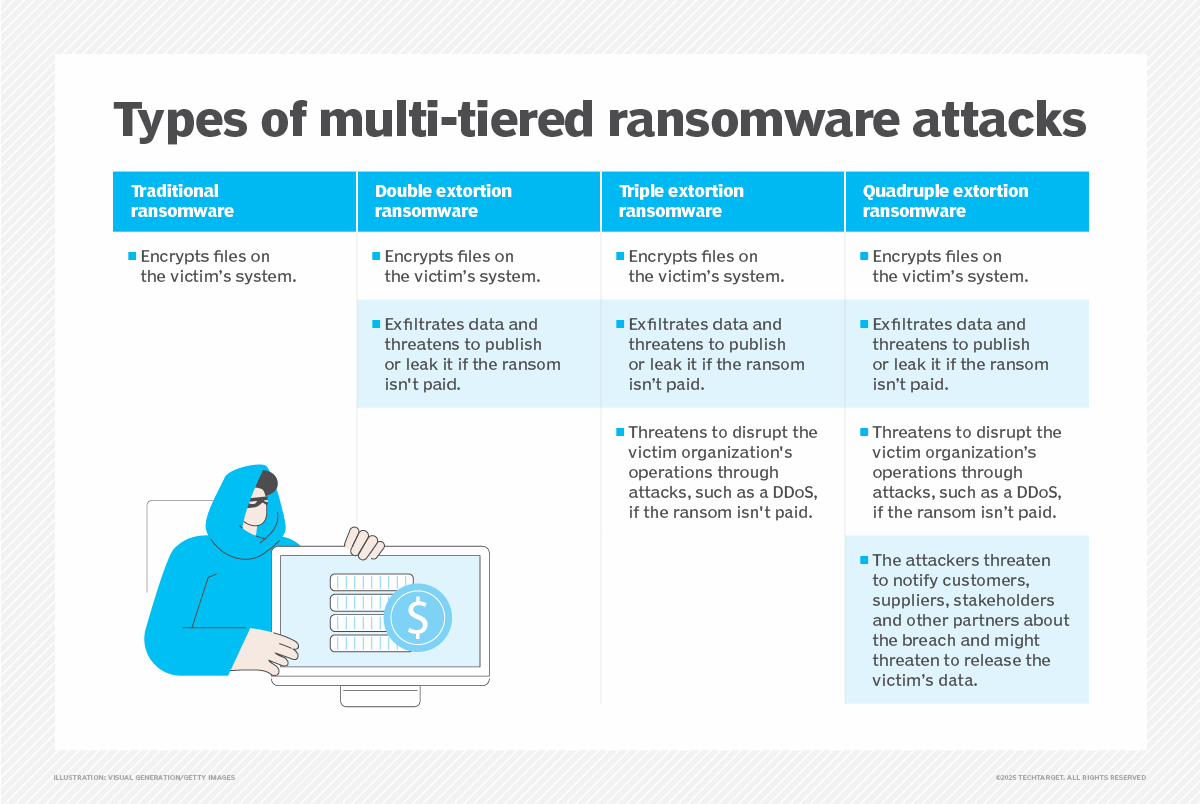

Dans une attaque ransomware traditionnelle, un pirate crypte les données de la victime, l'empêchant ainsi d'y accéder.

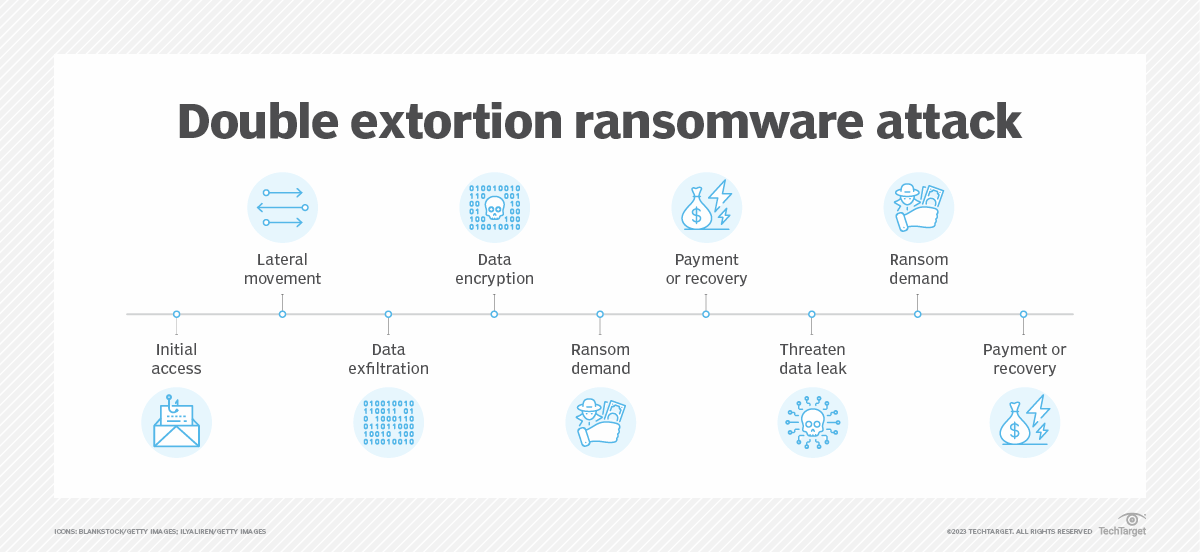

Dans le cas d'une attaque par ransomware à double extorsion, un deuxième vecteur d'attaque est ajouté. En général, une copie des données d'une organisation est volée ou supprimée. Les organisations victimes peuvent souvent se remettre d'une attaque par ransomware classique en utilisant des sauvegardes. Cependant, en exfiltrant des données dans le cadre d'une attaque à double extorsion, l'attaquant a une autre chance d'extorquer la victime, ou d'exiger deux rançons.

Une attaque par ransomware à triple extorsion ajoute un troisième vecteur d'attaque et la possibilité d'une deuxième, voire d'une troisième rançon. Ce troisième vecteur d'attaque peut prendre la forme d'une attaque par déni de service distribué (DDoS) ou d'intimidation des clients, employés et parties prenantes de la victime afin qu'ils paient une rançon.

Avec l'approche de triple extorsion, les attaquants visent à contraindre les victimes à payer plusieurs rançons en introduisant des menaces et des risques supplémentaires allant au-delà du blocage de l'accès aux données. Cette approche est plus difficile à surmonter et peut également nuire à la réputation.

Les ransomwares sont de plus en plus courants, avec une augmentation des cas de double et triple extorsion. Selon le rapport « 2024 Data Breach Investigations Report » de Verizon, les ransomwares et l'extorsion de données représentaient 32 % des attaques signalées. Selon le rapport « The State of Ransomware 2024 » de Sophos, les ransomwares ont touché 59 % des organisations en 2024.

Comment fonctionne une attaque par ransomware à triple extorsion ?

Au stade initial, une attaque par ransomware à triple extorsion suit la même séquence d'attaque de base qu'une attaque par ransomware classique, mais ajoute un deuxième et un troisième vecteurs d'attaque. Une attaque par ransomware à triple extorsion type comprend les étapes suivantes :

- Accès initial. Les pirates pénètrent dans le réseau de leur victime, souvent par le biais d'hameçonnage, de logiciels malveillants, de vulnérabilités ou d'identifiants volés.

- Mouvement latéral et découverte d'actifs. Une fois qu'ils ont accès au réseau, les attaquants explorent plus en profondeur l'environnement afin d'élever leurs privilèges et de trouver des données potentiellement précieuses.

- Exfiltration de données. Une fois identifiés, les actifs de grande valeur sont volés pour être utilisés dans le cadre d'une attaque de double extorsion.

- Chiffrement des fichiers. Les pirates chiffrent les données afin d'empêcher la victime d'y accéder.

- Demande de rançon. Une fois les données chiffrées et exfiltrées, les pirates envoient une demande de rançon à la victime, exigeant un paiement, généralement en cryptomonnaie, pour obtenir la clé de déchiffrement et retrouver l'accès à ses données.

- Double extorsion de rançon. Si l'organisation victime parvient à restaurer ses données à partir de sauvegardes, ou même si elle a payé la première rançon, les acteurs malveillants reviennent pour une deuxième attaque et exigent un deuxième paiement de rançon afin d'empêcher la publication ou la divulgation des données sensibles de la victime.

- Triple extorsion de rançon. Lors de la troisième attaque, les pirates menacent de mener d'autres actions, telles qu'une attaque DDoS ou même de contacter les clients, les employés et les tiers de l'organisation victime pour exiger un paiement. Si l'organisation victime n'a pas encore payé la rançon, cela exercerait une pression supplémentaire pour qu'elle le fasse, et si elle a déjà payé, cela pourrait être utilisé pour lui extorquer une rançon supplémentaire.

Attention : les acteurs malveillants exigent souvent des paiements de plus en plus élevés à chaque rançon supplémentaire. Les forces de l'ordre découragent les organisations de payer la rançon, mais beaucoup d'entre elles choisissent tout de même de le faire. Elles devraient consulter des services de négociation en matière de ransomware afin d'obtenir un meilleur résultat.

Ransomware à double extorsion vs ransomware à triple extorsion

Les ransomwares à double extorsion et à triple extorsion sont similaires à bien des égards. La principale différence entre eux réside dans le fait que la triple extorsion ajoute un troisième vecteur de menace. L'objectif des ransomwares à double et triple extorsion est d'exercer une pression supplémentaire sur les victimes afin qu'elles paient encore plus d'argent pour éviter de nouvelles attaques. Il existe également des attaques à quadruple extorsion. Ces attaques s'appuient sur les ransomwares traditionnels et ajoutent un quatrième vecteur : les attaquants menacent d'informer les clients et autres parties prenantes de la victime de la violation et menacent de divulguer les données de la victime.

Les organisations peuvent souscrire une assurance contre les ransomwares et les cyberattaques, qui couvre les pertes telles que les interruptions d'activité, la réponse aux incidents, la récupération des données et l'atteinte à la réputation en cas d'attaque par ransomware. L'assurance cyber peut couvrir les attaques par ransomware avec double, triple ou quadruple extorsion, mais la couverture spécifique dépend de la police.

Exemples notables de ransomware à triple extorsion

Depuis 2020, plusieurs groupes de ransomware ont lancé des attaques de triple extorsion. Voici quelques exemples de ces attaques :

- AvosLocker. Opération de ransomware-as-a-service (RaaS), AvosLocker était actif en 2022, ce qui a conduit le Federal Bureau of Investigations à émettre un avis d'alerte concernant ce groupe.

- BlackCat. Également connu sous le nom d'ALPHV, le groupe de ransomware BlackCat est devenu une menace majeure en 2022 avec des attaques contre des entreprises pétrolières et aéronautiques, ainsi que contre des universités. En 2023, le groupe a revendiqué la responsabilité de la cyberattaque contre Barts Health NHS Trust.

- Hive. Le groupe de ransomware Hive a mené d'importantes attaques de triple extorsion jusqu'à fin 2022, date à laquelle les forces de l'ordre américaines ont mis fin à ses activités.

- Vice Society. En 2022 et 2023, Vice Society est apparu comme une menace de ransomware à triple extorsion, ciblant le secteur public et les établissements d'enseignement. En février 2023, Vice Society a déclaré avoir réussi à attaquer le réseau de transport rapide de la baie de San Francisco.

- Quantum. Le groupe de ransomware Quantum était actif en 2022 et connu pour vendre les données de ses victimes. Parmi ses nombreuses victimes figurait le bureau de l'éducation du comté de Glenn, en Californie, qui a payé une rançon de 400 000 dollars.

- RansomHub. Apparu pour la première fois en février 2024, RansomHub a revendiqué plus de 600 attaques RaaS à travers le monde, causant des perturbations et des pertes financières à des organisations dans les secteurs de la santé, de l'industrie manufacturière, de l'éducation, de l'immobilier et d'autres industries. Considéré comme le successeur d'ALPHV, ses origines semblent provenir de pays affiliés à la Russie.

Comment prévenir les ransomwares à triple extorsion

Pour prévenir et limiter le risque d'attaques par ransomware à triple extorsion, les organisations doivent suivre les bonnes pratiques suivantes :

- Renforcez les contrôles d'accès. Utilisez des mots de passe forts et une authentification multifactorielle, limitez les privilèges administratifs aux serveurs et désactivez ou restreignez l'accès au protocole de bureau à distance.

- Déployez les correctifs et les mises à jour logicielles. Assurez-vous que tous les systèmes d'exploitation, logiciels et micrologiciels sont corrigés et à jour.

- Renforcez la sécurité du réseau. Sécurisez les réseaux grâce à la micro-segmentation et aux LAN virtuels afin de réduire le risque que des pirates informatiques se déplacent latéralement à travers ceux-ci. Assurez-vous que des pare-feu sont en place, ainsi que des systèmes de prévention et de détection des intrusions.

- Mettre en place un système de surveillance et de journalisation. Surveiller les réseaux à la recherche de connexions suspectes, analyser les journaux à la recherche d'indicateurs de compromission et guetter les signes d'utilisation abusive des identifiants.

- Organisez des formations de sensibilisation à la cybersécurité. Informez vos employés sur le phishing et l'ingénierie sociale. Sensibilisez-les aux e-mails, URL et pièces jointes suspects.

- Élaborez un plan d'intervention en cas d'incident. Développez et testez un plan d'intervention en cas d'incident lié à un ransomware. Assurez-vous qu'il couvre la détection, l'analyse et le confinement.

- Effectuez des sauvegardes et testez les mesures de récupération. Effectuez régulièrement des sauvegardes hors ligne et cryptées, et stockez-les dans un emplacement distinct du réseau de production. Testez régulièrement les capacités de restauration à partir des sauvegardes. Envisagez de souscrire une cyberassurance pour compenser les coûts éventuels en cas d'incident lié à un ransomware.

Outils que les entreprises peuvent utiliser pour se défendre contre les ransomwares

La défense contre les attaques traditionnelles, doubles et triples de ransomware nécessite une stratégie de cybersécurité étendue et multicouche. Les principaux outils de sécurité doivent offrir les fonctionnalités suivantes :

- Protection du réseau.

- Protection des terminaux.

- Sécurité du cloud.

- Protection des données.

- Surveillance et détection des menaces.

- Détection et réponse aux incidents au niveau des terminaux.

- Gestion des identités et des accès.

- Détection d'intrusion.

- Cadres de sécurité zéro trust.

- Prévention des pertes de données.

- Sauvegarde et reprise après sinistre.

- Segmentation du réseau et pare-feu.

Voici quelques exemples de ces outils :

- Bitdefender.

- Cisco.Secure Endpoint

- ESET Protect.

- F-Secure Total.

- Kaspersky Premium.

- Malwarebytes ThreatDown Protection.

- OpenText MDR (anciennement Webroot MDR).

- Sophos Endpoint.

- Symantec Enterprise Cloud.

- Trend Cloud One de Trend Micro.

Il existe de nombreux outils de cybersécurité qu'une organisation peut utiliser pour se protéger contre les attaques de logiciels malveillants et de ransomware. Découvrez-en davantage sur chacun des outils de protection contre les ransomwares mentionnés précédemment.