Qu'est-ce que la détection et la réponse aux menaces (TDR) ? Guide complet

La détection et la réponse aux menaces, ou TDR, est le processus qui consiste à reconnaître les cybermenaces potentielles et à y réagir avant qu'elles ne causent du tort à une organisation. En identifiant les risques de cybersécurité (qui ont été ou pourraient être exploités par des intrus) et en mettant ensuite en œuvre des mesures pour répondre à ces menaces, la TDR contribue à prévenir les violations de données, les attaques par ransomware et autres incidents de sécurité.

La détection des menaces repose sur une combinaison de technologies de surveillance, de renseignements sur les menaces et d'expertise humaine. Elle constitue une ligne de défense supplémentaire derrière les fonctionnalités de sécurité traditionnelles telles que les pare-feu et les logiciels antivirus, en recherchant les vulnérabilités dans les terminaux, les réseaux informatiques, les applications et autres. Les offres TDR sont commercialisées sous forme de produits et de services gérés.

Un élément clé du TDR est sa capacité à réagir aux vulnérabilités grâce à des réponses automatisées qui, selon la situation, peuvent corriger, contenir ou contrer la menace potentielle. Avec le TDR, l'objectif est d'agir avant qu'une compromission ne se transforme en violation ou en autre type de cyberattaque.

Une fois alerté d'une menace potentielle, TDR peut déclencher des mesures de réponse. Par exemple, il bloquera une adresse IP suspecte, désactivera un compte, isolera un appareil infecté ou fermera temporairement les services affectés.

Une entreprise qui tente de mettre en œuvre un programme de gestion des surfaces d'attaque sait à quel point il est essentiel de surveiller tous ses actifs informatiques, en permanence. Mais le défi consiste à atteindre cet objectif.

Ce guide complet sur la détection et la réponse aux menaces explore les technologies et les pratiques qui permettent cette couche de protection sur toute une gamme d'actifs informatiques.

Pourquoi la détection et la réponse aux menaces sont-elles importantes ?

Quelle que soit la qualité des défenses cybernétiques d'une organisation, il faut s'attendre à des intrusions dans les réseaux et les systèmes informatiques.

Il y aura inévitablement un port ouvert provenant d'un serveur de test oublié, un appareil exécutant un logiciel de sécurité mal configuré, un ordinateur portable personnel infecté par un logiciel malveillant qu'un employé utilise pour se connecter au réseau de l'entreprise, ou d'autres failles de sécurité. Le rôle de TDR est de repérer et de neutraliser ces vulnérabilités avant que les pirates ne puissent en tirer pleinement parti.

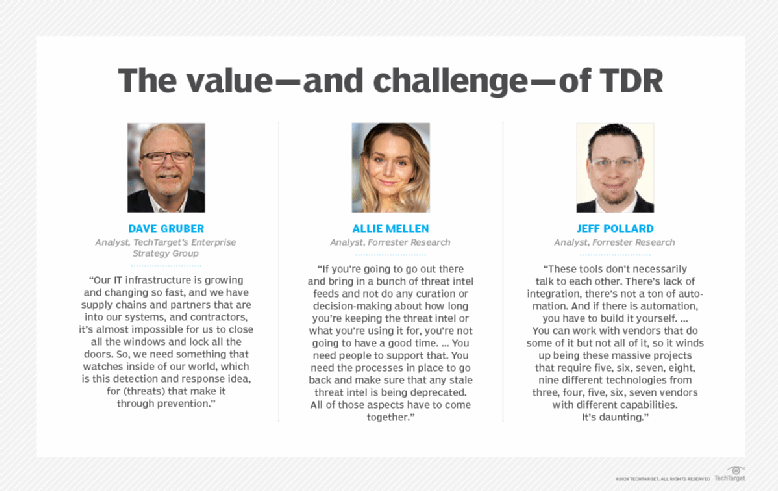

Comme l'explique Dave Gruber, analyste au sein de la division recherche et conseil Enterprise Strategy Group de TechTarget : « Plus vite nous détectons, plus vite nous pouvons contenir, et plus vite nous pouvons empêcher les malfaiteurs de commettre des actes vraiment malveillants et odieux. »

Les risques sont nombreux. Les incidents de sécurité peuvent être gênants ou extrêmement destructeurs. Par exemple, une entreprise victime d'une violation perdra des données, verra sa réputation ternie et subira des pertes financières. Un rapport publié en 2024 par IBM/Ponemon Institute estimait le coût moyen d'une violation de données à 4,8 millions de dollars, soit une augmentation de 10 % par rapport à la version précédente du rapport annuel. Cette estimation est basée sur une analyse des violations subies par 604 organisations à travers le monde entre mars 2023 et février 2024.

Une organisation qui cherche à se protéger doit faire face à la fois à la diversité des cybermenaces et au jeu du chat et de la souris sans fin entre l'attaquant et le défenseur. Allie Mellen, analyste chez Forrester Research, a déclaré que la nature changeante des menaces informatiques, tout comme la complexité informatique, figurait parmi les principales sources de frustration que le cabinet de conseil entendait année après année de la part de ses clients.

Les ransomwares, d'autres types de logiciels malveillants, les attaques par hameçonnage et autres cybermenaces font partie des tactiques utilisées par les cybercriminels contre les entreprises, les écoles, les gouvernements et les prestataires de soins de santé. Si ces techniques sont si couramment utilisées, c'est parce qu'elles sont efficaces. Le TDR est un élément clé des stratégies de cybersécurité visant à les bloquer.

Comment fonctionnent la détection et la réponse aux menaces ?

Les mesures préventives ne pouvant pas empêcher toutes les menaces de cybersécurité, les organisations doivent identifier ce qu'elles ont manqué. La détection des menaces facilite ce processus en surveillant les réseaux, les terminaux, les applications, l'activité des utilisateurs et les données afin de détecter les indicateurs de compromission (IOC) susceptibles de révéler une activité malveillante. Les produits de détection des menaces analysent les modèles de trafic, les journaux système, les fichiers suspects, les tentatives d'accès et d'autres données à la recherche de modèles et de comportements anormaux.

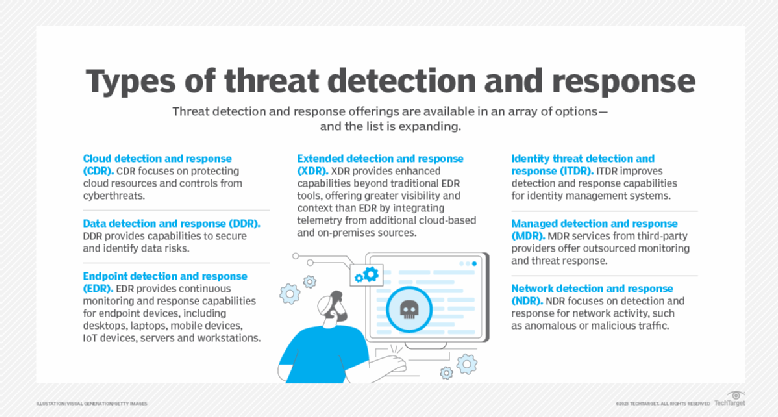

Pour répondre à la demande de protection supplémentaire, les fournisseurs de solutions de sécurité ont positionné leurs produits dans un nombre croissant de segments au sein de la catégorie « détection et réponse aux menaces », notamment les suivants :

- Détection et réponse dans le cloud. Le CDR se concentre sur la protection des ressources cloud. Cela inclut un contrôle plus strict des personnes autorisées à accéder à certains services cloud.

- Détection et réponse aux données. Le DDR offre des fonctionnalités permettant de sécuriser et d'identifier les risques pesant sur les données propriétaires d'une organisation. La détection proactive des menaces peut contribuer à empêcher les données de tomber entre de mauvaises mains.

- Détection et réponse aux incidents au niveau des terminaux. L'EDR offre des capacités de surveillance et de réponse continues pour les ordinateurs de bureau, les ordinateurs portables, les appareils mobiles, les équipements IoT, les serveurs, les postes de travail et autres appareils. Il collecte et analyse les données relatives à chaque terminal, et certains systèmes EDR mettent automatiquement en quarantaine les appareils compromis.

- Détection et réponse étendues. Le XDR offre une meilleure visibilité que l'EDR en intégrant les données télémétriques provenant des réseaux, des environnements cloud, des terminaux et d'autres sources. Le fait de disposer des données provenant de divers outils de sécurité en un seul endroit plutôt que dans plusieurs rend ces informations beaucoup plus utiles pour une équipe de sécurité.

- Détection et réponse aux menaces liées à l'identité. Les mots de passe volés et les comptes utilisateur compromis constituent des points d'entrée privilégiés pour les pirates. ITDR offre des fonctionnalités permettant d'améliorer la détection et la réponse aux menaces pesant sur les systèmes de gestion des identités.

- Détection et réponse gérées. Les services MDR proposés par des fournisseurs tiers offrent une surveillance et une réponse aux menaces externalisées. Ces services aident les organisations qui ne disposent pas nécessairement du personnel spécialisé en sécurité ou les entreprises internationales qui ont besoin d'aide pour faire face au volume de menaces auxquelles elles sont confrontées.

- Détection et réponse étendues gérées. MXDR est une version externalisée de XDR. Ce service offre aux clients une grande visibilité sur leurs systèmes, des capacités de réponse aux menaces et une expertise humaine.

- Détection et réponse réseau. Le NDR utilise une surveillance avancée et l'apprentissage automatique pour créer une base de référence du comportement normal sur le réseau d'une organisation. Il recherche ensuite les écarts par rapport à cette base de référence afin d'identifier et, éventuellement, de bloquer le trafic malveillant.

Quelles menaces le TDR identifie-t-il et prévient-il ?

Les équipes de sécurité ont toujours accordé une attention particulière à la sécurité des réseaux et des terminaux, mais leurs méthodes ont dû s'adapter à mesure que les menaces gagnaient en complexité et en quantité.

Les outils TDR offrent une visibilité sur les attaques furtives afin de permettre des réponses plus rapides et de réduire les perturbations et les risques pour l'entreprise. Ils détectent et atténuent de nombreuses menaces, notamment les suivantes :

- Malware. Un malware est tout type de logiciel malveillant, y compris les logiciels espions et les chevaux de Troie, conçu pour infecter les systèmes et les réseaux et voler des données.

- Ransomware. Les cybercriminels utilisent des ransomwares, qui constituent aujourd'hui la forme la plus répandue de logiciels malveillants, pour chiffrer et exfiltrer des données critiques pour l'entreprise. Ils exigent ensuite que la victime paie pour déchiffrer les données et empêcher les attaquants de les vendre ou de les divulguer publiquement.

- Hameçonnage. Forme la plus répandue d'ingénierie sociale, les attaques par hameçonnage incitent les utilisateurs à divulguer des informations sensibles et leurs identifiants de compte, que les pirates utilisent ensuite pour installer des logiciels malveillants ou infiltrer des systèmes.

- Attaques par déni de service distribué (DDoS). Les attaques DDoS inondent les systèmes de trafic afin de saturer les services informatiques et de désactiver les serveurs.

- Botnets. Un botnet est un réseau d'appareils infectés par des logiciels malveillants que les pirates utilisent pour mener des actions supplémentaires, telles que l'envoi de courriers indésirables, les attaques DDoS, le vol de données ou d'argent, ou encore le cryptojacking.

- Menaces persistantes avancées. Les APT sont des cyberattaques dans lesquelles des acteurs malveillants accèdent au réseau d'une organisation afin de voler des données pendant une période prolongée.

- Menaces zero-day. Une vulnérabilité zero-day est une faille de sécurité dans un logiciel, un matériel ou un micrologiciel dont les développeurs n'ont pas connaissance et qu'ils n'ont donc pas corrigée.

- Attaques « Living-off-the-land ». Les attaques « Living-off-the-land » consistent pour des acteurs malveillants à exploiter des outils légitimes présents dans un réseau afin de compromettre une organisation.

Les dégâts peuvent être causés rapidement. L'un des indicateurs clés en matière de sécurité est le temps d'évasion, qui mesure le temps nécessaire à un pirate pour se déplacer latéralement entre les systèmes d'une organisation ciblée après avoir réussi une première intrusion. Dans ses trois derniers rapports annuels sur les menaces, la société de sécurité CrowdStrike a montré que le temps d'évasion moyen était passé de 98 minutes à 84 minutes, puis à 62 minutes.

Avec des pirates informatiques compétents capables d'exploiter les systèmes aussi rapidement, les équipes de sécurité sont soumises à une forte pression pour réagir. C'est là que les nombreuses variétés de TDR entrent en jeu.

Fonctionnalités et capacités de détection et de réponse aux menaces

La détection et la réponse aux menaces peuvent semer la confusion chez ceux qui ne sont pas familiarisés avec ce concept, et pas seulement en raison de la façon dont sa terminologie s'est infiltrée dans l'alphabet. Elle traite diverses tâches de différentes manières, et il n'est pas toujours facile de savoir où commence un type de TDR et où finit un autre.

Certaines formes de TDR, telles que l'EDR, l'XDR et le MDR, remplissent des fonctions similaires mais différentes. L'XDR est disponible sous forme de déploiements ouverts et natifs distincts. Les fournisseurs proposent à leurs clients plusieurs types de détection des menaces, tels que l'EDR, le NDR et l'XDR, sous forme de produits et de services externalisés. Il peut exister des cas d'utilisation intéressants pour le CDR qui vont au-delà de ce qu'offre un fournisseur de cloud individuel.

La protection des terminaux illustre bien la multitude d'options de sécurité disponibles. Les entreprises ont depuis longtemps compris l'importance de la sécurité des terminaux pour protéger les serveurs, les ordinateurs portables, les téléphones mobiles et même les imprimantes contre les logiciels malveillants et autres menaces similaires.

Les solutions EDR et XDR renforcent ces efforts de protection des appareils en surveillant chaque appareil d'une organisation, quel que soit son emplacement. Ce niveau de protection est bien plus avancé que les logiciels antivirus, qui analysent les terminaux uniquement à la recherche de menaces connues. Les solutions EDR recherchent activement les menaces potentielles à l'aide de diverses méthodes, telles que le suivi des adresses IP des appareils qui se connectent aux systèmes d'une organisation ou lorsque quelqu'un tente de modifier un mot de passe. Il peut identifier les intrusions qui auraient pu échapper à une plateforme de protection des terminaux (EPP) au niveau du périmètre de sécurité. Cela est utile, car la conception traditionnelle de ce périmètre continue d'être remise en question par le travail à distance, l'IoT et l'omniprésence des appareils mobiles.

Avec un nombre croissant d'appareils provenant de différents endroits qui accèdent au réseau d'une organisation, les équipes de sécurité doivent jongler avec plusieurs types de sécurité des terminaux. Ces efforts, lorsqu'ils sont bien coordonnés, devraient atténuer les risques présentés par les logiciels malveillants, les logiciels non patchés et les données non cryptées. Une entreprise, par exemple, devrait considérer les technologies EPP et EDR comme des technologies complémentaires qui favorisent l'idée d'une défense multicouche contre les cybermenaces plutôt que comme des options différentes pour accomplir les mêmes tâches.

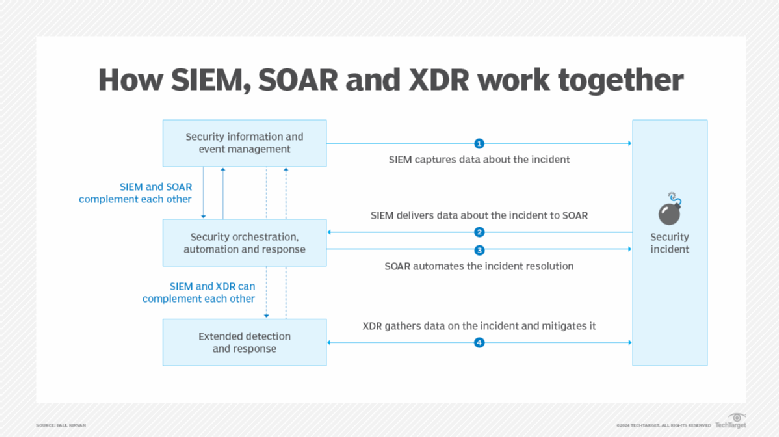

Des questions de redondance peuvent également se poser quant à savoir si l'EDR doit être déployé parallèlement à une plateforme de gestion des informations et des événements de sécurité (SIEM). Les deux agrégent les données télémétriques, mais en y regardant de plus près, on constate que le SIEM et l'EDR protègent les terminaux de manière différente. Alors qu'un système SIEM performant identifie les menaces, l'EDR peut recommander des correctifs pour les vulnérabilités et éventuellement contenir une menace avant qu'une violation n'entraîne une perte de données.

La technologie SIEM joue toutefois un rôle clé dans l'organisation des efforts de sécurité d'une entreprise. Elle extrait les données des journaux des dispositifs de sécurité, des pare-feu et des applications. La technologie SIEM trie ces données et génère des alertes utiles de manière à atténuer les plaintes courantes des administrateurs de sécurité concernant le nombre d'alertes inutiles ou de faible priorité qu'ils reçoivent.

Lorsqu'un centre d'opérations de sécurité est régulièrement submergé de faux positifs, le personnel peut négliger des signaux importants indiquant qu'une attaque est en cours. L'un des exemples les plus médiatisés, et les plus coûteux, est la violation de données subie par Target en 2013, un incident qui a compromis environ 40 millions de comptes de cartes bancaires de clients et qui a été attribué, en partie, à la fatigue des alertes dont souffrait le personnel.

Meilleures pratiques en matière de TDR et de gestion des menaces

Voici quelques bonnes pratiques qui contribueront à garantir le succès des efforts en matière de TDR et des initiatives plus larges de gestion des menaces.

Gestion efficace de l'information

L'accès à de grandes quantités d'informations sur la sécurité peut sembler à première vue être une bonne chose. Dans la pratique, l'abondance de données télémétriques sur la sécurité et d'informations détaillées sur les cybermenaces peut également constituer un fardeau.

À bien des égards, la gestion des menaces est synonyme de gestion de l'information. Il est essentiel de savoir quelles données sont importantes du point de vue de la sécurité, mais compte tenu du volume d'informations absorbé par les outils de sécurité, il est impossible de procéder manuellement à toutes les évaluations nécessaires. La technologie et l'automatisation sont indispensables.

Différentes approches de gestion des informations sur les menaces peuvent impliquer l'utilisation d'outils SIEM, XDR ou SOAR (Security Orchestration, Automation and Response). Un outil SIEM fournira probablement des informations détaillées sur un événement de sécurité, tandis qu'un système SOAR est utile pour collecter des données et déclencher une réponse automatisée à une attaque. Leurs capacités fonctionnent en tandem. Le XDR utilise également les données SIEM, mais ses capacités de réponse sont beaucoup plus étendues que celles du SOAR.

Renseignements sur les menaces

Toute initiative sérieuse visant à contrer les cybermenaces doit intégrer des renseignements sur les menaces. Il s'agit d'informations importantes sur les attaques et les attaques potentielles, telles que les menaces externes prévalentes à un moment donné, les tactiques utilisées par certains acteurs malveillants, etc. L'apparition d'une vulnérabilité zero-day est un exemple de renseignement pertinent sur les menaces : tant que les organisations ne sont pas conscientes de l'existence de cette faille, elles ne peuvent empêcher les attaquants de l'exploiter à leur détriment.

Recherche de menaces

Bien que les renseignements sur les menaces soient liés à la recherche de menaces, ils décrivent des choses différentes. La recherche de menaces consiste à rechercher les menaces qui pourraient déjà se trouver dans les systèmes d'une organisation. Les chercheurs de menaces utilisent les informations spécifiques dont ils disposent via un flux de renseignements sur les menaces pour éclairer leur travail, mais les deux termes ne sont pas interchangeables.

Lorsqu'une équipe de sécurité se lance dans la recherche de menaces, elle examine activement les systèmes à la recherche d'indices indiquant la présence d'un pirate. Elle peut recourir à plusieurs stratégies et étapes pour augmenter ses chances de réussite :

- Recherche structurée de menaces, qui consiste à rechercher des preuves de techniques connues pour avoir été utilisées par des pirates informatiques.

- Recherche non structurée de menaces, qui recherche les IOC.

- Recherche de menaces situationnelle, qui concentre la recherche de menaces sur les actifs informatiques considérés comme les plus exposés.

Les chasseurs de menaces doivent également passer en revue les principaux cadres de chasse aux menaces. Des méthodologies telles que Sqrrl et Peak peuvent aider les administrateurs de sécurité à développer une certaine structure autour de leurs activités de chasse.

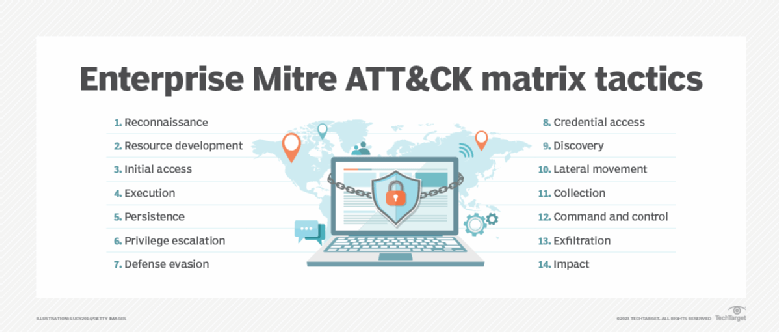

Utilisation de ressources externes pour lutter contre les menaces

Le cadre Mitre ATT&CK, une base de données ouverte à tous contenant des informations sur les tactiques et les menaces, constitue une autre ressource utile pour la recherche et la détection des menaces. Gérée par un organisme de recherche à but non lucratif, la base de connaissances Mitre est largement utilisée pour analyser le comportement et les techniques des adversaires lors d'une cyberattaque. En partageant ce type d'informations, les organisations et les fournisseurs de solutions de sécurité peuvent être mieux informés sur les dernières cybermenaces et, peut-être, mieux s'y préparer.

Dans le but d'améliorer le partage d'informations, l'Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a créé en 2024 un portail spécialement destiné aux utilisateurs pour qu'ils puissent signaler volontairement les incidents de sécurité. Les responsables de la CISA ont déclaré qu'ils espéraient que la diffusion à grande échelle des détails d'un événement de sécurité particulier empêcherait les attaquants d'utiliser les mêmes tactiques sur plusieurs cibles.

L'IA, le TDR et l'avenir

La détection et la gestion des menaces continuent de gagner en sophistication. Les entreprises disposent de plusieurs options, allant des produits de gestion unifiée des menaces aux services XDR entièrement externalisés. Mais ces technologies de sécurité ne peuvent pas promettre de résoudre tous les problèmes liés à l'information ni d'éliminer tous les risques, car elles en sont incapables. Elles peuvent toutefois aider les entreprises à mieux se préparer aux menaces qui ne manqueront pas de se présenter.

Comme dans presque tous les domaines, l'IA jouera un rôle plus important dans la sécurité de l'information en général et dans le TDR en particulier. La forme exacte que cela prendra est loin d'être claire, mais les experts prévoient que l'IA sera utilisée à la fois comme un bouclier et comme une arme. À mesure que de plus en plus d'organisations expérimentent et mettent en œuvre des systèmes d'IA, elles devraient s'engager dans la modélisation des menaces. Ce travail pourrait les aider à repérer les menaces potentielles pour la sécurité et à se préparer à faire face à un dysfonctionnement dans le déploiement de l'IA.

Depuis des années, les fournisseurs de TDR vantent les mérites de l'IA et du machine learning, affirmant que ces technologies permettent à leurs produits de détecter les menaces plus efficacement que les humains. Les administrateurs expérimentés connaissent peut-être leur réseau sur le bout des doigts, mais ils ne peuvent tout simplement pas apprendre les modèles de trafic et reconnaître les anomalies aussi rapidement qu'un produit NDR utilisant des algorithmes avancés de machine learning.

Une autre évolution en cours dans le domaine de la détection et de la réponse aux menaces est le recours accru aux services externalisés. Gartner prévoit que d'ici 2025, jusqu'à 50 % des entreprises feront appel à un tiers pour au moins une partie de leurs activités de TDR. Lorsqu'elles choisissent un service de sécurité géré, les organisations doivent examiner attentivement les points forts du fournisseur, s'informer sur sa couverture mondiale et déterminer les indicateurs de reporting qui seront fournis.

Phil Sweeney est rédacteur et auteur spécialisé dans les questions liées à la sécurité de l'information.

Sean Michael Kerner, consultant en informatique et rédacteur spécialisé dans les technologies, a contribué à cet article.