Qu'est-ce que la gestion des accès privilégiés (PAM) ?

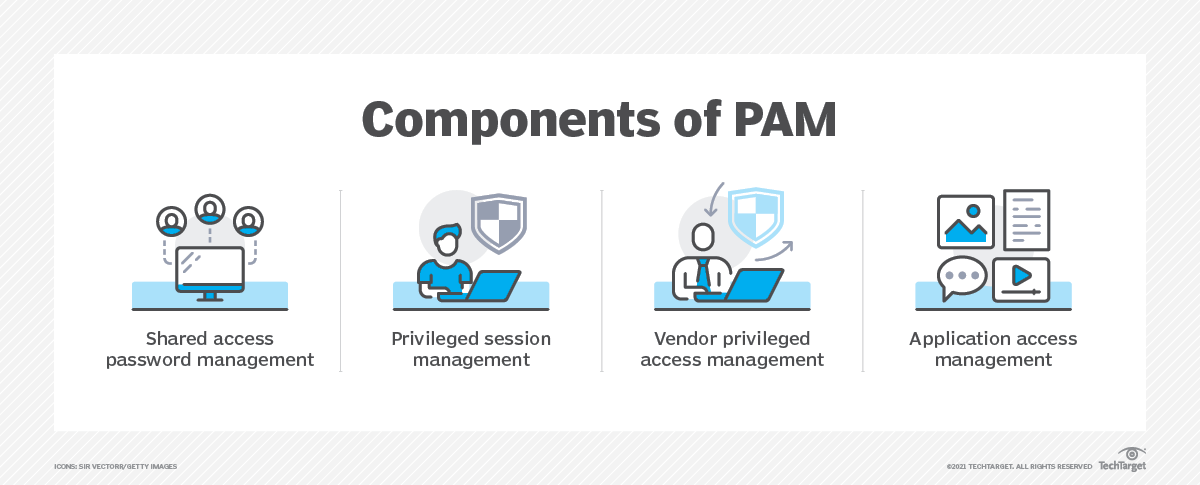

La gestion des accès privilégiés (PAM) est un cadre de sécurité conçu pour protéger les organisations contre les cybermenaces en contrôlant et en surveillant l'accès aux informations et ressources critiques. Les sous-catégories de la PAM comprennent la gestion des mots de passe d'accès partagé, la gestion des sessions privilégiées, la gestion des accès privilégiés des fournisseurs (VPAM) et la gestion des accès aux applications.

Les comptes d'utilisateurs privilégiés constituent des cibles importantes pour les attaques, car ils disposent de droits élevés, d'un accès à des informations confidentielles et de la possibilité de modifier les paramètres. S'ils sont compromis, cela peut causer d'importants dommages aux opérations de l'organisation. Les types de comptes qui mettent en œuvre la PAM comprennent les comptes liés aux procédures de cybersécurité d'urgence, les comptes administratifs locaux, les comptes Microsoft Active Directory, les comptes d'application ou de service et les comptes administratifs de domaine.

Le PAM est parfois appelé « gestion des identités privilégiées » ou PIM. Il repose sur le principe du moindre privilège (POLP) en matière de cybersécurité. Le POLP garantit que les utilisateurs ne se voient accorder que les droits d'accès minimaux nécessaires à l'exercice de leurs fonctions.

Pourquoi le PAM est-il important ?

La mise en œuvre d'un système PAM aide les organisations à surveiller efficacement l'ensemble du réseau et leur permet de savoir quels utilisateurs ont accès à quelles données. Un système PAM est l'un des meilleurs moyens pour une organisation d'empêcher des personnes malveillantes d'accéder à des données sensibles et de se protéger contre les menaces externes.

Le PAM est essentiel, car les comptes privilégiés constituent un risque majeur pour la sécurité des entreprises. Par exemple, un cybercriminel qui compromet un compte utilisateur standard n'obtient accès qu'aux informations de cet utilisateur spécifique. Mais un pirate informatique qui compromet un compte utilisateur privilégié aura un accès plus étendu et pourra éventuellement détruire des systèmes.

En plus de lutter contre les attaques externes et les failles de sécurité, la PAM peut aider les entreprises à lutter contre les menaces malveillantes ou involontaires provenant d'employés et d'autres personnes internes ayant accès aux données de l'entreprise.

La gestion des accès privilégiés (PAM) est également essentielle pour se conformer aux réglementations industrielles et gouvernementales. En intégrant la PAM à un programme complet de sécurité et de gestion des risques, les entreprises peuvent enregistrer et consigner toutes les activités liées à leurs infrastructures informatiques critiques et à leurs données sensibles, ce qui contribue à simplifier les exigences en matière d'audit et de conformité.

Les logiciels et outils PAM rassemblent les identifiants des comptes privilégiés, également appelés comptes administrateur système, dans un référentiel sécurisé afin d'isoler leur utilisation et d'enregistrer leur activité. Cette séparation vise à réduire le risque de vol ou d'utilisation abusive des identifiants administrateur. Certaines plateformes PAM ne permettent pas aux utilisateurs privilégiés de choisir leurs propres mots de passe. À la place, le gestionnaire de mots de passe de la plateforme indique aux administrateurs le mot de passe valable pour une journée donnée ou génère des mots de passe à usage unique à chaque connexion d'un administrateur.

Comment fonctionne la gestion des accès privilégiés ?

La PAM fonctionne grâce à une combinaison de personnes, de processus et de technologies visant à sécuriser et à gérer l'accès aux ressources sensibles au sein d'une organisation. Voici un aperçu du fonctionnement de la PAM :

- Stockage sécurisé des identifiants. PAM rassemble et stocke les identifiants des comptes privilégiés, tels que ceux des administrateurs système, dans un référentiel sécurisé. Cette isolation minimise le risque d'accès non autorisé et d'exposition des identifiants.

- Contrôle d'accès. Les contrôles d'accès stricts de PAM garantissent que seules les personnes autorisées ont accès aux comptes privilégiés. Ces systèmes utilisent également des méthodes d'authentification sécurisées, telles que l'authentification multifactorielle (MFA), afin d'ajouter un niveau supplémentaire de sécurité et de contrôle d'accès.

- Accès juste à temps. Les systèmes PAM utilisent un modèle d'accès juste à temps, qui oblige les utilisateurs à demander des privilèges élevés pour des tâches spécifiques. L'accès est accordé via un processus d'approbation limité dans le temps, garantissant que les privilèges ne sont accordés qu'en cas de besoin et minimisant ainsi la fenêtre de vulnérabilité.

- Gestion centralisée des identifiants. Les systèmes PAM stockent en toute sécurité tous les identifiants privilégiés, tels que les mots de passe et les clés, dans un coffre-fort centralisé. En centralisant le stockage des identifiants, PAM élimine le risque que les utilisateurs stockent des informations sensibles localement et augmentent ainsi le risque d'exposition.

- Automatisation des tâches. Le PAM automatise diverses tâches administratives, réduisant ainsi le nombre de tâches manuelles effectuées par les utilisateurs et minimisant le risque d'erreur humaine. Ces tâches comprennent généralement la gestion des mots de passe, la création et la suppression de comptes, l'application de correctifs logiciels et les audits de sécurité.

- Surveillance et rapports des sessions. Les systèmes PAM surveillent et enregistrent toutes les sessions privilégiées, offrant ainsi des informations précieuses sur l'activité des utilisateurs. Cela aide les équipes de sécurité à détecter et à enquêter en temps réel sur les comportements suspects.

Fonctionnalités du logiciel PAM

La gestion des accès privilégiés est importante pour les entreprises en pleine croissance ou celles qui disposent de systèmes informatiques vastes et complexes. De nombreux fournisseurs, tels que BeyondTrust, CyberArk, Imprivata et Delinea, proposent des outils PAM destinés aux entreprises.

Les logiciels et outils PAM offrent généralement les fonctionnalités suivantes :

- Authentification multifactorielle pour les administrateurs.

- Un gestionnaire d'accès qui stocke les autorisations et les informations relatives aux utilisateurs privilégiés.

- Un coffre-fort qui stocke les mots de passe sécurisés et privilégiés.

- Suivi de session une fois l'accès privilégié accordé.

- Capacités d'autorisation dynamiques qui, par exemple, n'accordent l'accès que pour des périodes spécifiques.

- Provisionnement et dé provisionnement automatisés pour réduire les menaces internes.

- Rotation automatique des mots de passe pour réduire le risque de compromission.

- Outils d'enregistrement des audits qui aident les organisations à respecter les exigences de conformité.

Types de comptes PAM

Il existe différents types de comptes PAM, chacun étant conçu pour remplir des rôles spécifiques au sein d'une organisation. Voici les principaux types de comptes :

- Comptes administrateur. Il s'agit de comptes super-utilisateurs dotés de privilèges élevés qui permettent généralement de créer, modifier et supprimer des comptes utilisateurs, d'installer des logiciels et de configurer les paramètres système. C'est ce niveau élevé d'accès au système qui fait des comptes administrateur la cible privilégiée des cybercriminels.

- Comptes privilégiés. Les comptes privilégiés disposent de droits d'accès ou d'autorisations étendus qui vont au-delà de ceux accordés aux utilisateurs normaux. Souvent attribués aux administrateurs système et aux ingénieurs réseau, ces comptes permettent aux utilisateurs d'effectuer des tâches administratives telles que la configuration des systèmes, l'installation de logiciels, la gestion des paramètres de sécurité et l'accès à des données sensibles.

- Comptes de service. Les applications et les services utilisent des comptes de service pour interagir avec le système d'exploitation ou d'autres applications. Ils exécutent généralement des tâches et des processus automatisés, tels que des sauvegardes et des mises à jour. Les comptes de service disposent souvent d'un niveau d'accès élevé aux systèmes et applications critiques ; par conséquent, une gestion appropriée de ces comptes est essentielle.

- Comptes d'application. À l'instar des comptes de service, certaines applications utilisent des comptes d'application pour effectuer des tâches. Ces comptes nécessitent souvent des privilèges élevés pour fonctionner correctement, ce qui les expose à des risques potentiels pour la sécurité s'ils ne sont pas gérés correctement.

- Comptes d'urgence. Ces comptes sont créés pour être utilisés dans des situations d'urgence, telles que la récupération du système et la réponse aux incidents. Les comptes d'urgence disposent également de privilèges élevés et doivent être surveillés afin d'éviter toute utilisation abusive.

- Comptes d'administrateur local. Ces comptes sont spécifiques à des serveurs, postes de travail ou terminaux individuels, et fournissent un accès administratif complet à ces machines particulières. Ils sont généralement utilisés pour installer des logiciels, configurer les paramètres système, gérer les comptes utilisateurs et résoudre les problèmes sur le système local. Contrairement aux comptes d'administrateur de domaine, qui gèrent l'accès à l'ensemble d'un réseau ou d'une organisation, les comptes d'administrateur local sont limités à un seul appareil.

Avantages de la gestion des accès privilégiés

PAM améliore la posture de sécurité d'une organisation et offre de nombreux autres avantages :

- Réduction du risque de violation des données. La gestion des accès privilégiés (PAM) minimise le risque de vol et d'utilisation abusive des identifiants en centralisant et en sécurisant les identifiants privilégiés.

- Détection améliorée des menaces. La surveillance en temps réel des sessions privilégiées facilite l'identification et l'atténuation des activités suspectes.

- Réduction du risque lié aux menaces internes. En appliquant des contrôles d'accès stricts et en surveillant les activités, la PAM contribue à atténuer les risques associés aux menaces internes, qu'elles soient intentionnelles ou accidentelles.

- Authentification renforcée. L'utilisation de l'authentification multifactorielle (MFA) améliore considérablement la sécurité des comptes privilégiés, en ajoutant un niveau supplémentaire d'authentification.

- Assurance de conformité. Le PAM aide les organisations à se conformer aux réglementations sectorielles telles que la loi HIPAA (Health Insurance Portability and Accountability Act), la norme PCI DSS (Payment Card Industry Data Security Standard) et la loi Sarbanes-Oxley. Il fournit des pistes d'audit et démontre le respect des meilleures pratiques en matière de sécurité.

- Visibilité améliorée. PAM offre une visibilité détaillée sur toutes les activités d'accès privilégié, permettant aux organisations de suivre le comportement des utilisateurs et d'identifier les risques potentiels pour la sécurité.

- Réduction de la surface d'attaque. L'application du POLP limite l'accès aux systèmes sensibles et contribue à réduire le nombre de points d'entrée potentiels pour les cyberattaquants.

- Réduction de l'exposition aux logiciels malveillants et de leur propagation. PAM limite l'accès aux ressources et données critiques, réduisant ainsi le risque d'infection et de propagation de logiciels malveillants. En appliquant des contrôles d'accès stricts et PLOP, il minimise les possibilités de propagation des logiciels malveillants sur le réseau.

- Évolutivité. Les systèmes PAM sont conçus pour s'adapter à la croissance d'une organisation, ce qui permet d'accueillir un nombre croissant d'utilisateurs et de comptes privilégiés tout en maintenant des contrôles de sécurité rigoureux.

- Audit et responsabilité. PAM permet aux organisations de suivre qui a accédé à quelles données et à quel moment, créant ainsi une piste d'audit complète qui favorise la responsabilité et facilite l'analyse judiciaire en cas de violation.

Les défis de la gestion des accès privilégiés

Les entreprises peuvent également rencontrer des difficultés lors de la mise en œuvre et du suivi de leurs systèmes PAM, notamment les suivantes :

- Gestion des identifiants de compte. De nombreux services informatiques utilisent des processus administratifs manuels qui sont sujets à des erreurs lors de la rotation et de la mise à jour des identifiants privilégiés. Cela peut rendre la gestion des accès privilégiés (PAM) inefficace et coûteuse.

- Suivi des activités privilégiées. Certaines organisations ne peuvent pas suivre et contrôler les sessions privilégiées à partir d'un emplacement central, ce qui les expose à des menaces de cybersécurité et à des violations de conformité.

- Surveillance et analyse des menaces. De nombreuses entreprises ne mettent pas en œuvre d'outils complets pour analyser les menaces, ce qui les empêche de détecter de manière proactive les activités suspectes et d'atténuer les incidents de sécurité.

- Accès utilisateur privilégié. Les entreprises ont souvent du mal à contrôler efficacement l'accès privilégié des utilisateurs aux plateformes cloud, telles que les applications d'infrastructure en tant que service, de plateforme en tant que service et de logiciel en tant que service, ainsi qu'aux réseaux sociaux. Cela engendre une complexité opérationnelle et des risques de non-conformité.

- Sécurité ou facilité d'utilisation ? Les outils PAM doivent être hautement sécurisés, mais aussi faciles à utiliser pour les administrateurs informatiques. Ils doivent également permettre aux administrateurs de créer des comptes, d'accorder et de révoquer des accès, et de gérer les situations urgentes, telles que le verrouillage d'un compte utilisateur, aussi rapidement et facilement que possible.

- Considérations financières. La mise en place d'un système PAM complet peut entraîner des coûts importants, notamment en termes de licences logicielles, d'infrastructure et de maintenance continue. Les organisations doivent mettre en balance ces coûts et les risques potentiels liés à la non-utilisation d'un système PAM.

- Évolution du paysage des menaces. Compte tenu de la nature dynamique du paysage de la cybersécurité, les options PAM doivent évoluer en permanence pour contrer les nouvelles menaces. Cependant, se tenir au courant des dernières informations sur les menaces et des pratiques de sécurité constitue un défi important et permanent.

- Résistance des utilisateurs. La mise en œuvre réussie d'une solution PAM nécessite souvent de surmonter les hésitations et la résistance des employés, car certains considèrent ces politiques comme des obstacles à la productivité. En répondant de manière proactive aux préoccupations grâce à des stratégies efficaces de gestion du changement, les organisations s'assurent l'adhésion des utilisateurs et le respect des contrôles d'accès.

Gestion des accès privilégiés des fournisseurs

La gestion des accès privilégiés des fournisseurs est un sous-ensemble de la PAM qui se concentre sur les menaces externes de haut niveau provenant de la dépendance d'une organisation à l'égard de partenaires externes pour le support, la maintenance et le dépannage de certaines technologies et certains systèmes. Les représentants des fournisseurs ont souvent besoin d'un accès privilégié à distance ou sur site au réseau d'une entreprise pour accomplir ces tâches. Cela peut constituer une menace particulière pour la gestion informatique. La VPAM est également importante car des réglementations, telles que le règlement général sur la protection des données de l'Union européenne et la loi HIPAA, imposent des contrôles stricts sur l'accès des tiers aux données sensibles.

Les plateformes VPAM sont conçues pour gérer les menaces spécifiques et à haut risque que représentent les fournisseurs tiers. Les utilisateurs tiers compliquent la gestion des menaces, car ils ne sont pas suivis et gérés de la même manière que les employés internes. Les clients ont peu d'informations sur l'identité des employés des fournisseurs, la manière dont ils utilisent les identifiants fournis par l'entreprise et la date à laquelle ils cessent de travailler pour le fournisseur. Le VPAM aide les organisations à contrôler et à surveiller l'accès privilégié des tiers aux applications et systèmes critiques, tout en rationalisant la gestion des comptes privilégiés de tous ces utilisateurs temporaires.

Les produits VPAM offrent trois domaines clés pour atténuer les risques liés à l'accès des fournisseurs tiers :

- Identification et authentification. L'accès des fournisseurs est difficile à gérer en raison du manque de supervision et du nombre potentiel d'utilisateurs. Il est donc essentiel de mettre en œuvre des techniques d'authentification multifactorielle (MFA) et de gestion des identités des fournisseurs. Les outils VPAM offrent des options d'authentification personnalisées qui permettent de facilement désinscrire et inscrire des utilisateurs. Cette fonctionnalité empêche les représentants des fournisseurs qui quittent leur entreprise d'emporter avec eux les droits d'accès des clients.

- Contrôle d'accès. Une fois qu'un utilisateur est autorisé, des permissions doivent lui être accordées. Un système VPAM permet aux gestionnaires de réseau d'accorder des permissions d'accès et de créer un système de travail efficace pour répondre à un ensemble d'exigences souhaitées. Pour les administrateurs, le contrôle d'accès peut être aussi granulaire que des comptes individuels ou aussi général que l'autorisation d'accès à une application réseau entière. Ils peuvent également programmer l'accès par des techniciens supervisés ou non supervisés à des moments propices à la surveillance, ce qui renforce l'efficacité et la sécurité d'un réseau d'entreprise.

- Enregistrement et audit. Les outils VPAM surveillent l'activité des utilisateurs pendant chaque session et peuvent documenter qui, quoi, où, quand et pourquoi pour toute session d'assistance à distance. La fonctionnalité d'audit au sein d'une plateforme VPAM garantit également la responsabilité des fournisseurs et leur conformité aux réglementations du secteur.

PAM vs gestion des identités et des accès

Le PAM est souvent confondu avec la gestion des identités et des accès (IAM). Bien qu'il existe certains recoupements, ces deux concepts ont des objectifs différents et se concentrent sur des aspects distincts du contrôle d'accès. L'IAM peut être considéré comme un système de sécurité pour l'ensemble d'un bâtiment, contrôlant l'accès à toutes les zones. Le PAM est comme un coffre-fort hautement sécurisé à l'intérieur de ce bâtiment, spécialement conçu pour protéger les actifs les plus précieux.

Voici quelques différences clés entre les deux cadres de sécurité :

- Priorité à l'utilisateur. La PAM est un sous-ensemble de l'IAM qui se concentre uniquement sur les comptes disposant d'un accès privilégié ou administratif. L'IAM englobe tous les utilisateurs qui ont besoin d'accéder à un système. La gestion des identités offre aux organisations un moyen d'authentifier et d'autoriser un accès sécurisé général aux employés, partenaires et clients.

- Mécanismes d'accès et de contrôle. Le PAM se concentre sur le contrôle de l'accès aux systèmes et applications sensibles grâce à des mesures et stratégies de sécurité, telles que l'enregistrement des sessions, le stockage sécurisé des mots de passe et la surveillance en temps réel des activités privilégiées. L'IAM, quant à lui, utilise diverses politiques et technologies pour gérer les identités numériques et l'accès aux ressources organisationnelles. Il comprend généralement des fonctionnalités telles que le contrôle d'accès basé sur les rôles pour attribuer des autorisations en fonction des rôles des utilisateurs.

- Stratégies de sécurité. Le PAM cible spécifiquement la sécurité des comptes privilégiés, en mettant en œuvre des contrôles et une surveillance plus stricts afin d'atténuer les risques associés à un accès élevé. L'IAM a une portée plus large, puisqu'il traite de la gouvernance globale des identités et garantit la conformité aux politiques d'accès dans toute l'organisation.

- Intégration. Bien que les solutions PAM et IAM fonctionnent indépendamment, elles sont souvent intégrées afin d'offrir une sécurité complète. La solution PAM ajoute une couche de sécurité supplémentaire pour les comptes privilégiés, tandis que la solution IAM gère l'accès général des utilisateurs et couvre les surfaces d'attaque plus importantes au sein du réseau de l'entreprise.

Mise en œuvre du PAM et meilleures pratiques à suivre

Les étapes stratégiques suivantes aident les organisations à garantir la réussite de la mise en œuvre du PAM :

- Évaluer l'environnement informatique actuel. Les organisations doivent tenir un inventaire de tous les comptes privilégiés et mécanismes de contrôle d'accès, en documentant tout changement. Les comptes privilégiés doivent également être identifiés dans tous les systèmes, applications et réseaux.

- Définir des politiques et des procédures. Des politiques et des procédures claires doivent être établies pour gérer les accès privilégiés. Cela inclut la définition des rôles, des responsabilités et des politiques d'utilisation acceptable.

- Sélectionner la plateforme PAM idéale. Les organisations doivent évaluer et sélectionner une plateforme PAM qui répond à leurs besoins spécifiques. Des facteurs tels que l'évolutivité, la facilité d'intégration et la prise en charge de diverses plateformes doivent être pris en compte lors du choix d'une plateforme PAM.

- Élaborer un plan de déploiement. Les organisations doivent élaborer un plan de déploiement qui inclut un calendrier, l'allocation des ressources et les étapes clés. Le plan doit décrire comment l'option PAM sera mise en œuvre et intégrée aux systèmes et workflows existants.

- Utiliser PLOP. Les utilisateurs ne doivent disposer que de l'accès minimum nécessaire à l'exercice de leurs fonctions.

- Organiser des formations et des campagnes de sensibilisation. Les utilisateurs doivent être formés aux politiques, procédures et outils PAM afin de s'assurer qu'ils comprennent l'importance de sécuriser les comptes privilégiés.

- Surveiller et auditer les accès privilégiés. Une surveillance et un audit continus des activités des comptes privilégiés doivent être mis en place. Des outils automatisés doivent être utilisés pour générer des rapports et des alertes en cas de comportement suspect ou de violation des politiques.

- Test et validation. Les organisations doivent régulièrement tester la mise en œuvre du PAM afin d'identifier et de corriger les problèmes. La réalisation de tests d'intrusion et d'évaluations de vulnérabilité permet de garantir l'efficacité du système.

- Établir un plan d'intervention en cas d'incident. Un plan d'intervention en cas d'incident visant à résoudre et à atténuer les incidents de sécurité impliquant des comptes privilégiés doit être établi. Ce plan doit inclure des procédures permettant d'identifier, de contenir et de remédier à de tels incidents.

Voici quelques bonnes pratiques à garder à l'esprit pendant et après la mise en œuvre des solutions PAM :

- Ne laissez pas les administrateurs partager leurs comptes. Les organisations doivent empêcher les administrateurs de partager leurs comptes afin de garantir la responsabilité et d'éviter les risques liés à la sécurité. Lorsque plusieurs administrateurs partagent le même compte, il devient difficile de suivre les actions individuelles, ce qui facilite la non-détection des comportements malveillants ou involontaires.

- Limitez les comptes privilégiés à un seul par administrateur. Le fait de disposer d'un compte unique pour chaque administrateur garantit que toutes les actions effectuées à l'aide d'un accès privilégié peuvent être attribuées à une personne en particulier, ce qui facilite la surveillance et l'audit des activités.

- Établissez et appliquez une politique en matière de mots de passe. Les organisations doivent modifier tous les mots de passe sur tous les appareils de l'entreprise afin d'empêcher l'utilisation d'identifiants par défaut. Les mots de passe des comptes privilégiés doivent être modifiés régulièrement afin de réduire le risque que d'anciens employés compromettent les systèmes. Ces comptes doivent également être sécurisés à l'aide d'une authentification à deux facteurs.

- Limitez la portée des autorisations pour tous les comptes privilégiés. Les organisations doivent appliquer le principe PLOP et la séparation des tâches entre les employés.

- Améliorez l'accès des utilisateurs avec prudence. Il convient d'appliquer les meilleures pratiques et de faire preuve de prudence pour améliorer l'accès des utilisateurs qui ont besoin de droits d'accès supplémentaires, par exemple en mettant en place un processus documenté de demande et d'approbation.

- Informez les employés. Il est important d'informer les employés des changements apportés aux politiques et procédures relatives aux accès privilégiés afin de s'assurer qu'ils comprennent comment utiliser et gérer correctement leurs identifiants privilégiés.

La gestion des identités et des accès peut présenter des risques importants pour la sécurité d'une organisation. Découvrez les principaux facteurs de risque et les stratégies permettant de les atténuer.