Cyberattaque : Colis Privé donne l’exemple d’une communication de crise externe brouillonne

La maison-mère de Colis Privé, le groupe Hopps, a été victime d’une cyberattaque fin avril. Mais il s’est montré incapable d’assurer une communication externe juste. Alors qu’en interne, elle semble l’avoir été.

La communication de crise du groupe Hobbs, dont font partie Dispeo, Colis Privé, ou encore Adrexo, pourrait bien rester dans les annales comme illustration de ce qu’il ne faut pas faire vis-à-vis du public et de ses clients finaux, lorsque l’on est confronté à une cyberattaque.

L’information a commencé à filtrer le 25 avril, par le biais du syndicat C.A.T. d’Adrexo. À cette date, celui-ci évoquait sur son blog un « incident informatique » : « le réseau informatique de l’entreprise connaît des difficultés » ; « une partie des services informatiques sont actuellement à l’arrêt suite à un incident ». Le lendemain, les choses gagnent un peu en clarté : « informatique à l’arrêt ; cyberattaque confirmée », apprend-on… toujours du syndicat C.A.T. d’Adrexo. Ce dernier « félicit[e] la transparence dont l’entreprise a fait preuve dès ce matin, car nous pensons qu’il est prudent d’anticiper toutes les conséquences pratiques dès aujourd’hui ».

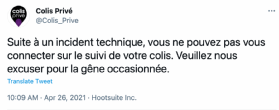

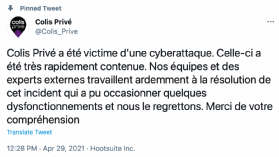

En interne, la communication trouve donc un écho positif. Mais à l’extérieur, la situation est toute autre. Sur Twitter, le message officiel est bien différent. Là, le 26 avril au matin, Colis Privé ne parle que d’un « incident technique » à la suite duquel « vous ne pouvez pas vous connecter sur le suivi de votre colis. Veuillez nous excuser de la gêne occasionnée ». Il faudra attendre le 29 avril, vers midi et demi, pour que le message change : « Colis Privé a été victime d’une cyberattaque ».

La communication extérieure officielle est à ce stade formalisée et répétée à l’envi : la cyberattaque « a été très rapidement contenue » ; « nos équipes et des experts externes travaillent ardemment à la résolution de cet incident ». Le lendemain, nos confrères de L’Usine Digitale n’ont rien de plus à se mettre sous la dent. Sur ses pages Facebook et LinkedIn, ou sur l’espace presse du groupe Hopps : rien ; silence complet sur l’incident.

Entre-temps, les critiques fusent depuis le 26 avril contre un Colis Privé muré dans le mutisme. L’annonce de la cyberattaque est même accueillie par certains consommateurs avec un doute non dissimulé. Et ce n’est guère une surprise. Car le groupe Hopps a commencé par chercher à minimiser la gravité de la situation, auprès du public, probablement en s’imaginant rassurer. Mais sans y parvenir. Ce faisant, il a semé le discrédit sur sa communication publique. D’où la défiance à son égard lorsqu’il a enfin reconnu la cyberattaque.

Mais là encore, le groupe s’évertue à minimiser la gravité de la situation, assurant que l’attaque « a été rapidement contenue » et parlant d’un incident « qui a pu occasionner quelques dysfonctionnements ». Pourquoi est-ce que cela ne passe pas ?

Notamment parce que côté syndicat, le message véhiculé le 26 avril ne laissait pas entrevoir un incident « rapidement contenu » : « pour Adrexo, les badgeuses ne fonctionnent pas, mais il en est de même pour l’ensemble des services informatiques sauf les messageries ». Qui plus est, « les routeurs ayant été débranchés dans les agences à la demande des services centraux, le réseau téléphonique filaire est également souvent à l’arrêt. Ceci veut aussi dire que l’entreprise ne peut plus facturer, gérer sa comptabilité ou éditer sa paie à ce jour ». Le 28 avril, le syndicat C.A.T. d’Adrexo expliquait que l’informatique du groupe était encore à l’arrêt et que la paie… serait assurée manuellement.

Ironie de la situation, en interne, selon un e-mail partagé par la CGT, la direction affirmait, le 27 avril, souhaiter « donner un maximum de visibilité quant aux actions en cours ». Le message est d’ailleurs détaillé et plutôt transparent, donnant aux équipes une vraie visibilité sur la feuille de route des équipes impliquées dans la réponse à incident.

Ce courriel est intéressant à un autre titre. Là, pas question de minimiser la gravité de la situation. Même si l’on retrouve la tentation classique de jouer la surenchère quant à la sophistication de l’agresseur : « nous avions jusqu’ici réussi à contrer les attaques dont nous avions pu faire l’objet ; il s’avère que celle que nous venons de subir est l’une des plus virulentes au niveau mondial ».

Le vendredi 30 avril au matin, si les consommateurs affectés n’ont toujours qu’une information en peau de chagrin, en interne, la transparence est encore de mise, avec la perspective d’une « reprise progressive des fonctions principales, essentielles à notre activité, à partir de mardi prochain [4 mai, donc, N.D.L.R.], et ce pour toutes les filiales du groupe ».

Mais attention : « le rétablissement intégral de nos solutions informatiques et la mise en place de nouveaux process organisationnels prendront du temps, et nous savons que les conséquences de cette cyberattaque pourront être longues à être entièrement absorbées ». Ce qui ne va pas sans contraster quelque peu avec le triomphalisme affiché au paragraphe précédent : « à l’échelle de l’attaque que nous avons subie, le délai de résolution de cet incident est un exploit ».

Quiconque a suivi, même de loin, les cyberattaques récentes mesure à quel point l’expérience peut être traumatisante… et qu’il est illusoire d’espérer retrouver des conditions opérationnelles normales en l’espace de seulement quelques jours. Mais à défaut de rassurer, les efforts de minimisation de la sévérité de la situation donnent donc l’image d’une communication externe brouillonne et d’un manque de préparation.

Bien loin, donc, d’une communication de crise comme celle d’un OVHcloud, par exemple, dont le PDG a su se montrer pleinement mobilisé, dans la durée, après l’incendie de l’un de ses centres de calcul. Ce qui apparaît d’autant plus regrettable, pour le groupe Hopps, qu’en interne, la communication apparaît bien plus réussie.