Ransomware : un mois d’avril d’une rare brutalité

Le mois écoulé a été marqué par quelques attaques impressionnantes du fait des cibles. Mais ces quelques arbres ne sauraient cacher la vaste forêt de victimes frappées par des ransomwares, en France comme ailleurs.

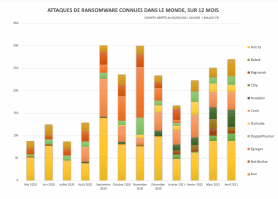

Pour le mois d’avril, nous avons compté plus de 270 attaques de ransomware à travers le monde, bien plus qu’en mars, février ou encore janvier. Cette intensité de l’activité malveillante renvoie aux mois de septembre et novembre 2020. Comme c’était déjà perceptible mi-avril, Avaddon, Conti et Revil se sont montrés particulièrement agressifs, avec chacun plus d’une quarantaine de victimes identifiées et/ou dénombrées. Même si cela n’a pas été toujours très payant, en particulier pour Revil et le rançongiciel Sodinokibi. Babuk et Darkside ont également été bien présents, une nouvelle version du second ayant fait son apparition. Nous avons compté 15 victimes de Darkside en avril, mais le nombre réel est probablement d’au moins 25.

En France, nous avons compté une trentaine de cyberattaques en avril, soit bien plus qu’en mars ou février, avec notamment l’université de Montpellier, Würth, In Extenso, la maison d’édition Média Participations, Azenn, UniLaSalle, le groupe Hopps (Colis Privé), les Voies navigables de France, ou encore Reorev.

Une agressivité accrue

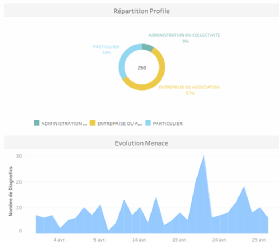

Les données de la plateforme Cybermalveillance.gouv.fr reflètent également une tendance à la hausse, le mois dernier, par rapport au précédent, avec 149 demandes d’assistance émises par des entreprises ou des associations, 23 administrations ou collectivités, et 88 particuliers. Pour mémoire, le directeur général du GIP Acyma, Jérôme Notin, faisait état de 235 demandes d’assistance en mars – dont 22 administrations ou collectivités et 125 entreprises ou associations explicitement qualifiées.

En février, il avait recensé 288 demandes d’assistance pour février, dont seulement 54 pour des entreprises ou associations explicitement qualifiées. Pour mémoire, la plateforme cybermalvaillance.gouv.fr a enregistré 228 demandes d’assistances en janvier, 212 en décembre, 234 en novembre, 169 pour octobre et 131 en septembre.

Sur le terrain, les équipes d’I-Tracing et celles d’Intrinsec sont intervenues chacune sur 9 réponses à incident impliquant un ransomware. Laurent Besset, directeur cyberdéfense d’I-Tracing, y voit un « relativement petit mois ». Frédérique Bajat, responsable Cyber-Threat Intelligence chez Intrinsec, indique que ce volume d’intervention « correspond à la moyenne actuelle ». Et de préciser que « près de la moitié de ces attaques ont été opérées via les rançongiciels Ryuk/Conti ». Miguel de Oliveira, chez Aisi, fait quant à lui état de « deux attaques conséquentes bloquées par ses équipes », dont une sur un important client industriel.

Chez Synetis, Antoine Coutant, responsable de la practice Audit SSI et CSIRT, relève un mois d’avril très intense, au point de s’être vu contraint de refuser des interventions : « nous ne sommes pas seuls dans ce cas, cela vaut aussi pour nos confrères ». Chez Advens, Benjamin Leroux ne dit pas autre chose : « notre CSIRT est souvent en très forte charge ; ce qui est représentatif de l’intensité de la menace, c’est le nombre d’appels au secours que l’on ne peut pas traiter ». Et d’évoquer plusieurs attaques détectées et interrompues avant de potentiels déploiement et détonation de rançongiciel, sur des secteurs variés, avec parfois des entreprises de taille assez conséquente.

Mais pour Antoine Coutant, la tendance n’est clairement pas à la baisse et le plateau ne semble pas encore en vue : il s’attend à un mois de mai « historique ». Mais si les attaquants sont très agressifs, les organisations n’apparaissent pas préparées, avec toujours les mêmes vecteurs d’intrusion initiale : phishing, systèmes vulnérables (notamment Exchange et Proxylogon), ou services de bureau à distance (RDP) mal sécurisé.

Darkside, sophistiqué et tatillon

Frédérique Bajat relève en outre une utilisation accrue de Darkside, soulignant que « les attaques dans lesquelles il est employé se révèlent plutôt sophistiquées ». Et d’ajouter que « les opérateurs prennent le temps d’explorer le système d’information des victimes pour maximiser les dégâts ».

Les opérateurs de Darkside avaient déjà été observés s’attaquant aux environnements virtualisés. Mais depuis début mars, ils profitent d’une nouvelle version du ransomware, plus sophistiquée, avec intégration Active Directory, support d’ESXi et des NAS, ou encore 19 réglages de compilation permettant de personnaliser la configuration du rançongiciel. Il y a fort à parier que les attaquants cherchent à tirer pleinement profit de ces capacités pour maximiser leurs chances de gains. Mais cela n’est pas une garantie de succès : ils semblent, au moment où sont publiées ces lignes, bien à la peine pour extorquer une rançon à quatre victimes, dont deux à qui ils demandaient initialement 500 000 $ et 700 000 $, respectivement.

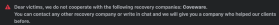

Fin avril, le groupe aux commandes de Darkside a par ailleurs indiqué ne plus vouloir travailler avec Coveware, affirmant pouvoir suggérer d’autres intermédiaires « qui ont aidé nos clients précédemment ». Et de menacer désormais d’essayer d’influer sur le cours des actions en bourse de leurs victimes récalcitrantes.

Des points d’entrée en légère évolution

Mais quid des vecteurs d’intrusion initiaux, alors qu’IcedID s’impose parmi les principaux successeurs d’Emotet, et a également été observé par les équipes d’Advens ? Frédérique Bajat relève l’exploitation accrue de la vulnérabilité SonicWall révélée en janvier, la CVE-2021-20016, affectant son appliance SMA100. Et il y a de quoi : l’exploitation de celle-ci peut être aussi aisée et redoutablement efficace que les CVE-2020-5902 des systèmes F5 Big-IP, et CVE-2019-19781 des Citrix/Netscaler Gateway, dite « shitrix ». Elles figurent en bonne place dans l’édition 2020 du rapport de Tenable sur les vulnérabilités exploitées à des fins malicieuses. FireEye vient de son côté de publier un rapport sur un groupe exploitant justement la CVE-2021-20016.

De son côté, Miguel de Oliveira note une « recrudescence de phishing avec archive chiffrée en pièce jointe et mot de passe dans le mail, utilisation de macros Office », document utilisé pour télécharger et déposer sur le poste de travail des chevaux de Troie tels qu’IcedID et Qbot, mais également Dridex. Pour la charge utile suivante, ses équipes ont notamment observé des mineurs de crypto-pépettes, LemonDuck en particulier.

Laurent Besset relève d’ailleurs que « sur les 6 derniers mois, le VPN a été utilisé comme point d’entrée dans 64 % des attaques que nous avons analysées, largement devant le RDP ». Un constat qui, selon lui, « pointe les lacunes encore fréquentes des organisations et entreprises sur la sécurisation des accès distants : pas de MFA, pas de host checking… ». Mais il y a plus intrigant.

Laurent Besset explique ainsi que « dans plus de la moitié des cas, l’analyse technique n’a pas permis de retrouver comment les [identifiants] utilisés avaient été compromis ». Pour les équipes d’I-Tracing, il y a là une « possible conséquence de la sous-traitance par les groupes ransomware de la recherche des points d’entrée. Elle peut en effet créer un décalage temporel entre la compromission des identifiants et le démarrage de l’attaque », et cela « même si le décalage ne peut évidemment pas dépasser la durée de vie du mot de passe ».

Des attaques toujours plus rapides

Déjà pour décembre, Laurent Besset faisait état d’attaques menées avec une rapidité impressionnante, notamment grâce à l’exploitation de la vulnérabilité zerologon. Mais cela ne lui semble aujourd’hui pas du tout anecdotique : « les attaques sont devenues très rapides. La moyenne est à un peu plus de 3 jours, mais nous avons observé plusieurs attaques de quelques heures sur de plus petites structures présentant un SI simple et peu protégé. Dans certains cas, la compromission n’a pris que quelques minutes, le plus gros du temps avant le chiffrement correspondant au délai d’exfiltration des données sur un cloud storage ».

Cette rapidité ne va pas sans présenter d’importants défis : elle « met le cas échéant plus de pression sur les éventuels dispositifs de détection et de réponse. Les CyberSOC ont de moins en moins de temps pour réagir et un client disposant d’un service peut donc tout à fait se faire chiffrer, si les analystes ne sont pas attentifs et réactifs aux premiers signaux ou/et sont lents dans l’analyse et la mise en place de contre-mesures ». Non seulement la détection est cruciale, mais le délai de réaction peut l’être encore plus.

Double ransomware…

Le mois écoulé a aussi réservé une autre surprise : une attaque contre l’Américain Lydall a été revendiquée par Revil… alors qu’un échantillon de Darkside pointait également vers cette entreprise. Le cas n’est pas totalement inédit : en remontant dans nos archives, nous avons trouvé Party Rental Ltd., revendiqué à peu près au même moment du côté d’Avaddon et de Conti.

Précédemment, des cas d’organisations attaquées une seconde fois en l’espace de quelques mois ont déjà été observés. Et il était possible d’attribuer cela à une remédiation bâclée.

Mais là, Brett Callow, analyste chez Emsisoft, juge plus probable qu’il s’agisse d’un même attaquant, tentant sa chance une seconde fois, avec un autre ransomware, après avoir échoué une première fois à obtenir le paiement de la rançon ; et même qu’il utilise un ransomware sur une partie de l’infrastructure, et un autre sur le reste : « il y a beaucoup de cas avec deux chiffrements et deux demandes. Parfois, l’attaquant chiffre 50 systèmes avec X, et 50 autres avec Y, tout en utilisant la même extension, ce qui rend les choses très compliquées ».

Une seconde vie pour les données volées

Enfin, trois « places de marché » pour données volées ont fait leur apparition – ou du moins prétendent-elles l’être –, Marketo, File Leaks, et le Dark Leak Market. Le troisième est particulièrement suspect. S’il prétend que des ventes sont survenues pour certains jeux de données semblant sortis d’attaques de ransomware, l’adresse Bitcoin pour le paiement est systématiquement la même et… aucune transaction ne semble avoir été faite dessus à ce jour.

L’opérateur du second – à l’accessibilité intermittente – a reconnu que certains jeux de données proposés sont issus de vols à l’occasion d’attaques de ransomware. Mais il s’est refusé à dire s’il était l’auteur des cyberattaques en question et quels rançongiciels avaient été utilisés. Le groupe Revil s’était préalablement essayé à la revente de données volées, et en avait régulièrement menacé les victimes lui résistant. Mais à ce jour, rien ne permet d’établir que l’approche ait rencontré le moindre succès.

De son côté, Marketo a commencé à annoncer la commercialisation prochaine de données volées notamment à des entreprises, dont le groupe Astro Team, lié à Mount Locker, a précédemment revendiqué l’attaque, entre février et mars : Wasserstrom, Mersen, et Geotech Engineering & Testing.