Vol d’identifiants : quand s’efface la frontière entre personnel et professionnel

Les maliciels dérobeurs, ou infostealers, ne font pas la différence entre identifiants personnels et professionnels. Mais les courtiers en accès initiaux ne manqueront pas de chercher à valoriser les seconds.

Ce lundi 13 mars, j’ai lancé mon premier sondage sur LinkedIn. Son objet ? Me faire une idée de la part des RSSI qui demandent à leurs collaborateurs de leur signaler des incidents de cybersécurité les affectant à titre – apparemment – personnel.

Cinquante-neuf personnes ont répondu, dont 60 % disant demander que ces incidents leur soient rapportés – pour 4 votants, cela ne s’applique qu’aux collaborateurs susceptibles de travailler à distance.

À quoi pensais-je donc, en lançant ce sondage ? Aux fameux infostealers, ces logiciels malveillants, dits dérobeurs, spécialisés dans le vol d’identifiants, de cookies, et autres données stockées dans les navigateurs Web. Nous leur avons consacré le numéro 24 de notre eZine Information Sécurité. Les équipes de Sekoia.io viennent d’ailleurs de documenter un nouveau venu, Stealc, plus qu’inspiré des stealers Vidar, Raccoon et Mars.

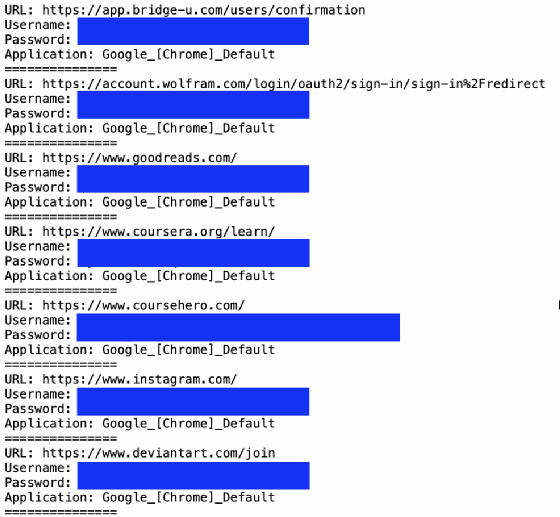

Le butin de ces stealers sont appelés logs, à ne pas confondre avec les journaux d’activités. Certains sont vendus par lots, comme le montre la capture d’écran présentée ici. Dans cet exemple, la promotion et la mise en vente des logs se fait via Telegram, une évolution par rapport aux habituels forums régulièrement fréquentés par les cybercriminels – et les analystes en renseignement sur les menaces ainsi que leurs automates de scraping.

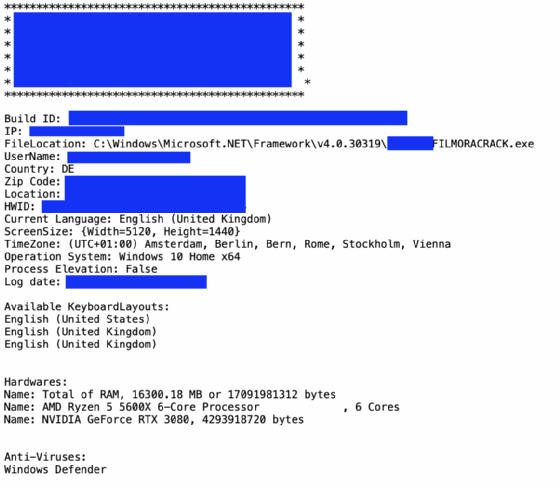

Un log peut contenir, pour une machine compromise, les identifiants de centaines de services en ligne. Des services que l’internaute affecté utilise à des fins personnelles, mais également, potentiellement des services d’entreprise : instance de helpdesk en mode SaaS, de CRM, d’interface Web de messagerie, comme Outlook Web Access, de SSO d’entreprise (avec Microsoft 365, par exemple), ou encore de VPN SSL voire de ferme RDWeb. À cela s’ajoutent des cookies, ou encore des informations dites de remplissage automatique de formulaire. De quoi aller loin dans la reconstitution de l’identité physique d’une personne.

Pour un individu, une telle compromission peut faire très mal très vite, comme en témoignait récemment NFD God sur Twitter : « la nuit dernière, mon entière vie numérique a été violée. Chaque compte connecté à moi personnellement et professionnellement a été piraté et utilisé pour faire du mal à d’autres ».

On l’aura compris, ces identifiants peuvent également menacer l’entreprise dont l’individu victime est un collaborateur. Avec en bout de chaîne, la menace d’une cyberattaque avec ransomware, notamment.

Dans cette perspective, la compromission de comptes sur des services utilisés à des fins personnelles peut être considérée comme un signal faible d’une possible attaque en devenir. Une attaque face à laquelle l’entreprise peut déjà gagner en capacité de prévention, en forçant, à minima, une réinitialisation de mots de passe pour le collaborateur concerné. D’où l’intérêt de demander à ses employés de signaler ce type d’incident de sécurité.

Plusieurs commentaires n’ont toutefois pas manqué de relever les questions juridiques et RH que l’approche est susceptible de soulever, en particulier si un tel signalement venait à être posé comme une exigence. Et s’il ne s’agissait que de l’encourager sans l’imposer ?