DragonImages - Fotolia

Infostealers : un faux air d’accalmie

Loin des pics constatés en 2023, les données d’infection par infostealer et de compromissions de comptes en France peuvent donner l’impression d’une accalmie. Mais il convient plutôt de parler de stabilisation de la menace.

Le calme après la tempête ? 2023 s’était achevé sur des volumes record d’identifiants distribués en ligne après avoir été collectés par des infostealers, sur des ordinateurs infectés. 2024 a commencé beaucoup plus modestement. Mais certaines observations suggèrent moins un recul de la menace que sa stabilisation.

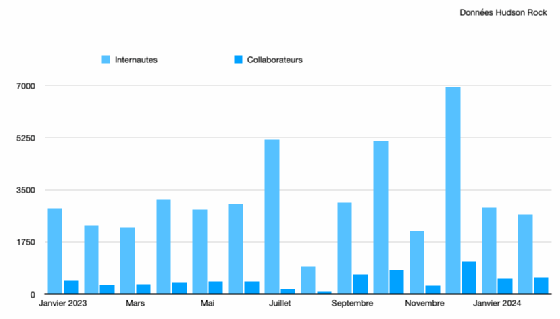

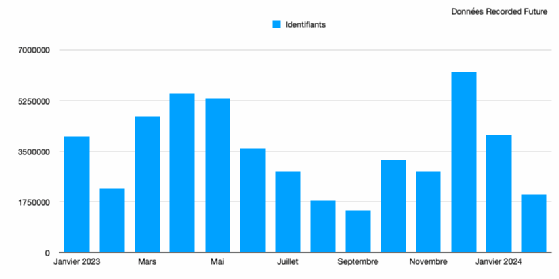

Pour la seule France, Hudson Rock (société spécialiste des compromissions par infostealer) a identifié plus de 530 collaborateurs d’entreprise concernés en janvier, pour près de 3 000 utilisateurs, et à peu près autant en février. Recorded Future a, de son côté, recensé plus de 4 millions d’identifiants compromis pour l’Hexagone, en janvier 2024, mais moitié moins en février.

Ces chiffres marquent un recul important par rapport au pic de décembre 2023, mais trahissent surtout une certaine stabilité : les moissons d’Hudson Rock et de Recorded Future pour les mois de janvier et février 2023 n’avaient été guère différentes.

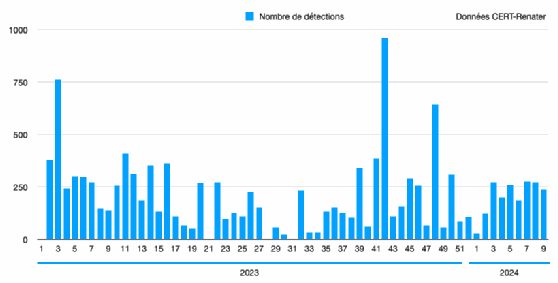

Et puis il y a les données du CERT Renater. Outre les deux premières semaines de janvier, le nombre de détections hebdomadaires se maintient fortement, oscillant entre 200 et 300 d’une semaine à l’autre. Les chiffres sont loin de certains pics observés l’an dernier, mais également des passages à vide.

Les infostealers menacent les comptes identifiants personnels des internautes, mais également leurs comptes professionnels. C’est d’autant plus vrai que, selon Kaspersky, plus de 53 % des ordinateurs infectés par un maliciel dérobeur l’an dernier fonctionnaient sous Windows 10 Enterprise : des appareils professionnels. Selon l’éditeur, en moyenne, « un même log [la moisson d’un infostealer sur une machine infectée, N.D.L.R.] contient des identifiants liés à une adresse email professionnelle permettant d’avoir accès à 1,85 application professionnelle ».

Dmitry Smilyanets, analyste chez Recorded Future, estime qu’il faut compter plus de 250 000 infections par jour à travers le monde, et que plus de 30 % des logs produits contiennent des cookies de session.

Et les développeurs de ces maliciels continuent de les faire évoluer régulièrement. Lumma est ainsi mis à jour plusieurs fois par mois – 15 mises à jour au cours du seul mois de février, par exemple. Vidar, son concurrent, s’est mis, fin mars, à proposer d’utiliser des domaines gérés par Cloudflare pour les serveurs de commande et de contrôle, suivant ainsi l’exemple proposé par Lumma l’an dernier. Les développeurs de Vidar se sont également lancés dans une campagne marketing, utilisant l’IA générative pour en créer les visuels. Début mars, ils ont ajouté le support de 14 nouveaux cryptoportefeuilles à leur maliciel dérobeur.