iPhone, Android, etc. : les premières pistes pour sécuriser les smartphones grand public

Si l’on en croît Apple, télécharger une application depuis l’App Store constitue une gage de sécurité. Affirmation démolie par Nicolas Sériot, un ingénieur, lors du démonstration à la conférence Black Hat. De fait, la pratique du Jailbreak, pratique consistant à faire sauter les protections mises en place par Apple, constitue en elle-même une menace pour la sécurité des données stockées sur l’iPhone. Mais les terminaux Android, notamment, ne semblent pas plus à l’abri d’activités malveillantes. Dès lors, des solutions fermées professionnelles, comme celles de Good Technology, IBM ou encore Sybase, peuvent sembler pleines d’avenir.

Des terminaux mobiles, à priori conçus pour un usage personnel, voire de loisir, ont fait leur trou dans les entreprises. Au grand dam parfois, des responsables de la sécurité. Ils n’ont pas tort. Si c’était nécessaire, Nicolas Sériot, un ingénieur en développement logiciel venu de Suisse a fait le déplacement dans la banlieue de Washington, ces derniers jours, pour présenter le fruit de ses travaux sur la sécurité de l’iPhone à l’occasion de la conférence Black Hat qui s’y déroulait. Inutile de revenir sur les différents exploits logiciels qui ont émaillé la vie de l’iPhone : ce sont eux qui, notamment, permettent le jailbreak, cette pratique consistant à faire sauter les protections mises en place par Apple pour accéder directement au système de fichiers interne du terminal.

Un hermétisme très partiel

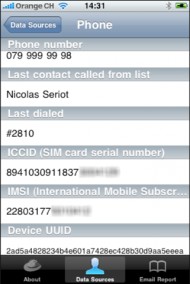

Nicolas Sériot fait la démonstration de l’inexactitude d’une affirmation d’Apple pourtant essentielle pour la sécurité : « les Applications, sur le terminal, sont isolées dans des bacs à sable de sorte qu’elles ne peuvent pas accéder aux données des autres applications. En outre, les fichiers système, les ressources et le noyau sont séparés de l’espace réservé aux applications de l’utilisateur. » Faux, donc, pour l’ingénieur qui étaye son propos par une démonstration. Un logiciel, intitulé SpyPhone, développé par ses soins, et qui, précisément, ne se prive pas d’accéder à des données auxquelles il ne devrait pas avoir accès : historique de recherches sur YouTube, données des comptes de messagerie électronique et du carnet d’adresses, cache de saisie du clavier virtuel, photos avec marquage géographique, etc. Tout y passe.

Nicolas Sériot fait la démonstration de l’inexactitude d’une affirmation d’Apple pourtant essentielle pour la sécurité : « les Applications, sur le terminal, sont isolées dans des bacs à sable de sorte qu’elles ne peuvent pas accéder aux données des autres applications. En outre, les fichiers système, les ressources et le noyau sont séparés de l’espace réservé aux applications de l’utilisateur. » Faux, donc, pour l’ingénieur qui étaye son propos par une démonstration. Un logiciel, intitulé SpyPhone, développé par ses soins, et qui, précisément, ne se prive pas d’accéder à des données auxquelles il ne devrait pas avoir accès : historique de recherches sur YouTube, données des comptes de messagerie électronique et du carnet d’adresses, cache de saisie du clavier virtuel, photos avec marquage géographique, etc. Tout y passe.

Une ligne Maginot ?

Mais quid de ce barrage que constitue la validation par Apple pour entrer dans l’AppStore ?. Un barrage contre lequel les développeurs ont longuement fulminé. Pour Nicolas Sériot, passer au travers des fourches caudines d’Apple ne doit pas être bien difficile – historiquement, plusieurs logiciels l’ont déjà fait, à commencer par les jeux, depuis corrigés, de l’éditeur Storm8. L’ingénieur évoque plusieurs pistes : à commencer par maquillage des chaînes de caractères, mais aussi les techniques classiques d’ingénierie sociale.

Bref, pour lui, la situation est claire : la prudence commande de postuler que « les spyware sont déjà sur l’AppStore ». Du coup, pour les professionnels, mieux vaudrait utiliser les outils de déploiement en entreprise proposés par Apple et s’en servir pour appliquer des restrictions aux terminaux.

Isoler les données de l’entreprise

Ça, c’est pour l’iPhone. Mais il serait probablement imprudent de penser que le smartphone d’Apple détient là une quelconque exclusivité. Les solutions telles que Good Mobile Control, de Good Technology, ou MobileManager de Zenprise, apportent-elles une réponse ? Oui et non. Typiquement, ces deux solutions permettent d’administrer, y compris à distance (over-the-air) les politiques de sécurité à appliquer aux terminaux Windows Mobile, Symbian, Palm OS, iPhone, voire Android. C’est bien (il est appréciable de disposer d’une console unique pour le provisioning de différents types de smartphones), mais cela ne suffit pas à garantir la sécurité des données stockées sur le terminal. Pour cela, Good Technology propose un logiciel spécifique pour iPhone et pour Android. Ce client, Good for Enterprise, apporte une réponse plus complète : compatible avec les serveurs Exchange et Domino, il assure des communications chiffrées en AES ; les données de l’application sont elles-mêmes chiffrées, selon l’éditeur. L’effacement à distance est même supporté.

Ça, c’est pour l’iPhone. Mais il serait probablement imprudent de penser que le smartphone d’Apple détient là une quelconque exclusivité. Les solutions telles que Good Mobile Control, de Good Technology, ou MobileManager de Zenprise, apportent-elles une réponse ? Oui et non. Typiquement, ces deux solutions permettent d’administrer, y compris à distance (over-the-air) les politiques de sécurité à appliquer aux terminaux Windows Mobile, Symbian, Palm OS, iPhone, voire Android. C’est bien (il est appréciable de disposer d’une console unique pour le provisioning de différents types de smartphones), mais cela ne suffit pas à garantir la sécurité des données stockées sur le terminal. Pour cela, Good Technology propose un logiciel spécifique pour iPhone et pour Android. Ce client, Good for Enterprise, apporte une réponse plus complète : compatible avec les serveurs Exchange et Domino, il assure des communications chiffrées en AES ; les données de l’application sont elles-mêmes chiffrées, selon l’éditeur. L’effacement à distance est même supporté.

On retrouve la même logique chez Sybase avec, d’un côté, une application de provisioning, Afaria, et, de l’autre, un client spécifique à installer sur le terminal, iAnywhere Mobile Office. Là aussi, les données de l’entreprise sont chiffrées sur le terminal, au sein de l’application. Bref, de quoi transformer à peu près n’importe quel smartphone en Blackberry, avec un niveau de sécurité et d’administration comparable. L’application Lotus Notes Traveler Companion d’IBM, pour Domino, affiche la même ambition. Reste juste à savoir si une application malveillante, exécutée en tâche de fond, ne pourrait pas réussir à accéder aux données que ces applications sont bien contraintes de déchiffrer lorsqu’elles sont ouvertes.