peterschreiber.media - stock.ado

Emotet : surveiller son exposition à la menace

Le tout nouvel outil haveibeenEmotet permet de savoir si une adresse e-mail ou un nom de domaine a été visé, usurpé, voire compromis. De quoi garder un œil sur son écosystème. Quelques recherches montrent la crédibilité de l’outil.

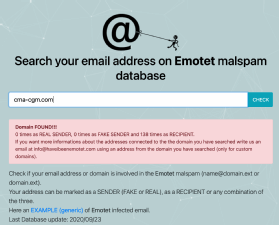

L’éditeur italien TG Soft vient d’ouvrir les vannes d’un service en ligne baptisé haveibeenEmotet. Celui-ci permet de vérifier si une adresse e-mail ou un domaine a été compromis et utilisé pour la diffusion d’Emotet, usurpé à cette fin, ou tout simplement visé.

L’inventaire n’est pas nécessairement exhaustif, et peut donc produire des faux positifs. Mais il peut constituer un complément intéressant des outils de surveillance de son exposition à la menace, en procédant à une surveillance régulière de ses noms de domaine, mais également de ceux de ses principaux partenaires : si l’un d’entre eux apparaît soudainement comme contact positif, cela peut justifier de relever d’un cran le niveau de vigilance de son organisation, notamment en informant ses collaborateurs.

Nous avons testé l’outil sur les noms de domaine de quelques organisations ayant récemment reconnu avoir été la cible de cyberattaques, à l’instar de l’horloger suisse Swatch ou de la ville de Besançon. Pour le premier, les données de TG Soft fournissent les indications d’une compromission réussie : le domaine swatchgroup.com a été destinataire d’au moins un e-mail lié à Emotet, et émetteur d’au moins cinq. La ville de Besançon apparaît quant à elle destinataire d’au moins 6 de tels courriels, et émetteur d’au moins 35 ! La communauté urbaine Grand Besançon Métropole semble également avoir été affectée, apparaissant comme destinataire au moins 27 fois, et émetteur au moins 2 fois.

L’attaque d’Emotet semble là avoir pivoté, le domaine du département du Doubs ressortant comme au moins 72 fois destinataire de courriels empoisonnés. La préfecture locale apparaît quant à elle deux fois, au moins, destinataire. Mais puisqu’aucun des deux ne ressortent comme émetteur, à ce stade, il apparaît possible que les messages contagieux n’aient pas réussi à compromettre de système sur ces cibles.

Que s'est-il passé chez @Swatch ? Selon les données de @VirITeXplorer, il se pourrait bien que #Emotet soit passé par là... #malspam pic.twitter.com/S5YXGs1KJr

— Valery Marchive (@ValeryMarchive) October 1, 2020

Le groupe CMA-CGM, récemment victime du ransomware RagnarLocker, ressort quant à lui destinataire d’e-mails liés à Emotet… rien moins que 138 fois. Mais la base de données de TG Soft ne semble pas connaître d’occurrence d’envois à partir du domaine de l’armateur. Du moins au 23 septembre, date de la dernière mise à jour de la base d’haveibeenEmotet.

Pour mémoire, CMA-CGM a révélé l’attaque ce lundi 28 septembre au matin. Il sera, dès lors, intéressant, de garder un œil sur la prochaine mise à jour et, au passage, de vérifier si elle ne fait pas apparaître l’Organisation maritime internationale (IMO). Celle-ci vient, à son tour, de se déclarer victime d’une attaque informatique, et l’on imagine aisément que les échanges entre armateurs et l’IMO ne sont pas exceptionnels.

En explorant le nouveau service de TG Soft, nous avons également identifié les cas préoccupants d’une collectivité territoriale française et d’un équipementier réseau. Nous avons immédiatement procédé au signalement de ces deux cas. Se protéger d’Emotet n’a rien d’impossible – et d’une éventuelle détonation de rançongiciel ultérieure –, en combinant filtrages multiples, protection du poste de travail, renseignement sur les menaces, et journalisation, suivant une approche de contrôle continu.

Et cela peut commencer par bloquer les macros dans Word par GPO : comme le souligne Laurent Besset, chez I-Tracing, « à part pour Excel, il n’y a que très peu d’usages légitimes des macros Office. Tout le monde émet des recommandations dans ce sens depuis 5 ans ».