Joerg Habermeier - stock.adobe.c

Menaces informatiques : Emotet fait son retour

Tombé fin janvier à la suite d’une opération de police internationale, Emotet est aujourd’hui de retour. Le code malicieux du botnet a commencé à être distribué via Trickbot, mais il a repris sa propagation autonome.

C’est Luca Ebach, de G-Data, qui a lancé l’alerte le premier, en ce lundi 15 novembre : depuis la veille, les équipes de l’éditeur observaient, sur plusieurs systèmes de suivi de l’activité de Trickbot, des tentatives « de téléchargement d’une DLL » identifiée, après analyse, comme Emotet.

Ironie de l’histoire, Trickbot a été, par le passé, fréquemment distribué par Emotet. Cette fois-ci, c’est donc l’inverse qui s’est déroulé, manifestement pour permettre à des opérateurs d’Emotet de remettre le pied à l’étrier.

Car désormais, Emotet est bel et bien de retour, ayant engagé sa propagation de manière autonome, selon les observations de multiples analystes habitués à sa traque. Ils font référence à cet Emotet revenu de l’ombre sous l’appellation « botnet epoch 4 ». Les équipes de Proofpoint comptent parmi ceux qui ont confirmé cette résurgence.

Le collectif Cryptolaemus relève au passage que le maliciel détourne des conversations par e-mail « tout à fait récentes, du mois dernier ». Et cela pour distribuer des pièces jointes piégées : documents Excel, Word, ou encore archives Zip protégées par mot de passe. Brad Duncan, de l’institut SANS relève une différence, par rapport au trafic réseau observé avec les précédents « epochs » d’Emotet : désormais, les communications avec les centres de commande et de contrôle (C2) se font en HTTPS, chiffrées donc, et non plus simplement HTTP, en clair.

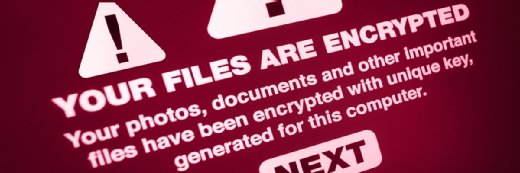

Emotet a représenté une menace de grande envergure. Il a notamment été utilisé dans le cadre d’attaques ayant conduit au déploiement du rançongiciel Ryuk. On lui connaît une quinzaine d’attaques en 2020, dont le Danois ISS World, ou Sopra Steria en France, mais également plusieurs établissements de santé outre-Atlantique.

Dans l’Hexagone, Emotet s’est tout particulièrement fait remarquer à la rentrée 2020, avec un véritable coup de tocsin sur le monde de la magistrature. En nous appuyant sur les données de l’Italien TG Soft, éditeur du service haveIbeenEmotet, nous avons pu identifier d’autres organisations ayant été affectées par Emotet : Orléans Métropole, Airbus, Faurecia, Fortinet, Imerys, ou encore Veolia, sans compter plusieurs académies, le monde du notariat, et encore Econocom.

Fin janvier, une opération de police internationale a conduit à la disparition d’Emotet. Mais Europol avait joué la prudence, annonçant modestement la « perturbation » du botnet. Début mars, les équipes de Trend Micro ne cachaient pas s’attendre à un possible retour : « les acteurs aux commandes d’Emotet ont de bonnes relations et de bonnes ressources. Nous prédisons que n’importe quel membre senior du groupe encore en liberté cherchera à nouer un partenariat avec un autre acteur de confiance – potentiellement Trickbot – pour acheter une partie de son botnet et recommencer ». Une prédiction qui s’est donc aujourd’hui réalisée.