Joerg Habermeier - stock.adobe.c

Emotet : Orléans Métropole touchée par une cyberattaque de grande envergure

Plus d’une centaine d’e-mails propageant Emotet ont été observés, envoyés depuis les serveurs de messagerie de la collectivité. Le cheval de Troie apparaît également avoir frappé, avec succès, chez Airbus, Faurecia, Fortinet, Imerys, ou encore Veolia.

C’est peut-être l’illustration nécessaire à une véritable prise de conscience du risque que représente Emotet – et l’importance d’une surveillance de son exposition et de celle de ses partenaires. Ce cheval de Troie, distribué par e-mail, est régulièrement impliqué dans des attaques de rançongiciel, à un stade préliminaire. Ses opérateurs ont été particulièrement actifs au mois de septembre. Parmi les organisations qu’ils semblent avoir réussi à compromettre, au moins partiellement, les profils sont variés : secteurs public et privé sont concernés ; grandes et plus petites entités.

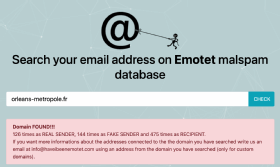

Les données utilisées par l’éditeur italien TG Soft pour lancer son service gratuit haveibeenEmotet, tout début octobre, l’illustrent bien. Et cela d’autant plus qu’elles ne présentent pas uniquement les noms de domaine ayant été visés par des e-mails vérolés, mais également ceux à partir desquels d’autres ont été envoyés. Et cela pas seulement en usurpant l’identité de l’émetteur, mais également et surtout en détournant d’authentiques comptes de messagerie effectivement compromis.

Dans le lot, on trouve la communauté de communes Jura Nord, au sujet de laquelle nos confrères du Progrès rapportaient ce week-end qu’elle faisait l’objet d’une cyberattaque menée à grand renfort de courriels piégés. Les données de TG Soft, au 29 septembre, font état de 75 e-mails vérolés adressés à la collectivité, et surtout 5 émis à partir d’une adresse de courrier électronique rattachée à son nom de domaine. Mais cela ne s’arrête pas là.

Orléans Métropole semble également avoir été sous le feu d’une attaque soutenue. Toujours selon les données TG Soft, elle a été visée 475 fois par des e-mails liés impliquant Emotet. Pire encore, son nom de domaine a été utilisé en usurpation 144 fois… mais aussi 126 fois en détournant directement des comptes de messagerie électronique parfaitement légitimes.

Joint par la rédaction, le service de presse d’Orléans Métropole confirme bien la survenue de l’attaque, mais se dit encore dans l’incapacité de fournir des précisions quant à son étendue et sa gravité. Et d’expliquer toutefois qu’une note d’information a été diffusée, en interne, à la fin du mois de septembre. Mais l’incident serait « géré et sous contrôle ».

Les données compilées par TG Soft font apparaître d’autres victimes et parmi elles, de grandes entreprises comme Airbus, Faurecia, Imerys et Veolia. Pour les trois premiers, l’évolution – ou plutôt son absence – des données entre le 23 et 29 septembre, laisse à imaginer une situation sous contrôle. À moins qu’il ne faille chercher l’explication du côté du niveau d’activité des opérateurs d’Emotet, qui a largement baissé début octobre, jusqu’à devenir inexistant ce mardi 6 octobre.

Le nom de domaine airbus.com apparaissait ainsi deux fois comme « émetteur réel » dans la première version du jeu de données, et autant dans la seconde. Le domaine faurecia.com ressort quant à lui trois fois avec cette même qualification, dans les deux versions du jeu de données, et Imerys, sept fois.

Pour le nom de domaine veolia.com, l’évolution est moins rassurante : au 29 septembre, il apparaissait 27 fois comme « émetteur réel », contre quatre fois seulement six jours plus tôt.

Nous avons sollicité ces quatre grandes entreprises. Faurecia a accusé réception de notre demande et indiqué chercher des informations sur le sujet. Airbus, Imerys et Veolia n’ont, à ce stade, pas répondu à nos questions, malgré plusieurs sollicitations. Nous ne manquerons pas de mettre à jour cet article si des éléments de réponse nous sont adressés.

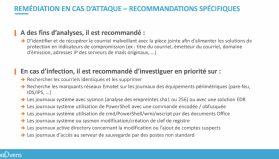

Un (bref ?) répit

L’activité d’Emotet a sensiblement reculé depuis environ une semaine. Mais il n’est pas à exclure que ce ne soit qu’un répit de courte durée, afin d’éviter d’ouvrir des accès à des systèmes d’information que personne ne serait disponible pour monétiser, après un mois de septembre record pour les attaques de ransomware. Une occasion, en tout cas, pour vérifier sa stratégie défensive.

Enfin s’ajoute – au moins – à cette liste Fortinet. Son nom de domaine fortinet.com ressort 4 fois en « émetteur Réel » dans les deux versions du jeu de données de TG Soft. Nous avons sollicité l’équipementier à ce propos dès la fin de la semaine dernière. Il nous explique qu’au mois de juillet dernier, « un employé utilisant un ordinateur sous Windows a cliqué sur un e-mail de phishing qui était infecté par Emotet, lequel a ensuite envoyé un petit nombre d’e-mails [en usurpation d’identité] ».

Selon Fortinet, « ces e-mails n’ont pas été distribués » par ses propres serveurs de messagerie, mais par ceux d’un tiers. Et d’assurer avoir été capable de « contenir immédiatement » la menace « en créant une signature qui identifierait et bloquerait ce maliciel. Aucun client ni partenaire n’a été affecté ».

Ces affirmations ont toutefois de quoi surprendre, en regard des données avancées par TG Soft, pour deux raisons. Tout d’abord, les données de l’éditeur italien ne remontent pas aussi loin dans le temps. Ensuite, les e-mails auxquels haveibeenEmotet se réfère apparaissent bien avoir transité via les serveurs de l’équipementier : sans cela, le service parlerait de « faux émetteur » et pas d’« émetteur réel ».

Surtout, Fortinet indique que la machine compromise a été utilisée pour envoyer des « malimails » – malspam –, mais une machine compromise n’est pas nécessairement utilisée immédiatement à cette fin : elle n’est activée que lorsqu’elle en reçoit l’ordre du botnet. Dès lors, les éléments avancés par l’équipementier laissent ouverte la question de la durée pendant laquelle ledit poste de travail est resté compromis sans que cela soit détecté.

Nous avons sollicité Fortinet sur ces derniers éléments. Et nous ne manquerons pas d’ajouter à cet article les éventuelles réponses que l’équipementier nous ferait parvenir.