Ces vulnérabilités qui nécessitent plus qu’un correctif

De nombreuses vulnérabilités sont, ou ont été, exploitées par des cybercriminels pour mettre un pied dans le système d’information de victimes en devenir. Appliquer les correctifs ne suffit pas pour se protéger.

La vulnérabilité CVE-2019-19781, dite Shitrix, a fait les gros titres début 2020. Mais elle a continué à faire parler d’elle bien après. Elle a notamment été exploitée pour l’intrusion initiale sur le système d’information de Dassault Falcon Jet, nous avaient indiqué les attaquants, du groupe Ragnar Locker. Avant elle, la vulnérabilité CVE-2019-11510 des VPN Pulse Secure, avait également largement fait parler d’elle, activement exploitée malgré la disponibilité de correctifs depuis la fin avril 2019.

Durant l’été 2021, un acteur malveillant a rendu gratuitement accessible une liste d’identifiants de comptes utilisateurs obtenus en exploitant une vulnérabilité ayant affecté les serveurs VPN SSL Fortinet. Près de 3 000 systèmes en France étaient concernés. Parmi eux, nous en avions trouvé un lié à Demarne Frères, contre lesquels le groupe LV avait revendiqué une attaque avec ransomware au printemps précédent.

Allan Liska, du CSIRT de Recorded Future, avait alors dressé un inventaire exhaustif des vulnérabilités utilisées pour des intrusions initiales. Les vulnérabilités mentionnées plus haut y figuraient en bonne place. Mais elles ne sont pas seules. Il faut en ajouter d’autres, ayant concerné les serveurs Exchange de Microsoft, mais aussi des équipements SonicWall, F5, Palo Alto Networks, Sophos, ou encore Qnap, notamment. Aujourd’hui encore, la CVE-2023-27997 des produits Fortinet vient allonger la liste. Elle a été précédée par les CVE-2022-40684 et CVE-2022-42475. L’agence américaine de la cybersécurité et de la sécurité des infrastructures (CISA) tient à jour une liste des vulnérabilités connues pour être exploitées pour conduire des cyberattaques.

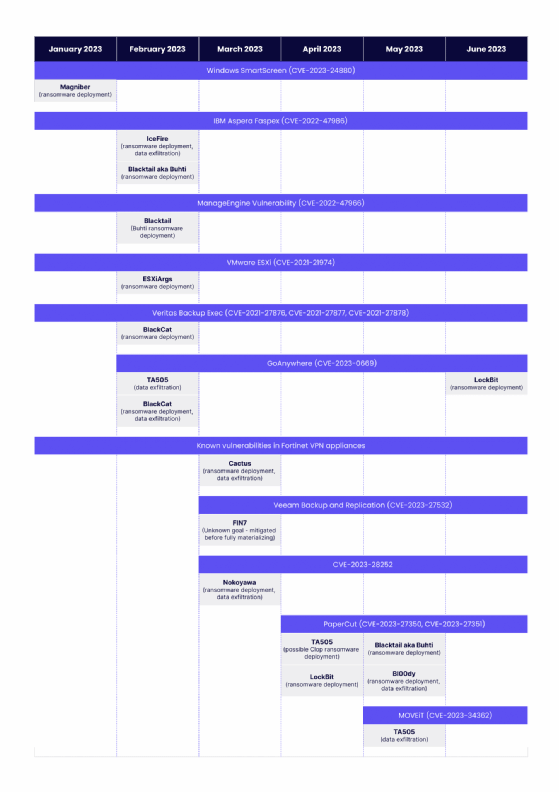

Les équipes de Sekoia.io ont cherché à dresser un inventaire complet des vulnérabilités qui sont publiquement connues pour avoir été exploitées au cours du premier semestre 2023.

En janvier, la CVE-2023-24880, affectant Windows SmartScreen a ainsi été utilisée pour le déploiement du ransomware Magniber. En février, la CVE-2022-47986, touchant IBM Aspero Faspex, a été exploitée dans le cadre de cyberattaques avec les rançongiciels IceFire et Blacktail (Buhti, basé sur LockBit). Pour ce dernier, la CVE-2022-47966 (ManageEngine) a également été utilisée en février.

Le second mois de l’année a également été marqué par la campagne ESXiArgs, ainsi que celle de Cl0p contre les appliances GoAnywhere MFT, avec la CVE-2023-0669. Cette vulnérabilité aura en outre été mise à profit par Alphv/BlackCat et, plus tardivement, LockBit. Et toujours en février, l’exploitation des CVE-2021-27876, CVE-2021-27877 et CVE-2021-27878, contre des systèmes Veritas Backup Exec, a été observée dans des attaques ayant conduit au déploiement du ransomware Alphv/BlackCat.

En mars, des vulnérabilités connues dans les appliances VPN de Fortinet, ont été mises à profit pour déployer le rançongiciel Cactus. À la même période, la CVE-2023-27532 (Veeam) était exploitée par les groupes FIN7 et Cuba. Quant à la CVE-2023-28252 (Microsoft), elle était mise à profit avec le rançongiciel Nokoyawa.

Au mois d’avril, c’était au tour des vulnérabilités CVE-2023-27350 et CVE-2023-27351 (PaperCut) d’être mises à profit par Cl0p, LockBit, puis Blacktail et Bl00dy. Et bien sûr, juin a été marqué par la campagne MOVEit de Cl0p. Mais il y a eu également la CVE-2023-40044, affectant un module de WS_FTP Server de Progress Software, qui a été exploitée, selon Sophos, pour le déploiement de ransomwares basés sur le code connu publiquement de LockBit 3.0.

La litanie s’est poursuivie au-delà et 2024 n’a épargné personne sur ce front. Sans surprise, les équipements de périphérie du réseau ont été largement représentés, qu’il s’agisse de produits Ivanti, Citrix, Fortinet, Palo Alto Networks, Cisco, ou encore SonicWall.

Plusieurs vulnérabilités ont même été exploitées sous forme de 0day, avant même, donc, d’être rendues publiques : CVE-2024-51567 (Cyberpanel), CVE-2024-50623 (Cleo), CVE-2024-37085 (VMware ESXi), ainsi que trois ayant affecté Windows (CVE-2024-26169, CVE-2024-21412, CVE-2024-38213). D’autres attendent encore d’être pleinement prises au sérieux, à l’instar de la CVE-2024-55591 pour laquelle Onyphe recense encore environ 48 000 systèmes affectés exposés sur Internet.

La majorité de ces vulnérabilités ont un point commun : appliquer les correctifs disponibles n’est pas suffisant pour éloigner la menace. Ces vulnérabilités peuvent avoir été utilisées pour déposer un webshell (une interface Web permettant aux attaquants d’interagir avec le système compromis), ou collecter les identifiants de comptes utilisateurs. Ceux-ci s’avèrent dès lors compromis. Les assaillants peuvent s’être arrêtés là, ou s’être invités plus avant, par exemple en créant de nouveaux comptes disposant de privilèges d’administration, ou en allant encore plus loin afin de s’assurer une persistance furtive dans le système d’information et pas simplement en périphérie.

Le déploiement de webshell a par exemple été observé dans le cadre de l’exploitation des vulnérabilités ProxyShell des serveurs Microsoft Exchange. Cl0p a également utilisé cette méthode après exploitation de la vulnérabilité CVE-2023-34262 de MOVEit Transfer. De quoi régulièrement se reposer la question de savoir combien de victimes en devenir de cyberattaque (avec ou sans rançongiciel) s’ignorent encore.

I sincerely appreciate all of the great suggestions. Here is the updated chart based on everyone's input. I had to reformat it make it readable. I originally had company logos where the ransomware icon is but I figure companies won't want their logo on a ransomware chart. https://t.co/DEFSmnvHGZ pic.twitter.com/CYWLg1OpYi

— Allan “Ransomware Sommelier” Liska (@uuallan) September 12, 2021

Fortinet l’a bien expliqué à ses clients, dans une note d’information hebdomadaire sur l’état de la menace de 2021. Là, l’équipementier a rappelé « que, si à un moment, votre organisation a exploité l’une des versions affectées [par la vulnérabilité exploitée pour collecter ces identifiants, N.D.L.R.], et même si vous avez mis à jour vos équipements, vous devez également procéder à la réinitialisation recommandée des mots de passe, après la mise à jour ». Car sans cela, « vous pouvez rester vulnérables après la mise à jour, si les identifiants de vos utilisateurs ont été préalablement compromis ».

Plus loin, l’équipementier a renouvelé ses recommandations : désactiver les accès VPN, puis mettre à jour les équipements, réinitialiser les mots de passe des comptes utilisateurs, et déployer l’authentification à facteurs multiples – « qui peut aider à réduire le risque de détournement d’identifiants compromis, aussi bien maintenant qu’à l’avenir ». Et de suggérer en outre de notifier les utilisateurs concernés, pour les inviter à modifier leurs mots de passe au-delà, au cas où ils auraient tendance à les réutiliser.

Publication initiale le 13 septembre 2021, mise à jour le 14 juin 2023, le 14 septembre 2023, le 16 octobre 2023, et le 28 janvier 2024.