Ransomware : ces raisons pratiques de ne pas payer la rançon

Fiables, les rançonneurs ? Mieux vaut ne pas compter dessus. Leurs outils de déchiffrement ne sont pas adaptés à de vastes systèmes d’information. Et il leur arrive de perdre, au moins partiellement, les données volées.

Outre essayer de dissimuler au public, à ses clients, et à ses partenaires la matérialité d’une cyberattaque, pourquoi vouloir payer la rançon demandée par des cyberdélinquants ? Essentiellement pour tenter de relancer son activité au plus vite ou recouvrer des données dont toute sauvegarde – éventuelle – aura été détruite. Las, les constatations de terrain ont de quoi doucher de tels espoirs.

Mai 2021. Colonial Pipeline, qui opère l’un des principaux pipelines de distribution de carburant outre-Atlantique, met à l’arrêt son système d’information à la suite d’une cyberattaque conduite avec le ransomware DarkSide.

Peu de temps après, Joseph Blount, PDG de l’opérateur, explique à la commission à la sécurité nationale du Parlement américain avoir choisi de payer la rançon, de 4,4 millions de dollars, malgré la présence de sauvegardes saines et utilisables. Sa motivation ? Rétablir au plus vite la distribution de carburants.

Des outils de déchiffrement peu efficaces

Las, l’outil de déchiffrement fourni n’était pas adapté à cet objectif. Le cas n’est pas isolé. L’histoire s’est répétée en Irlande, où Conti a paralysé le système de santé national. L’outil de déchiffrement a été là fourni gratuitement par les cyberdélinquants. Son utilisation, manuelle, sur chaque poste de travail affecté, a nécessité le recours… à l’armée.

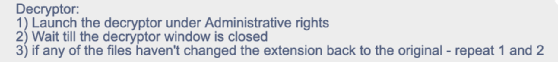

Le mode d’emploi de l’outil de déchiffrement de Conti était clair, simple et… éclairant sur ses limites :

- Lancez l’outil de déchiffrement avec les droits d’administrateur

- Attendez que la fenêtre de l’outil de déchiffrement soit fermée

- Si des fichiers n’ont pas retrouvé leur extension originale, répétez 1 et 2.

Las, il est arrivé que le renouvellement du processus trois ou quatre fois ne donne pas le résultat attendu. Sans compter les situations où les fichiers étaient déchiffrés mais ne retrouvaient pas pour autant leur extension d’origine.

Les outils de déchiffrement de feu DarkSide, Mount Locker ou REvil n’étaient guère meilleurs. REvil recommandait même de faire une sauvegarde des fichiers chiffrés, par précaution, avant d’engager leur déchiffrement ! Et aucune franchise de ransomware, à date, ne permet véritablement d’industrialiser le déchiffrement à grande échelle.

Des données… perdues ou endommagées

Compter sur les données volées par les attaquants n’est guère une meilleure idée. Car rien ne garantit que l’exfiltration se soit passée sans problèmes.

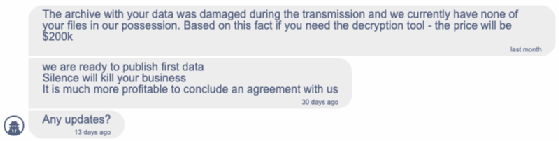

L’une des victimes de la franchise Conti s’est ainsi vue expliquer que « l’archive avec vos données a été endommagée durant la transmission et nous sommes actuellement en possession d’aucune de vos données ». Grands seigneurs, les cyberdélinquants ont proposé l’outil de déchiffrement pour 200 000 $. Sans succès ; la victime n’a pas cédé.

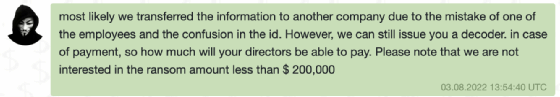

Une malencontreuse erreur comparable est survenue cet été avec la franchise LockBit 3.0. Là, un membre de la franchise a expliqué à la victime que « très probablement, [ses] données ont été transférées à une autre entreprise en raison d’une erreur de l’un de nos employés et d’une confusion dans l’[identifiant] ». Là encore, pleins de mansuétude, le cyber-délinquant a fait un geste : « combien vos directeurs pourront-ils payer ? Veuillez noter que nous ne sommes pas intéressés par une rançon de moins de 200 000 $ ».

Payer pour éviter l’exploitation, la vente ou la divulgation des données

Enfin, il peut être tentant de céder au chantage pour éviter que les données volées par les attaquants ne soient rendues publiques, vendues, ou exploitées, par exemple pour conduire d’autres attaques.

Les révélations sur les affaires personnelles de Patrick Drahi, patron d’Altice, par nos confrères de Reflets, suite à la divulgation de données volées Hive, constitue une illustration de ce à quoi s’attendre éventuellement. Et l’on peut aussi penser à ce client de Xefi qui nous avait indiqué avoir été attaqué par Everest via l’ESN contre laquelle le groupe de cyberdélinquants avait mené une longue campagne en 2021.

Nous n’avons pas observé de cas pour lequel les données volées ont été divulguées malgré le paiement de la rançon demandée. Mais rien ne garantit que les données ne soient pas conservées, exploitées, voire discrètement vendues malgré un paiement. Pire : des éléments suggèrent à tout le moins la conservation ne serait-ce que partielle de données collectées dans le système d’information de la victime.

Les fuites de conversations internes à la petite entreprise mafieuse Conti, début 2022, suite à l’invasion de l’Ukraine par la Russie, ont permis de découvrir un serveur de sauvegarde sur lequel figuraient des données de victimes, y compris de certaines ayant cédé au chantage, jusqu’à certaines ayant été frappées antérieurement par des acteurs de la galaxie REvil.