kaptn - Fotolia

Ransomware : un mois de janvier rempli de surprises

Entre la chute d’Emotet et de NetWalker, et une activité au moins en apparence réduite durant les deux premières semaines, le mois de janvier a été porteur d’un léger répit. Mais de nouveaux acteurs se sont lancés dans la double extorsion.

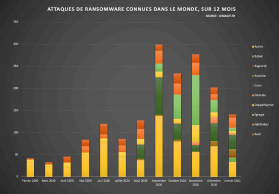

Au mois de janvier, nous avons compté plus de 140 cyberattaques de ransomware à travers le monde. Cela reste très en deçà de ce qui a pu être observé en septembre (289), en octobre (206), en novembre (263), et même en décembre (202), mais encore au-delà du mois d’août dernier (128). Les opérateurs des rançongiciels Conti et NetWalker se sont montré les plus actifs, avec plus de 30 attaques réussies pour le premier, et 23 pour le second. Ceux de Darkside n’ont revendiqué que 4 opérations, contre 7 pour Revil/Sodinokibi.

Deux nouveaux venus se sont illustrés par leur agressivité : Babuk, avec 10 victimes, et Ragnarok avec 6.

En France, nous avons compté 6 attaques de ransomware découvertes au mois de janvier : OMV System France (Darkside), Coffim (NetWalker), la ville d’Angers, UCAR, le conseil départemental de la Vienne, et la clinique de l’Anjou. Pour mémoire, au mois de décembre, le compte s’établissait à 16.

Un nouveau répit en trompe-l’œil

Mais comme au mois de décembre, l’accalmie semble relever du trompe-l’œil. Célébré mi-janvier, le Nouvel An orthodoxe pourrait y avoir joué un rôle. De fait, environ un tiers des attaques connues en janvier ont été rendues publiques durant la première moitié du mois ; contre près des deux tiers durant la seconde quinzaine. Les opérateurs d’Emotet, aujourd’hui démantelé, n’ont pas été particulièrement actifs début janvier. Il a fallu attendre la seconde moitié du mois que TG Soft recommence à mettre à jour son service haveIbeenEmotet. Arrivée tardivement, la reprise des hostilités a donc été intense.

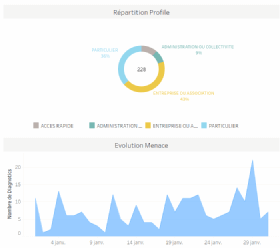

Les données de la plateforme Cybermalveillance.gouv.fr plaident également en faveur d’un répit en trompe-l’œil. Le directeur général du GIP Acyma, Jérôme Notin, fait ainsi état de 228 demandes d’assistance pour janvier – dont 20 collectivités et 99 entreprises ou associations –, contre 212 en décembre, 234 en novembre, 169 pour octobre et 131 en septembre. L’évolution chronologique du nombre de diagnostics, tout au long du mois, fait bien ressortir une intensification en seconde partie de janvier.

Chez I-Tracing, Laurent Besset fait état de 21 interventions sur des cas de ransomware en janvier, contre 15 en décembre. Et d’évoquer notamment « beaucoup de Ryuk en début de mois, dans la continuité des grosses campagnes d’Emotet de fin 2020 ». Cl0p et Dharma – « plutôt petites entreprises pour ce dernier » – ont complété le palmarès. Benjamin Leroux, chez Advens, insiste de son côté sur la menace représentée par Ryuk, notamment sur les collectivités territoriales. Mais chez Intrinsec, Cyrille Barthelemy fait état d’un mois « plus calme que les 6 derniers », avec seulement « 4 interventions d’envergure liées à la cybercriminalité ». Même son de cloche du côté de Miguel De Oliveira, patron d’Aisi, qui fait état de 2 attaques « touchant des ETI/PME de taille conséquente » - dont une avec le ransomware Cuba : « la rançon demandée était très élevée et, surtout, le groupe n'a accepté aucune négociation » -, et de 3 interventions sur des petites structures.

Le retour du chantage au déni de service

Laurent Besset souligne que la filiale de Montréal d’I-Tracing « a piloté la réponse à deux attaques dans lesquelles l’attaquant a utilisé le DDoS [déni de service distribué, N.D.L.R.] comme moyen de pression supplémentaire sur la victime, en plus du chiffrement et de la divulgation de données exfiltrées ».

Le groupe opérant le rançongiciel Avaddon a annoncé, fin janvier, recourir à cette menace additionnelle pour augmenter ses chances de faire céder ses victimes. Les attaquants déployant SunCrypt l’ont fait avant eux, de même que ceux utilisant Ragnar Locker. Et courant octobre, Advanced Intel en a produit un compte-rendu, où l’on pouvait lire que les opérateurs de Sodinokibi envisageaient à leur tour de jouer la carte de la triple extorsion. Mais dans les deux cas observés par les équipes d’I-Tracing, Laurent Besset indique que « l’acteur est inconnu de notre côté ».

Justement, les opérateurs de SunCrypt n’avaient guère fait parler d’eux à l’automne dernier. Néanmoins, cette discrétion n’était pas synonyme d’absence d’activité. Une version 3 du ransomware a été observée en fin d’année dernière. Et de nouveaux échantillons ont été collectés récemment.

De nouveaux venus

Trois nouveaux groupes étaient apparus en fin d’année dernière, Hades, Everest et Babuk. Les deux premiers n’ont guère fait parler d’eux en janvier, mais Babuk s’est illustré avec 10 victimes connues, dont le logisticien britannique Serco, la semaine dernière, qui s’est dit bien gêné par la mention de son nom sur le blog des attaquants – mention désormais supprimée à sa demande.

Mais d’autres groupes se sont lancés, en janvier, sur le terrain de la double extorsion : les opérateurs des rançongiciels Ragnarok et Cuba. Ces derniers semblent surtout actuellement chercher à monétiser des données majoritairement anciennes, dérobées pour la plupart selon eux entre la fin 2019 et le début 2020.

Et des disparitions

Ce mois de janvier aura toutefois été principalement marqué, en sa toute fin, par la chute d’Emotet, utilisé notamment pour conduire des attaques menant au déploiement et à la détonation du ransomware Ryuk. À n’en pas douter, ce coup d’arrêt porté à ce botnet devrait, au moins un temps et avant que les cyberdélinquants ne se déportent sur des alternatives, avoir des effets de bords significatifs sur l’intensité des cyberattaques. Car outre Ryuk, Emotet a également été utilisé pour distribuer Conti, ProLock, WasterLocker, ou encore DoppelPaymer.

Par ailleurs, les opérateurs du ransomware Fonix viennent d’annoncer l’arrêt de leurs activités. Apparu en juin dernier, il semble avoir été particulièrement déployé en fin d’année dernière. L’un des administrateurs de l’équipe aux commandes de Fonix a annoncé que le code source du rançongiciel avait été détruit, et a fourni la clé principale de chiffrement.

Enfin, n’oublions pas la chute de NetWalker, dont le site Web caché a été saisi par le FBI, et les forts soupçons d’arrêt des activités d’Egregor, dont l’infrastructure n’est plus accessible depuis la semaine dernière. [Mise à jour le 2 février : Le site d'Egregor est de nouveau accessible ; il apparaît désormais hébergé en Russie]