Getty Images/iStockphoto

Ransomware : une rentrée sur les chapeaux de roue

Le nombre d’attaques observées à travers le monde est revenu à un niveau élevé. L’agressivité des affidés de LockBit, Conti ou encore BlackMatter n’y est probablement pas étrangère. Et cela n’augure rien de bon.

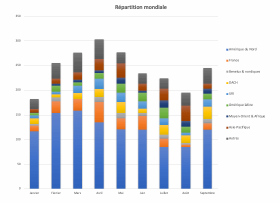

Pour le mois de septembre, nous avons compté plus de 240 attaques de ransomware à travers le monde, soit un niveau comparable à celui d’avril, et déjà supérieur à ceux de juin, juillet et août. La moitié des attaques connues sont survenues en Amérique du Nord. La France est apparue sous-représentée par rapport aux mois précédents, tandis que la région Allemagne/Autriche/Suisse semble avoir été particulièrement affectée. Mais dans le cas de l’Hexagone, il semble moins s’agir d’un recul de la menace que d’une baisse de l’observabilité.

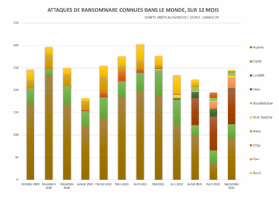

Au cours du mois écoulé, Conti a continué de faire la démonstration d’une agressivité importante, mais sensiblement moins qu’en mai ou juin derniers. La franchise de rançongiciel ayant affiché le niveau d’activité le plus élevé est indiscutablement LockBit 2.0, avec près de 80 victimes revendiquées en septembre, contre 75 en août et 60 en juillet. Hive, qui avait traversé l’été sur une solide dynamique, semble s’être essoufflé à la rentrée, tandis que BlackMatter a poursuivi son accélération. En maintenant son rythme, il pourrait passer prochainement devant Conti.

Petits coups tordus entre truands

Quant à REvil, il apparaît bien revenu, mais le niveau d’activité affiché reste très bas. Mais quand ont réellement été atteintes les victimes récemment revendiquées sur la vitrine du groupe ? Pour au moins l’une d’entre elles, selon les indices dont dispose LeMagIT, l’attaque a eu lieu avant que REvil ne parte se mettre au vert pendant deux mois, mi-juillet.

Le groupe parviendra-t-il à se relancer et à recruter, alors que la confiance pourrait avoir été durablement affectée ? De fait, les mécanismes cryptographiques de REvil, avec Sodinokibi, sont très élaborés, comme l’expliquait longuement en juillet Fabian Wosar, d’Emsisoft. Et ces mécanismes ont pu être utilisés par un opérateur de la franchise Sodinokibi afin de déchiffrer les données d’une victime, à l’insu de l’affidé en charge du cas. Et cela après avoir conduit des négociations parallèles. Ces allégations ont été formulées sur des forums fréquentés par des cyberdélinquants, et observées par AvIntel.

Nouvelles menaces sur les environnements virtualisés

Autre surprise du mois de septembre : la diffusion du code source complet du ransomware Babuk, avec ce qu’il ouvre de possibilités à de nouveaux aspirants cybertruands.

Ce code source permet notamment d’attaquer les environnements virtualisés, à travers les hôtes ESXi. Ce n’est pas une première : RansomExx et Darkside étaient déjà connus pour menacer ces environnements. Mais les seconds pouvaient avoir tendance à oublier d’arrêter les machines virtuelles avant de lancer le chiffrement. De quoi endommager leurs données au point de les rendre indéchiffrables. Une maladresse que le ransomware HElloKitty semble éviter.

Menaces sur la chaîne logistique alimentaire

Le mois écoulé a notamment été marqué outre-Atlantique par des menaces sur la chaîne logistique alimentaire. Comme le relève Sekoia.io dans son bulletin mensuel, « le 19 septembre, la coopérative agricole américaine Crystal Valley a reconnu avoir été touchée par une attaque de ransomware. La coopérative céréalière NEW Cooperative, implantée dans l’Iowa, a également communiqué sur une attaque subie le 20 septembre dernier ». Dans les deux cas, le groupe impliqué opérait le ransomware BlackMatter.

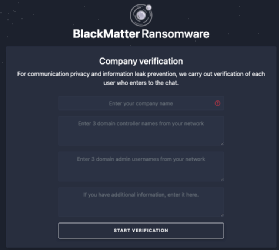

L’échantillon utilisé contre la seconde coopérative a montré que les assaillants réclamaient 5,9 millions de dollars. Le négociateur de la victime a souligné son importance dans la chaîne d’approvisionnement alimentaire outre-Atlantique, estimant que les assaillants devaient le considérer comme un opérateur d’infrastructure critique. Ce qu’ils ont refusé d’entendre. Apparu durant l’été, BlackMatter est soupçonné de liens avec Darkside, disparu après son coup d’éclat du printemps contre Colonial Pipeline.

Un mois très chargé en France

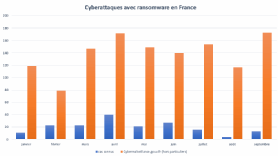

Dans l’Hexagone, le mois de septembre s’est avéré considérablement plus animé que n’ont pu le laisser paraître les observations. Le GIP Acyma, qui opère le portail Cybermalveillance.gouv.fr, a ainsi reçu plus de 170 demandes d’assistance (hors particuliers), dont 137 émanant d’associations ou d’entreprises. Ces chiffres placent l’intensité de la menace à un niveau comparable à celui du mois d’avril et établissent un nouveau record en France.

Sur le terrain, chez Advens, Louis Château, analyste au sein du CERT, indique avoir travaillé sur plusieurs incidents liés à des ransomwares, constatant des similitudes dans les techniques, tactiques et procédures (TTP) employées : « même nommage et scripts powershell et bat pour le déploiement et la reconnaissance, utilisation de plateformes publiques d’upload pour l’exfiltration », ou encore « désactivation manuelle de l’antivirus en RDP ».

Chez I-Tracing, Laurent Besset, directeur cyberdéfense, indique avoir « une vision très proche » des TTPs observées : « surtout du RDP et du VPN comme point d’entrée, et du stockage cloud public pour l’exfiltration, dont Mega », mais aussi un « niveau assez hétérogène des attaquants ».

Laurent Besset relève que « septembre a été très chargé après un été plutôt calme », avec 17 interventions, dont 5 graves – pour 4 cas en France. Selon ses observations, « Locktbit est entré directement dans le top 3 avec Conti et Dharma ».

L’agressivité confirmée de BlackMatter

Frédérique Bajat, responsable Cyber-threat Intelligence d’Intrinsec, indique pour sa part que le CERT « a été activé sur plusieurs cas de réponse à incident liés à des compromissions par rançongiciel ». Les familles impliquées : BlackByte, BlackMatter, Conti, « ainsi qu’une souche inconnue ». Durant le moins écoulé, pour « les vecteurs d’intrusion initiaux, la tendance semble être à l’exploitation des nombreuses failles Exchange qui ont été publiées cette année (dont 2021-34473 CVE, 2021-34523 CVE et 2021-31207 CVE) », souligne Frédérique Bajat.

BlackMatter figure aussi parmi les observations d’Antoine Coutant, chez Synetis, qui souligne également une « forte reprise en septembre » ainsi qu’un mode opératoire « plutôt violent, destructeur pour les victimes », chez le nouveau venu. Lui aussi évoque l’utilisation régulière de RDP et PSExec par les attaquants, ajoutant également celle d’AnyDesk.

Une posture toujours pénalisante

La posture de sécurité des organisations touchées apparaît toujours insuffisante face à l’intensité de la menace. C’est du moins ce que tendent à faire ressortir certaines observations sur le terrain. Sébastien Dupont, président de Cyber4U, évoque ainsi une « intervention étonnante », auprès de la mairie d’une ville de taille moyenne où « les malveillances suspectées étaient des erreurs et dysfonctionnements internes ».

Antoine Coutant relève quant à lui des « facteurs limitant les investigations numériques », comme « l’absence de centralisation des journaux, voire le faible délai de rétention des logs », ou encore « peu ou pas de sensibilisation auprès des collaborateurs, absence de procédure en cas d’incident de cybersécurité ». Sans compter la « présence récurrente d’OS ou de composants obsolètes » et la surveillance du SI, limitée sinon absente.