Ransomware : où en est la campagne ESXiArgs après deux semaines ?

La seconde vague semble avoir été considérablement moins brutale que la première, même si un nombre important de serveurs ESXi compromis reste exposé sur Internet. Le vecteur d’attaque continue de faire débat.

Le vendredi 3 février 2023, un vent de panique s’abattait sur le monde des hébergeurs bare metal, ceux-là mêmes qui mettent à disposition de leurs clients des serveurs sur lesquels seront exécutés des hyperviseurs. Ce jour-là, les machines équipées de certaines versions de VMware ESXi passaient un dur moment.

La campagne de cyberattaques avec un dit ransomware ESXiArgs avait commencé, massivement et selon toute vraisemblance, automatisée.

Sans trop de surprise, la France et notamment OVHcloud se sont retrouvés en première ligne. Une certaine rançon du succès pour le champion hexagonal qui compte plus d’un millier de partenaires channel : des fournisseurs de services numériques qui s’appuient sur ses offres bare metal pour construire leurs offres de plus haut niveau.

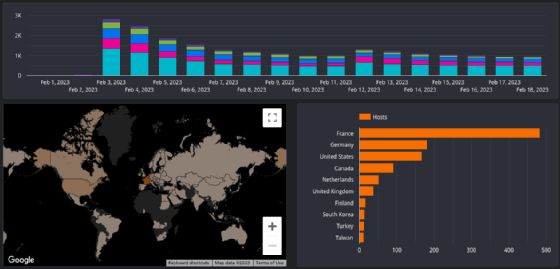

Selon les constatations du moteur de recherche spécialisé Onyphe, plus de 2 110 serveurs ESXi à travers le monde avaient été frappés au 5 février. Son concurrent Shodan n’en avait pour sa part repéré que plusieurs centaines, le lundi 6 février au matin. Les balayages de ces moteurs prenant du temps, il n’a pas été possible d’obtenir immédiatement une photographie complète de la situation. Ce qui a pu donner, au fil des jours, l’impression d’une propagation. De son côté, Censys estime à près de 3 000 le nombre maximal de serveurs compromis au 3 février, lors de la première vague.

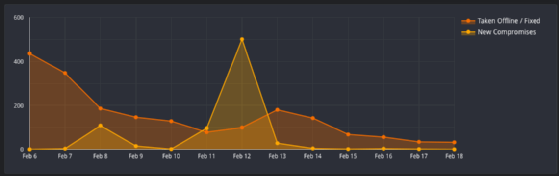

Car une seconde vague allait survenir, en fin d’après-midi du 8 février, avec une version modifiée du script d’exécution du binaire de chiffrement, rendant caduques les méthodes de récupération établies moins de 48 h après le début de la première vague.

Mais cette seconde vague pourrait avoir été moins brutale que la première. Au 13 février, Onyphe ne comptait plus que 40 serveurs affectés par la première vague et toujours visibles en ligne, contre 780 pour la seconde.

Cette comptabilisation s’est avérée complexifiée par l’apparition de pots de miel, ou honeypots, des leurres explosés délibérément par des chercheurs en sécurité en quête de marqueurs techniques, et en particulier, d’identification d’adresses IP impliquées dans la campagne ESXiArgs.

Le nombre de serveurs compromis exposés sur Internet a toutefois baissé régulièrement du 3 au 11 février. Un tableau de bord mis en place par Censys montre bien la déconnexion (et/ou le nettoyage) d’Internet d’un grand nombre de serveurs affectés le 6 février, baissant graduellement jusqu’au 11 février, avant une reprise jusqu’au 13. Un pic d’apparition de nouvelles machines victimes est enregistré le 12 février. Le nombre de serveurs ESXi compromis et visibles sur Internet apparaît relativement stable sur la fin de la semaine dernière.

Parallèlement, les questions sur la campagne, son éventuel passé, et le vecteur effectivement utilisé pour la conduire continuent d’être activement discutées. GreyNoise recommande d’ailleurs une vigilance accrue, au-delà de la seule vulnérabilité CVE-2021-21974 évoquée depuis le début du mois de février.