Stephen - stock.adobe.com

Ransomware : que retenir de l’opération de police contre LockBit ?

L’opération internationale de police conduite contre la franchise mafieuse LockBit 3.0 apporte plusieurs bonnes nouvelles pour les victimes passées de son rançongiciel.

Les forces de l’ordre de plusieurs pays, dont la France, ont mené, ce 19 février, une vaste opération conjointe contre la franchise LockBit 3.0.

Premier effet visible : autour de 22h, dans la soirée de ce 19 février, le site vitrine de LockBit 3.0 et ses miroirs n’étaient plus accessibles, ainsi que le portail servant aux négociations. A la place, une image, avec un message : « ce site est maintenant sous le contrôle des forces de l’ordre ».

L’opération est baptisée Cronos. Dans un communiqué de presse, l’agence britannique de lutte contre la cybercriminalité, la NCA, explique avoir « pris le contrôle de l’environnement d’administration principal de LockBit, qui permettait aux affidés de concevoir et de mener des attaques, ainsi que du site de divulgation du groupe sur le dark web, sur lequel ils hébergeaient auparavant des données volées aux victimes et menaçaient de les publier ».

Qu’apprend-on de la franchise LockBit ?

L’opération Cronos permet de lever un large bout de voile supplémentaire sur l’infrastructure de la franchise LockBit. Ainsi, la NCA rappelle que « LockBit disposait d’un outil d’exfiltration de données sur mesure, connu sous le nom de Stealbit, qui était utilisé par ses affidés pour voler les données des victimes ».

Et cette infrastructure était plus distribuée qu’il ne pouvait le paraître de l’extérieur : « au cours des 12 dernières heures, cette infrastructure, basée dans trois pays, a été saisie par les membres de l’équipe spéciale de l’opération Cronos, et 28 serveurs appartenant à des affidés de LockBit ont également été mis hors service ».

De son côté, Europol évoque une « opération, qui a duré plusieurs mois » et a conduit notamment au « démantèlement de 34 serveurs aux Pays-Bas, en Allemagne, en Finlande, en France, en Suisse, en Australie, aux États-Unis et au Royaume-Uni ».

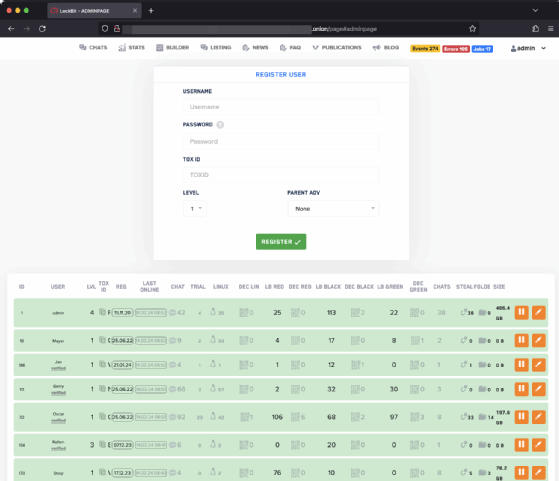

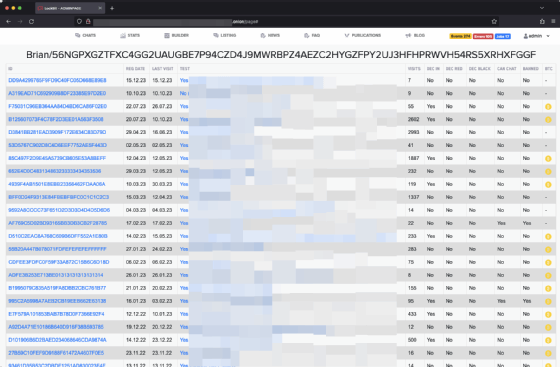

Les forces de l’ordre ont en outre partagé des captures d’écran de l’interface d’administration de la franchise, celle utilisée par les affidés pour gérer les négociations, les paiements, la génération du rançongiciel, etc. En résumé : un véritable système de gestion de… la relation client (CRM).

Les captures montrent également l’interface de gestion des affidés, avec leurs relations hiérarchiques. Le principal admin apparaît enregistré et donc au moins actif depuis le 15 novembre 2020. Un autre, Oscar, actif depuis le 25 juin 2022, comme Gerry, apparaît particulièrement actif, avec 42 chiffrements de systèmes Linux, 106 LockBit dit Red (la version 2.0), 68 LockBit Black (la version 3.0), et 97 LockBit Green (la version dérivée du ransomware de Conti). Mais cette capture d’écran suggère des taux de succès limités : Oscar n’a généré, en tout, que… 12 outils de déchiffrement. Une seconde capture fait toutefois ressortir un taux de succès plus élevé.

Les identifiants associés aux affidés sur la première capture d’écran suggèrent qu’ils étaient au total au moins 186.

Quel impact pour les victimes ?

Chaque affidé peut se voir attribuer des droits différents : négocier, consulter les négociations, publier des revendications, utiliser StealBit, générer le ransomware, générer l’outil de déchiffrement, voire annuler le déchiffrement.

La compromission de l’infrastructure de LockBit s’avère suffisamment profonde pour que les forces de l’ordre aient mis la main sur les clés de chiffrement : sur demande aux forces de l’ordre, les victimes peuvent obtenir celle qui leur correspond.

La police japonaise, assistée d’Europol, a par ailleurs développé un outil de déchiffrement. De quoi rappeler, une fois de plus, l’importance de conserver les données chiffrées que les sauvegardes n’auraient pas permis de récupérer après la cyberattaque.

Les forces de l’ordre semblent avoir en outre bien mis la main sur les informations relatives à toutes les rançons payées. Elles vont pouvoir renforcer leurs dossiers en rapprochant étroitement victimes et affidés au travers du suivi des flux financiers. Un suivi qui aidera à identifier pleinement certains affidés, à lancer des poursuites, voire à recouvrer tout ou partie de rançons versées.

Selon la NCA, « certaines des données contenues dans les systèmes de LockBit appartenaient à des victimes qui avaient payé une rançon aux acteurs de la menace, ce qui prouve que même lorsqu’une rançon est payée, elle ne garantit pas que les données seront supprimées, malgré ce que les criminels ont promis ». Un mensonge qui avait déjà été établi.

Quelles suites judiciaires ?

Dans son communiqué de presse, Europol indique que « deux acteurs de LockBit ont été arrêtés en Pologne et en Ukraine à la demande des autorités judiciaires françaises. Trois mandats d’arrêt internationaux et cinq actes d’accusation ont également été émis par les autorités judiciaires françaises et américaines ». En outre, « les autorités ont gelé plus de 200 comptes de cryptomonnaie liés à l’organisation criminelle, ce qui témoigne de la volonté de perturber les motivations économiques à l’origine des attaques par ransomware ».

De son côté, le ministère américain de la Justice vient de rendre public un acte d’accusation inculpant les ressortissants russes Artur Sungatov et Ivan Kondratyev, alias Bassterlord, d’avoir utilisé la variante de ransomware LockBit. En juin dernier, Bassterlord avait revendiqué une cyberattaque contre TSMC.

Pas de doute, des suites judiciaires significatives sont à attendre de l’opération Cronos, à commencer, d’ici moins de trois jours, par des révélations sur un acteur clé de la franchise LockBit, LockbitSupp, si l’on en croit la page mise en place par les forces de l’ordre à la place du site vitrine de la franchise mafieuse. D’ici moins de 24h, celle-ci promet également des révélations sur les affidés de la franchise et, sous moins de 3 jours, un éclairage sur son butin accumulé au fil des ans.