Dilok - stock.adobe.com

Infostealers : la menace des agrégateurs de logs

Certains acteurs malveillants ne se contentent pas de distribuer gratuitement les données aspirées sur des ordinateurs compromis par infostealer à travers le monde, un par un : ils agrègent ces données en de longues et massives listes facilitant le détournement de comptes légitimes.

Il y a les logs d’infostealer, et il y a les listes nettoyées, traitées, formatées, consolidant les données d’authentification de dizaines de milliers, centaines de milliers, de comptes prêts à être compromis à l’insu de leurs propriétaires.

Pour mémoire, les infostealers sont des logiciels malveillants spécialisés notamment dans le siphonnage des identifiants – le couple nom d’utilisateur/mot de passe – stockés dans les navigateurs Web.

Pour prendre un peu la mesure de la menace, nous avons compté :

- plus de 5 060 machines compromises le 30 octobre 2023,

- plus de 3 460 machines compromises le 31 octobre,

- plus de 2 560 machines compromises le 1er novembre,

- plus de 4 300 machines compromises le 2 novembre.

Et non seulement ces identifiants peuvent être siphonnés à l’insu de l’internaute par un infostealer, mais il n’est pas rare qu’ils le soient simultanément par deux, trois ou quatre d’entre eux. C’est dû à la manière dont ils sont distribués par les cybercriminels. Et ils parviennent encore trop souvent à être très furtifs.

Pour chaque machine infectée, l’infostealer utilisé produit un log. De tels logs sont vendus, mais d’autres sont distribués gratuitement sur des chaînes Telegram spécialisées, notamment. C’est à partir de telles chaînes que nous avions procédé, à l’automne dernier, au décompte ci-dessus.

Mais voilà, ces logs sont, en eux-mêmes, quelque peu arides et peu exploitables : y chercher des identifiants pour un service précis, c’est un peu comme s’inviter par la porte ouverte de la maison de chacun de ses voisins pour en faire les tiroirs à la recherche d’un calepin où seraient notés les mots de passe.

Sans surprise, les cybercriminels l’ont bien compris. Certains se sont donc organisés pour traiter en masse des logs d’infostealers pour en extraire les login, mot de passe, et adresse (URL) de page Web pour laquelle ils ont été confiés à un navigateur Web. Et consolider le tout dans de longues, très longues listes.

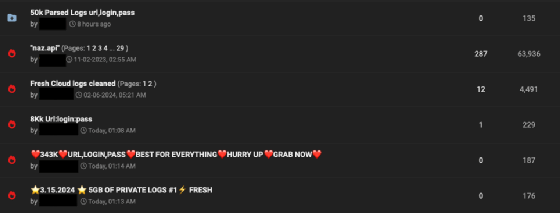

Ces listes sont ensuite proposées sur des chaînes spécialisées de Telegram, ainsi que sur des forums fréquentés notamment par des cybercriminels.

Là, on trouve des listes pour 50 000 identifiants compromis, voire 100 000, ou encore 1 million. Parfois, seule la taille du fichier correspondant est indiquée, très suggestive toutefois : 2 Go ! Le 5 janvier, un utilisateur de l’un de ces forums annonçait partager un lot consolidé de logs de plus de 100 Go. Le 10 février, un autre avançait un lot à… 300 millions de lignes : « 300 MILLION lines of URL:USER : PASS ».

Ces listes peuvent être d’immenses pots-pourris. Mais certaines sont spécialisées par type de produit (serveur FTP, console cPanel, etc.) ou par service en ligne (LinkedIn, Netflix, etc.), voire par pays. Le 12 février, une liste d’identifiants pour 11 millions d’e-mails grand public français était ainsi proposée. Selon l’annonce, il y avait également là de l’ordre de 100 000 identifiants de comptes Netflix ou MyCanal.